安全分析与研究

专注于全球恶意软件的分析与研究

前言

前天笔者微信群里有个朋友发了一段聊天记录,说是有一个ShellCodeLoader工具好像是CS木马,如下:

笔者本来想从GitHub下载样本研究一下,发现链接已经失效了,于是找群里的朋友要了样本,就给大家简单分析一下,对一些好玩的样本,笔者一直本着“不放过”的研究态度,就当好玩吧,其实做安全也就是好玩。

分析

拿到样本之后,发现包含两个程序:LoaderMaker.exe和ShellcodeLoader.exe,如下所示:

样本的编译时间为2022年10月8日,如下所示:

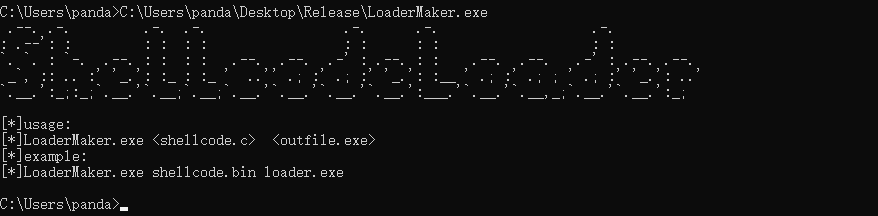

运行LoaderMaker.exe之后,提示输入相关的参数,生成ShellCodeLoader程序,如下所示:

笔者使用msfvenom工具生成一个弹计算机的shellcode.bin文件,然后通过参数,再次执行LoaderMaker.exe程序,如下所示:

这个工具给笔者生成了一个Loader.exe的加载程序,运行生成的Loader.exe程序,看看会不会弹计算机,果然弹出了计算机,如下所示:

我们先来看看这个工具是如何帮助笔者生成这个Loader.exe程序的吧。

1.打印命令行提示符,进程提权操作,如下所示:

2.读取shellcode.bin的数据到内存中,如下所示:

3.对shellcode.bin的数据进行加密处理,如下所示:

4.读取同目录下的ShellcodeLoader.exe的数据到内存中,如下所示:

5.在内存中拼接数据,然后生成Loader.exe程序,如下所示:

6.将此前拼接的内存数据,写入到生成的Loader.exe程序,如下所示:

到此Loader.exe程序就生成完成了,好像看起来感觉没啥问题呀,但是仔细分析就会发现问题,它的打印函数功能好像不简单哦?我们来看它里面深藏的一段代码逻辑,如下所示:

一个全局变量,判断它是不是等于6,如果等于6就会执行下面的恶意函数,如果不等于6,就执行加1的功能,其实就是在打印出6个字符串之后,就会执行隐藏的恶意函数操作,也就是聊天记录中说的“只要一生成,就会注入进程”,原来如此,正好程序在生成之前会执行六次打印操作,这操作有点“意思”!下面我们来重点看看这个恶意函数的功能吧。

1.最后一次打印操作之后,全局变量等于6,不会执行跳转操作,进入恶意函数,如下所示:

2.进入之后,如下所示:

3.遍历进程,查找explorer.exe进程,如下所示:

4.通过GetNativeSystemInfo或GetSystemInfo获取操作系统版本,判断是否为64位的操作系统,如果不是64位操作系统,则退出,如下所示:

退出函数的代码,如下所示:

5.读取程序中的数据,进行解密,如下所示:

6.解密之后的数据就是一段恶意ShellCode代码,如下所示:

7.将上面生成的ShellCode恶意代码注入到explorer.exe进程中,如下所示:

8.注入之后explorer.exe进程,如下所示:

ShellCode代码执行之后,会连接远程服务器进行后面的操作,远程服务器域名为:www2.jquery.ink,到此该样本就分析完了,笔者只是好奇分析了这个样本,至于其他相关威胁情报信息读者自行参考研究吧,不作过多分析。

总结

给大家简单分析了一下,笔者再次提醒大家不管是从GitHub等开源网站,还是其他一些非官方下载网站、论坛下载的各种黑客类工具、破解软件等,一定要提醒自己,多想想,这些工具会不会有啥后门之类?

笔者每天的工作都在与各种各样的恶意软件家族打交道,基本上除了吃饭、睡觉、与家人娱乐休闲的时间之外,其它时间都在不停地分析和研究各种各样的恶意软件家族最新样本和新型的家族等,其实大多数情况下笔者研究恶意软件完全就是兴趣与爱好,一定要搞清楚这些恶意软件家族的攻击手法、攻击技巧以及免杀和逃逸技术等,所以笔者一直说兴趣和爱好是做好安全的首要条件,如果不是真的喜欢做安全,也很难做好安全,更不会全身心的投入到安全当中,要把安全当成自己的事业,全力投入到自己热爱的事业当中。

国内的网络安全企业要走的路还很长,只要持续走下去,坚定信念,坚定不移,就一定可以能做大做强,一起为祖国的网络安全事业贡献自己的一份力量。

笔者一直从事与恶意软件威胁情报等相关安全分析与研究工作,包含挖矿、勒索、远控后门、僵尸网络、加载器、APT攻击样本、CS木马、Rootkit后门木马等,涉及到多种不同的平台(Windows/Linux/Mac/Android/iOS),笔者做安全研究的兴趣就是喜欢研究一些最新的恶意软件家族样本,跟踪国内外报道的各种安全事件中涉及到的攻击样本等,通过详细分析各种安全攻击事件中涉及的样本、漏洞和攻击技巧等,可以了解全球黑客组织最新的攻击技术以及攻击活动趋势等,同时还可以推判出他们大概准备做什么,发起哪些攻击活动,以及客户可能会受到什么危害等,通过研究全球的黑客组织以及攻击活动,做到知已知彼,各位读者朋友如果有遇到什么新的恶意软件家族样本或最新的家族变种都可以私信发给笔者,感谢给笔者提供样本的朋友们!

做安全,不忘初心,与时俱进,方得始终!

安全分析与研究,专注于全球恶意软件的分析与研究,追踪全球黑客组织攻击活动,欢迎大家关注。

王正

笔名:熊猫正正

恶意软件研究员

长期专注于全球各种流行恶意软件的分析与研究,深度追踪全球黑客组织的攻击活动,擅长各种恶意软件逆向分析技术,具有丰富的样本分析实战经验,对勒索病毒、挖矿病毒、窃密、远控木马、银行木马、僵尸网络、APT攻击类样本都有深入的分析与研究

心路历程:从一无所知的安全小白菜,到十几年安全经验的老白菜,安全的路还很长,一辈子只做一件事,坚持、专注,专业!

如有侵权请联系:admin#unsafe.sh