2024-1-19 16:30:48 Author: www.securityinfo.it(查看原文) 阅读量:6 收藏

Proteggere macOS nel 2024: le 7 strategie di sicurezza aziendale di SentinelOne

Gen 19, 2024 RSS

SentinelOne, Inc. è un’azienda statunitense di cybersecurity che in questi giorni ha pubblicato un post Phil Stokes, esperto di sistemi macOS, dedicato alle minacce per il sistema operativo desktop di Apple, offrendo alcune strategie per mitigarle.

La prima cosa da tenere a mente è che la sicurezza aziendale, da sempre, si è focalizzata sui sistemi Windows. E anche se ciò è accaduto per delle buone delle ragioni, lo ha fatto per così tanto tempo che è divenuto quasi spontaneo trascurare i Mac. Apple ha lavorato duramente per far passare il concetto che i Mac siano sicuri ma la realtà è che finora hanno volato sotto i radar dei pirati informatici perché non c’erano poi grandi motivi per attaccarli.

Questa situazione, però, da ormai alcuni anni sta cambiando lentamente ma inesorabilmente. E uno sguardo al 2023 dovrebbe essere sufficiente a convincere chiunque che le minacce nei confronti dei Mac stiano diventando più numerose e gravi per le aziende.

1) La persistenza non è sempre affidabile

I malware per macOS spesso si installavano sul computer dell’utente e rimanevano lì, in attesa di un’occasione per rubare i dati. Nel 2023, invece, per non essere rilevati da Apple i malware per macOS hanno iniziato a evitare i metodi di persistenza tradizionali e hanno adottato nuove strategie per rubare le credenziali degli utenti e appropriarsi così dei loro dati.

Una di queste è nascondersi all’interno di un’applicazione regolarmente utilizzata dall’utente. Ad esempio, il malware SmoothOperator si nasconde all’interno del software 3CX, un sistema telefonico VoIP. Quando l’utente avvia 3CX, il malware si attiva e ruba le sue credenziali.

Un’altra strategia è quella di modificare un’applicazione popolare per includere anche il codice dannoso. Ad esempio, KandyKorn si nasconde all’interno di Discord, una popolare piattaforma di chat. Quando l’utente avvia questo software, il malware si attiva e ruba le sue credenziali.

Queste nuove strategie rendono i malware per macOS più difficili da rilevare. Gli utenti devono essere consapevoli di questi rischi e adottare misure per proteggersi.

2) Gli utenti possono aggirare la sicurezza di Apple

Apple ha lavorato duramente per migliorare la sicurezza di macOS negli ultimi anni. Si è concentrata sulla protezione della privacy e dei dati degli utenti e ha anche apportato miglioramenti ai suoi strumenti di rimozione del malware.

Tuttavia, a differenza di iOS, gli utenti su macOS hanno la possibilità di ignorare le impostazioni di sicurezza integrate di Apple. Ciò significa che possono ignorare gli avvisi che un file è dannoso ed eseguire codice non firmato. Il che è un bel problema per gli amministratori di sistema Mac.

Senza implementare una soluzione di sicurezza aziendale che impedisca agli utenti di eseguire codice sospetto o dannoso, gli amministratori di sistema Mac si trovano in una significativa posizione di svantaggio. Non possono infatti fare affidamento sulla sicurezza integrata di Apple per proteggere le loro reti dagli attacchi di ingegneria sociale.

Un’altra grave minaccia per gli utenti di macOS è il malware “unsigned” o “ad-hoc signed”, che nel 2023 è stata la forma di malware più comune vista su macOS. Quando un software è firmato digitalmente, significa che è stato verificato da un’autorità di certificazione (CA) e che la sua origine e integrità possono essere garantite. Un malware “unsigned” non ha questa verifica, rendendolo potenzialmente più sospetto e più facile da rilevare dai programmi antivirus.

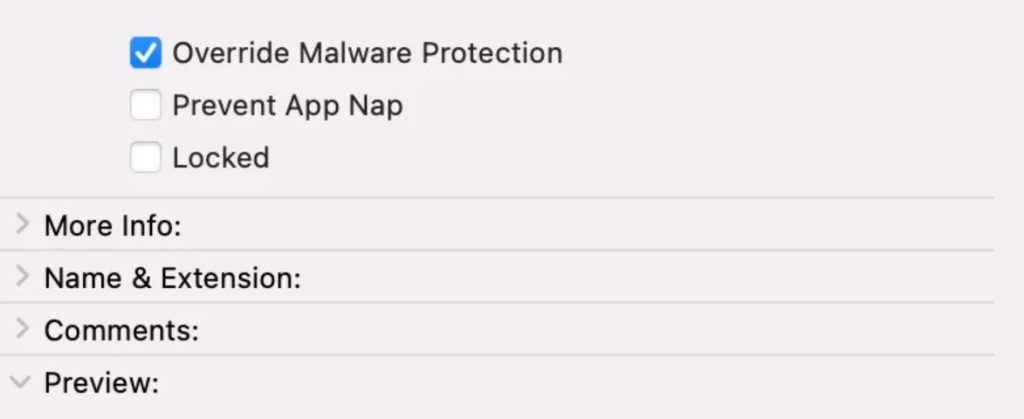

Il pannello Informazioni di un file malevolo consente agli utenti di ignorare XProtect.

Il termine “ad-hoc signed” si riferisce a malware che è stato firmato digitalmente ma non da un’autorità di certificazione riconosciuta o affidabile. Questo può includere l’uso di certificati rubati o falsificati per firmare il malware, nel tentativo di eludere i controlli di sicurezza e apparire come un software legittimo.

Spesso la compromissione avviene tramite attacchi di ingegneria sociale, in cui gli aggressori inducono gli utenti a eseguire il malware utilizzando vari metodi. Questi possono variare da sofisticate campagne di impersonificazione sui social media a semplici offerte agli utenti di versioni crackate di software che non vogliono pagare.

In tutti i casi, gli aggressori devono solo convincere l’utente a compiere pochi passaggi aggiuntivi per lanciare il malware. Questo funzionerà indipendentemente dal fatto che l’utente sia un amministratore o meno.

3) Da iOS a Mac il passo può essere breve

Gli utenti Mac dovrebbero aggiornare costantemente i propri dispositivi per evitare di essere colpiti dalle vulnerabilità di iOS. Il pensiero va soprattutto a quelle definite “zero day”, ossia che non sono ancora state scoperte dagli sviluppatori del software. Queste sono particolarmente pericolose perché non sono ancora stati creati aggiornamenti che le risolvano.

Il 2023 ha visto un numero record di “zero day” colpire la piattaforma mobile iOS di Apple. Sebbene questi attacchi mirassero principalmente agli utenti iPhone, molti di essi hanno un potenziale percorso di sfruttamento anche su macOS.

Poiché gli utenti aziendali Mac sono meno sollecitati ad aggiornarsi rispetto agli utenti iOS, vi è indubbiamente una vasta superficie di attacco pronta per essere sfruttata dagli aggressori. I quali, peraltro, spesso attendono i documenti dei ricercatori di sicurezza che descrivono i bug appena scoperti, per poi sviluppare di conseguenza degli exploit.

È quindi molto importante che i sistemi macOS siano sempre aggiornati.

4) Aumenta il ransomware per macOS

Il ransomware è una delle principali cause di compromissione dei sistemi aziendali Windows ma sta diventando sempre più diffuso nei server Linux, Cloud e ESXi. Tuttavia, ogni nuovo ransomware che colpisce macOS è sempre un grande evento mediatico.

I Mac sono stati finora relativamente immuni alle principali campagne di ransomware perché bloccano singoli endpoint e non hanno un metodo di propagazione evidente per diffondersi da Mac a Mac. Questo significa che gli sviluppatori di ransomware hanno avuto pochi motivi per investire nello sviluppo di payload ransomware specifici per macOS.

Nel 2023 sono però apparsi alcuni segnali che potrebbero indicare un cambiamento. Alcuni ricercatori hanno scoperto un prototipo di payload LockBit per macOS. Questo è compilato esclusivamente per l’architettura Apple ARM M1/M2 (alias Apple silicon) e non sono noti campioni per macOS Intel.

Fortunatamente non ci sono ancora stati registrati casi attivi di LockBit per Mac, non sono state rivendicate vittime e non è nota alcuna tecnica di distribuzione associata al malware. La variante Mac sembra essere una discendente diretta della variante LockBit per Linux scoperta a gennaio 2022 e contiene larghe parti dello stesso codice.

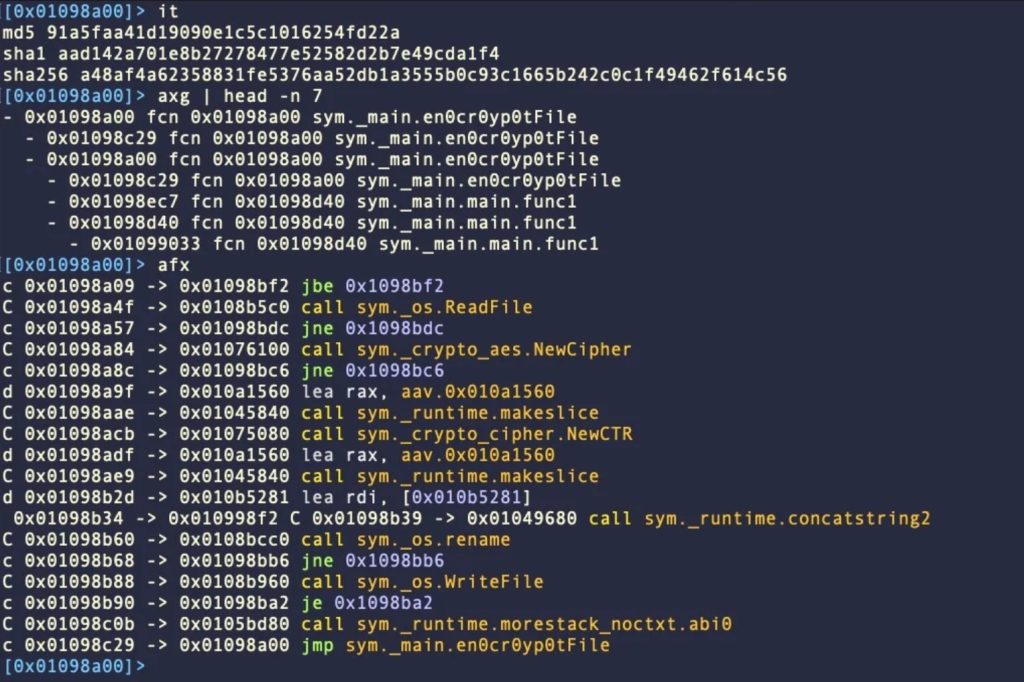

Il ransomware Turtle è scritto usando Go.

Un altro payload di ransomware, chiamato “Turtle”, è stato scoperto a novembre. A differenza del campione di LockBit, Turtle è scritto in Go e si rivolge all’architettura Intel x86_64. Tuttavia, anche il ransomware Turtle, sebbene tecnicamente in grado di bloccare i file, non è stato ancora visto in azione o associato a un metodo di distribuzione.

Sebbene sia ragionevole supporre che gli attori delle minacce continueranno a sperimentare con i payload di ransomware per macOS, SentinelOne ritiene che il blocco dei file rimanga una minaccia a bassa priorità per i difensori Mac. Il ricatto attraverso il furto di dati è infatti diventato molto più redditizio per gli aggressori.

5) Le protezioni della privacy dei dati di Apple non sempre funzionano

Negli ultimi anni, Apple si è concentrata sul rafforzamento della sicurezza di macOS, in particolare delle protezioni della privacy dei dati. Queste protezioni, note come “TCC” (trasparenza, consenso e controllo), chiedono agli utenti il permesso prima di accedere a determinate posizioni (come le cartelle Desktop, Documenti e Download) o a certi hardware (come il microfono e la telecamera).

Sebbene il TCC abbia reso macOS più sicuro, gli attori delle minacce hanno trovato modi per aggirare questi controlli. Oltre a eludere o dirottare i permessi TCC di altre applicazioni, in alcuni casi evitano semplicemente di accedere alle cartelle che richiedono il permesso, utilizzando invece posizioni come /Users/Shared/, /private/etc/tmp e /private/var/tmp.

Gli autori di malware possono quindi creare applicazioni dannose in queste posizioni, eseguirle e chiedere ulteriori autorizzazioni per accedere ai dati sensibili. Questo approccio aggira le restrizioni del TCC finché l’utente fornisce volontariamente le proprie credenziali.

6) Attenzione ai download di grandi dimensioni

In passato, gli autori di malware per macOS usavano spesso Python, un linguaggio di programmazione incluso nel sistema operativo. Tuttavia, Apple lo ha rimosso nel 2022, quindi gli autori di malware hanno iniziato a utilizzare altri linguaggi, come Go o Rust. Questi linguaggi sono più difficili da rilevare dai software antivirus, perché non sono così diffusi come Python.

Nel 2023, SentinelOne ha segnalato una grande quantità di malware basato su Go, da ruba-informazioni come Atomic a implementazioni di Cobalt Strike come Geacon. Nel mondo reale, i payload di Geacon sono stati osservati in quelle che sembravano essere campagne mirate utilizzando come esche documenti di phishing e capaci di mascherarsi come falsi software aziendali.

Che si tratti di Python, Go o Rust, tutti questi approcci comportano payload più grandi poiché portano con sé il loro “ambiente di runtime”, ossia l’insieme dei software che forniscono l’ambiente necessario per l’esecuzione, come ad esempio librerie software, compilatori e driver.

Il risultato sono file di grandezza maggiore, pertanto è importante prestare attenzione ai download di grandi dimensioni che provengano da fonti sconosciute. Se non si è sicuri di cosa sia un file, è meglio non aprirlo.

7) Proteggere la catena di approvvigionamento software

Alcune delle minacce più gravi per le aziende si verificano attraverso la catena di approvvigionamento software. Ciò significa che gli autori di malware possono inserire codice dannoso in software open source (come le librerie distribuite tramite gestori di pacchetti e repository pubblici come PyPI, Crate.io eGitHub), che viene poi utilizzato dai dipendenti.

Ad esempio, nel 2023, un gruppo di hacker ha compromesso il 3CX, un sistema telefonico VoIP open source. Hanno inserito un codice dannoso nel software che ha permesso loro di accedere ai computer delle aziende che utilizzavano 3CX.

Per proteggere la propria azienda da questo tipo di minaccia, è importante adottare misure per verificare il software open source prima di utilizzarlo, vietando quello proveniente da fonti esterne. Inoltre, è importante aggiornare il software regolarmente, in modo da correggere eventuali vulnerabilità che potrebbero essere sfruttate dagli autori di malware.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh