2024-1-23 01:45:30 Author: www.securityinfo.it(查看原文) 阅读量:8 收藏

CERT-AGID: le campagne malevole nella settimana del 13/19 Gennaio 2024

Gen 22, 2024 Approfondimenti, Attacchi, Attacchi, Campagne malware, Malware, Minacce, News

Durante l’ultima settimana, il CERT-AGID ha identificato ed esaminato nel contesto italiano ben 17 campagne malevole. Di queste, 12 erano dirette specificamente verso obiettivi italiani mentre 5, pur essendo di carattere generale, hanno comunque interessato il nostro paese. A seguito di queste scoperte, il CERT-AGID ha fornito ai propri enti accreditati 163 indicatori di compromissione (IOC).

Di seguito, ecco la sintesi riepilogativa delle campagne malevole nella settimana che va dal 13 al 19 gennaio.

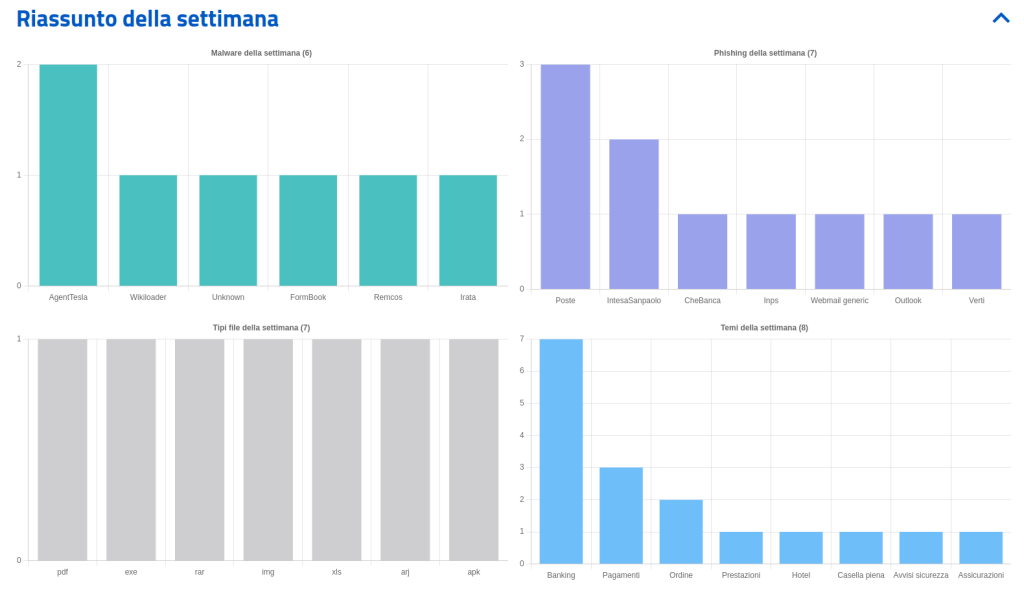

Andamento settimanale

La scorsa settimana sono stati identificati 8 temi principali utilizzati per diffondere campagne malevole in Italia. Nello specifico, con ben 7 campagne il più gettonato è stato il settore bancario, un tema frequentemente impiegato in campagne di phishing e smishing dirette verso i clienti delle banche italiane. Sempre il banking è stato il soggetto una di campagna di malware finalizzata alla distribuzione del malware IRATA.

Segue il tema dei Pagamenti, con 3 campagne malevole, usato per le campagne di malware Wikiloader e Remcos, oltre che per la diffusione di un malware ignoto che utilizza UltraVNC attraverso un dominio italiano.

L’Ordine è stato oggetto di 2 campagne di malware AgentTesla, mentre il resto dei temi (Prestazioni, Hotel, Casella piena, Avvisi di sicurezza e Assicurazioni) sono stati oggetti di 1 campagna ciascuno, tutte volte a promuovere phishing di varia natura.

Fonte: CERT-AGID

La scorsa settimana, infine, è risultata particolarmente rilevante una campagna di phishing adattivo che sfrutta IPFS e il servizio Google Web Light. Nel phishing adattivo, i truffatori inviano email o messaggi che sembrano provenire da fonti affidabili, come banche o grandi aziende, che in realtà sono ovviamente falsi.

Questa campagna sta usando due tecnologie specifiche per essere più efficace. IPFS è una sigla che sta per “InterPlanetary File System”, un protocollo di comunicazione e una rete peer-to-peer che permette la distribuzione di contenuti accessibili da software dedicati o da alcuni browser tramite l’aggiunta di opportuni add-on. Viene usato dai truffatori perché è più difficile da tracciare e bloccare rispetto ai metodi tradizionali.

Google Web Light invece è un servizio di Google che rende i siti web più veloci e leggeri quando li si visita con una connessione lenta o da un dispositivo mobile. I truffatori abusano di questo servizio per nascondere la loro vera identità e fare sembrare i loro siti legittimi e affidabili.

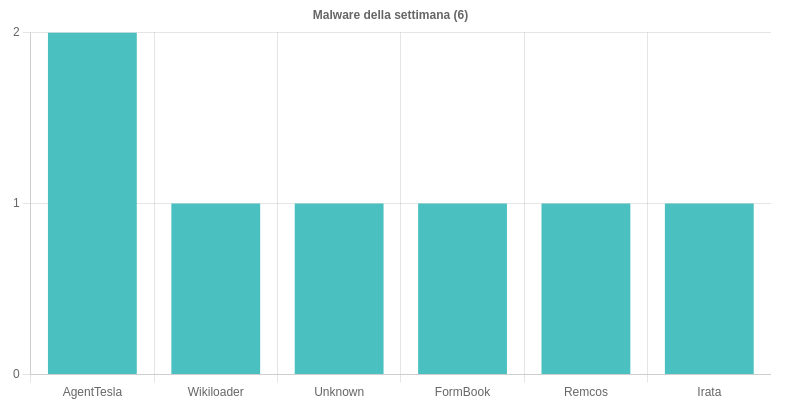

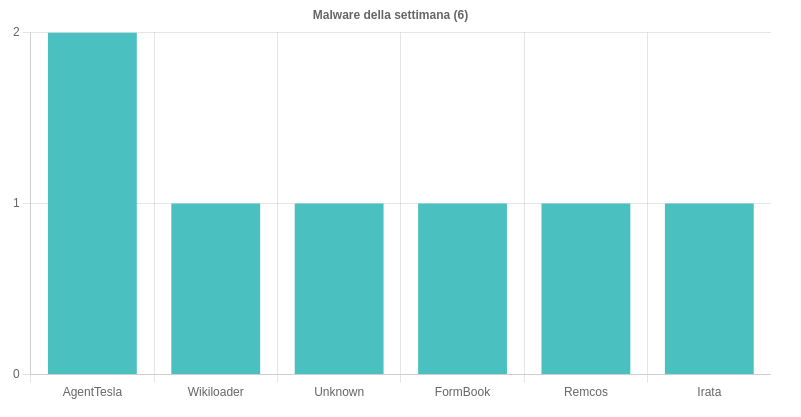

Malware della settimana

La scorsa settimana in Italia sono state rilevate attività di 6 diverse famiglie di malware. La più utilizzata è stata AgentTesla, identificata in due campagne, una specifica per l’Italia e una più generale, entrambe incentrate sul tema “Ordine”, diffuse attraverso email con allegati IMG e ARJ. Nella campagna specifica per l’Italia, è stato notato l’utilizzo di Guloader per distribuire AgentTesla.

Wikiloader è stato notato in 1 campagna generale sul tema “Pagamenti”, trasmessa attraverso email con allegati PDF che contengono link a file ZIP da cui si estrae un file JavaScript dannoso.

Fonte: CERT-AGID

La voce “Unknown”, relativa a 1 campagna italiana a tema “Pagamenti”, indica un malware non ancora identificato, diffuso via email con un link per scaricare un eseguibile da un dominio italiano. Questo malware sembra progettato per installare e attivare UltraVNC insieme a un file di configurazione che specifica l’host e la porta di connessione.

Formbook è oggetto di 1 campagna generica sul tema “Hotel”, propagata tramite email con allegati RAR. Remcos, invece, è legato a una campagna generica legata al tema “Pagamenti”, trasmessa attraverso email con allegati XLS.

Irata, infine, è stato rilevato in una campagna italiana a tema “Banking”. La diffusione avviene tramite SMS con link per scaricare un APK dannoso, con l’obiettivo di compromettere i dispositivi Android.

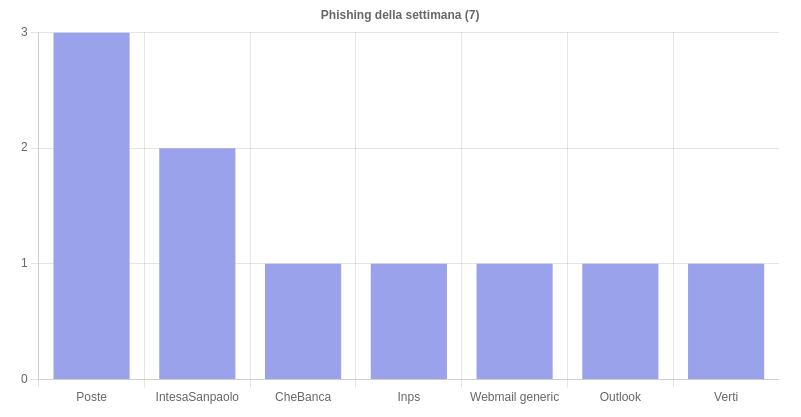

Phishing della settimana

La settimana scorsa sono stati 7 i brand coinvolti in campagne di phishing e smishing. Le più colpite di tutte sono state le Poste (3) e Intesa Sanpaolo (2). A seguire, con 1 sola campagna, troviamo CheBanca, INPS, Outlook e Verti. La voce Webmail generic invece è relativa cioè ad attacchi che fingono di essere fornitori di posta elettronica.

Fonte: CERT-AGID

I formati e i canali di diffusione

Sono stati sette i tipi di file utilizzati per veicolare gli attacchi, tutti con una campagna ciascuna. I formati sono i seguenti: pdf, exe, rar, img, xls, arj e apk. I canali di diffusione sono stati 2, con la parte del leone recitata dall’email (15 campagne). Gli SMS, invece, sono stati impiegati solo 2 volte.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh