导语:本文将深入研究勒索软件团伙如何滥用 RMM 工具。

如今,勒索软件团伙正越来越多地利用合法的远程监控和管理 (RMM) 工具来实施网络攻击。

RMM 软件(例如 AnyDesk、Atera 和 Splashtop)对于 IT 管理员远程访问和管理其网络内的设备至关重要。但勒索软件团伙也可以利用这些工具渗透公司网络并窃取数据。

在这篇文章中,我们将深入研究勒索软件团伙如何使用 RMM 工具,识别最常被利用的 RMM 工具,并讨论如何使用应用程序阻止端点检测和响应 (EDR) 检测以防止可疑的 RMM 工具活动。

勒索软件团伙如何利用 RMM 工具

勒索软件团伙主要通过以下三种主要策略来利用远程监控和管理 (RMM) 工具:

通过预先存在的 RMM 工具获得初始访问权限:由于 RMM 工具通常需要系统访问凭据,因此攻击者可以利用弱或默认的 RMM 凭据和漏洞来获得对网络的未经授权的访问。

感染后安装 RMM 工具:一旦进入网络,勒索软件攻击者就可以安装自己的 RMM 工具来维持访问和控制,从而为勒索软件攻击奠定基础。例如,ThreatDown Intelligence 团队注意到勒索软件攻击者利用未修补的 VMWare Horizon 服务器来安装 Atera 的案例。

混合方法:攻击者可以使用一系列不同的社会工程诈骗(例如技术支持诈骗或恶意广告)来诱骗员工将 RMM 工具安装到自己的计算机上,从而实现初始访问和勒索软件部署机制。

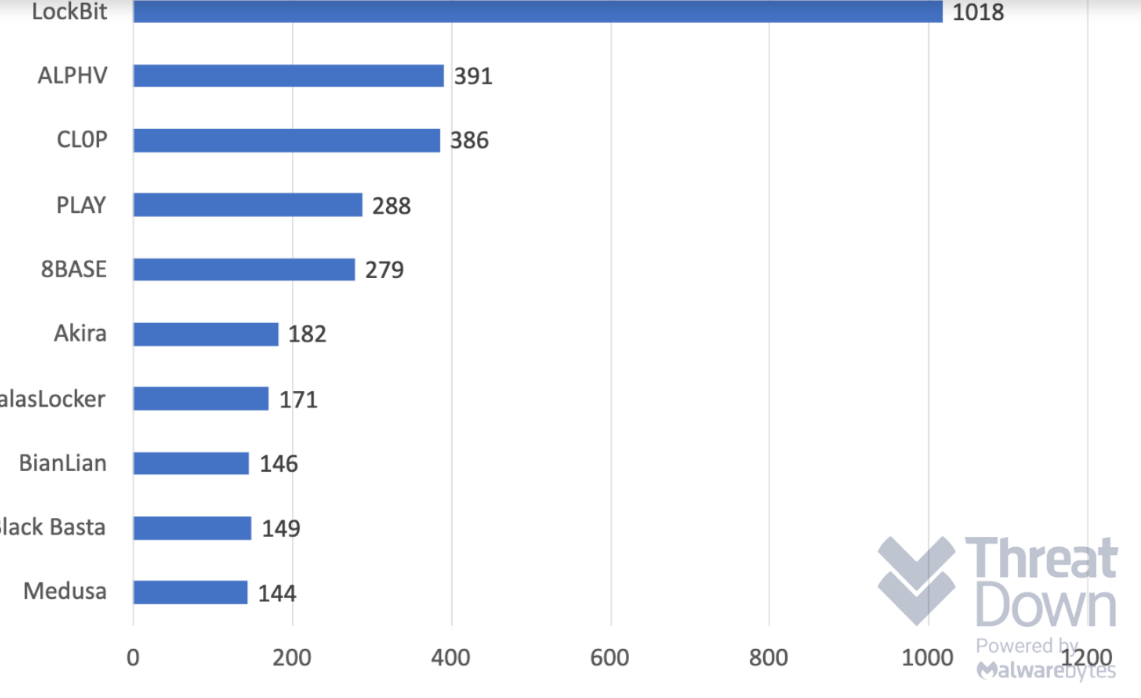

勒索软件团伙利用的顶级 RMM 工具

勒索软件团伙通常使用以下 RMM 工具来远程监督和控制 IT 基础设施。

Splashtop:专为企业、MSP 和教育机构量身定制的远程访问和支持解决方案。被勒索软件团伙 CACTUS、BianLian、ALPHV、Lockbit 利用。

Atera:面向 MSP 的集成 RMM 工具,提供远程访问、监控和管理。被Royal、BianLian、ALPHV利用。

TeamViewer:用于远程访问和支持的软件。被BianLian利用。

ConnectWise:包含远程支持、管理和监控解决方案的套件。被Medusa利用。

LogMeIn:提供从任何位置对计算机的安全远程访问,以进行 IT 管理和支持。被Royal利用。

SuperOps:结合了 RMM、PSA 和其他 IT 管理功能的 MSP 平台。被CACTUS利用。

几乎所有勒索软件团伙都在其攻击中包含了上述 RMM 工具之一

阻断勒索软件团伙滥用 RMM 攻击

为了防止勒索软件团伙滥用 RMM 工具,企业可以采取两种策略:

使用应用程序阻止软件以阻止不必要的 RMM 工具,以及利用 EDR 检测可疑的 RMM 工具活动。

例如,通过使用 Application Block 等应用程序,企业可以阻止使用非必要的 RMM 应用程序。

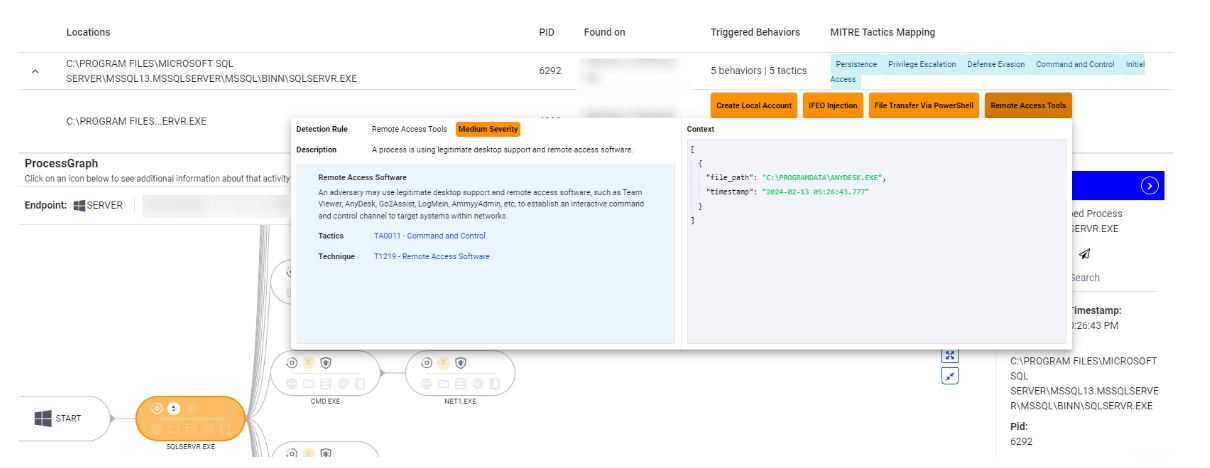

对于 AnyDesk 等必要工具, EDR/MDR 层可以在发生感染时提供额外的保护层。

勒索软件攻击者可以使用 AnyDesk 建立命令和控制 (C&C) 服务器。在一种情况下,威胁分子通过利用未打补丁的服务器(其开放端口暴露于互联网)来渗透客户环境。

AnyDesk 由威胁分子安装,如下面的 EDR 警报所示。此类活动是英特尔团队在勒索软件攻击中进行广泛加密之前观察到的典型活动。

EDR 使用相关 MITRE 技术检测恶意 RMM 工具的使用

与其他旨在促进 IT 管理的Living Off the Land 工具非常相似,RMM 工具是双刃剑。

无论是使用 RMM 工具进行初始访问、感染后勒索软件部署,还是两者的组合,勒索软件攻击者都在提高其攻击的复杂性。与此同时,企业也应该积极推出相应策略,通过应用程序阻止和 EDR 等技术有效地减少 RMM 工具的滥用。

文章翻译自:https://www.malwarebytes.com/blog/business/2024/02/why-ransomware-gangs-love-using-rmm-tools-and-how-to-stop-them如若转载,请注明原文地址