在过去十年中,针对操作技术(OT) /工业控制系统(ICS)的广泛记录的网络攻击数量很少。虽然减少攻击显然是一件好事,但是缺乏足够的样本量来确定风险阈值可能会使防御者难以理解威胁环境、确定安全工作的优先级并证明资源分配的合理性。

为了解决此问题,FireEye Mandiant 威胁情报为订阅客户生成了一系列报告,这些报告着重于生成不同的指标以预测未来的威胁。这些分析来自暗网论坛上的评论、攻击案例、ICS漏洞研究以及概念验证研究使得即使在事件数据有限的情况下,也可以说明威胁的情况。这篇文章重点介绍了其中一种面向来源集ICS的入侵和攻击工具,在本文中研究人员将其统称为网络操作工具。

面向ICS的网络操作工具是指具有利用ICS弱点或与设备进行交互的能力的硬件和软件,威胁者可以利用这种方式来支持入侵或攻击。在本文中,研究人员会将漏洞利用模块与其他网络操作工具分离开来,这些漏洞利用模块是在Metasploit,Core Impact或Immunity Canvas之类的框架上运行的,因为它们的数量非常多。

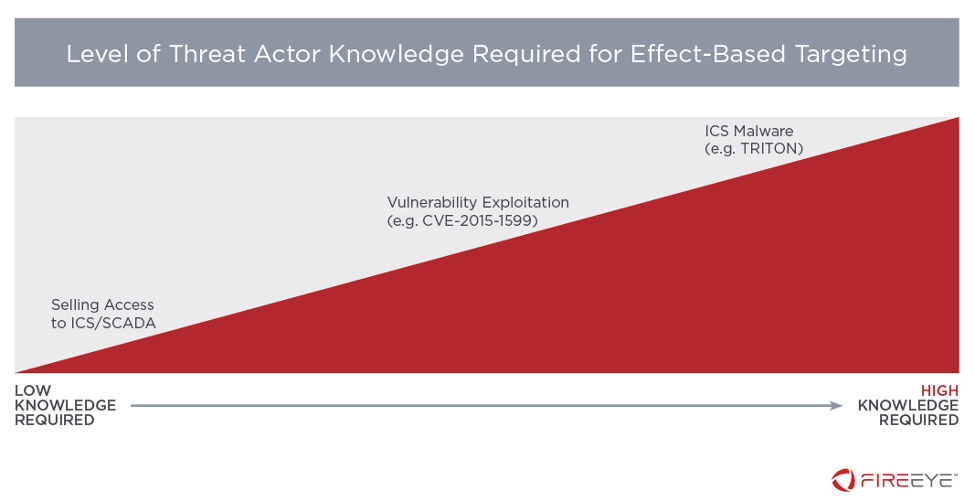

网络操作工具降低了攻击者攻击ICS所需的知识门槛

由于ICS是信息和计算机技术的一个独特子域,因此,针对这些系统的成功入侵和攻击通常需要专门的知识,从而为成功攻击树立了更高的门槛。由于入侵和攻击工具通常是由具有专业知识的人开发的,因此这些工具可以帮助威胁者绕过自己获取某些专业知识的需求,或者可以帮助他们更快地获取必要的知识。另外,有经验的攻击者可能会使用已知的工具和漏洞来隐藏他们的身份或最大化他们的利益。

ICS攻击者所需的专业知识的曲线

标准化网络操作工具的开发和随后的利用,通常表明一个攻击软件的攻击能力在不断增强。无论这些工具是由研究人员开发的概念验证工具,还是在过去的攻击事件中使用的工具,对它们的访问降低了各种参与者学习和开发未来技能或自定义攻击框架的障碍。在这个前提下,利用已知的网络操作工具,容易受到攻击的设备就成了各种攻击者唾手可得的目标。

ICS网络操作工具分类

Mandiant情报工具跟踪了大量公开可用的ICS专用网络操作工具,研究人员在本文中使用的术语“特定于ICS”并没有一个严格的定义。尽管研究人员跟踪的绝大多数网络操作工具都有明确的案例,但在某些情况下,研究人员已经考虑了工具创建者的意图以及该工具对ICS软件和设备的合理可预见的影响。请注意,研究人员排除了基于IT的工具,但这些工具可能会影响OT系统,例如商品恶意软件或已知的网络实用程序。研究人员仅包含少数例外,其中研究人员识别了使工具能够与ICS进行交互的特殊修改或功能,例如nmap脚本。

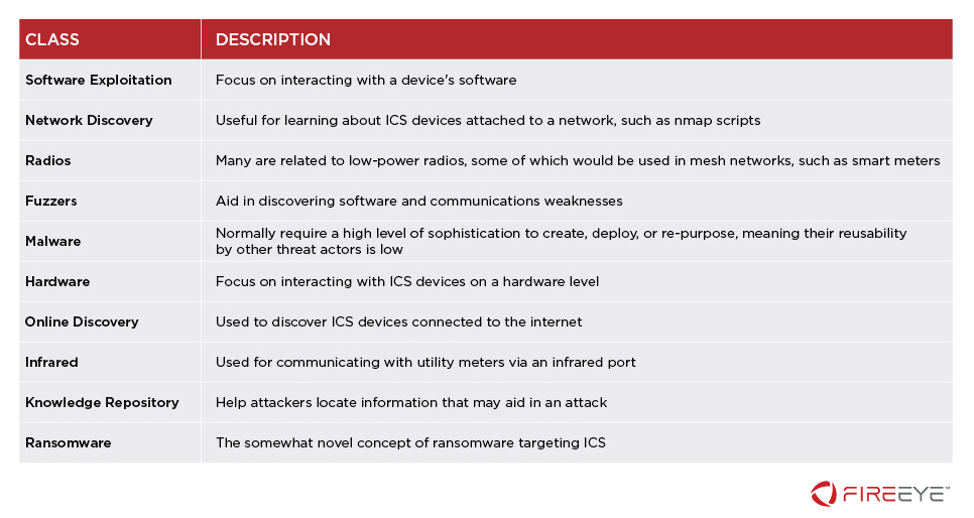

根据功能,研究人员将每个工具分配给八个不同类别或类中的至少一个。

特定于ICS的入侵和攻击工具的类别

虽然研究人员的列表中包含的一些工具早在2004年就创建了,但是大多数开发工作都是在过去10年完成的。大多数工具也与供应商无关了,或者针对一些最大的ICS原始设备制造商(OEM)的产品开发。西门子在这一领域脱颖而出,其中有60%的特定于供应商的工具可能针对其产品。同时,研究人员确定的其他工具也是针对施耐德电气,通用电气,ABB,Digi International,罗克韦尔自动化和Wind River Systems的产品开发的。

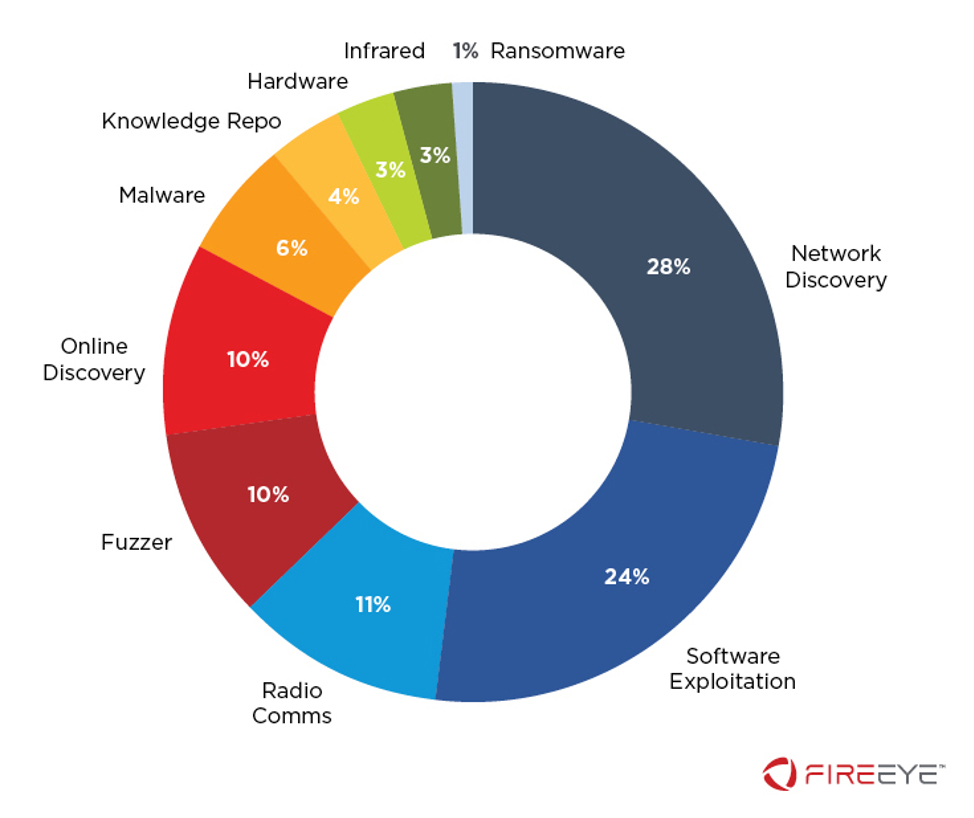

下图按类描述了工具的数量,值得注意的是,在网络发现的工具占了这些工具的四分之一以上。研究人员还强调,在某些情况下,研究人员跟踪的软件开发工具可以托管扩展的模块存储库,以针对特定的产品或漏洞。

按类分类的特定于ICS的入侵和攻击工具

软件利用模块

考虑到软件漏洞利用模块的整体简单性和可访问性,它们是网络操作工具中数量最多的子组件。开发漏洞利用模块的最常见方式是利用特定漏洞并自动执行漏洞利用过程,然后将该模块添加到漏洞利用框架。该框架作为一个存储库工作,它可能包含数百个模块,用于针对各种各样的漏洞、网络和设备。最流行的框架包括Metasploit、Core Impact和Immunity Canvas。此外,自2017年以来,研究人员已经确定了较年轻的ICS专用漏洞利用框架的开发,例如Autosploit,工业漏洞利用框架(Industrial Exploitation Framework ,ICSSPLOIT)和工控漏洞利用框架( Industrial Security Exploitation Framework)。

AutoSploit是一款采用Python开发的自动化大规模漏洞利用工具,它可以利用Shodan、Censys或Zoomeye搜索引擎来定位攻击目标,用户可以随意选择使用其中任意一个。设置好需要攻击的目标之后,该工具可以启动相关的Metasploit模块来实施攻击。默认配置下,AutoSploit提供了超过三百中预定义的Metasploit模块,用户可以用它们在不同操作系统主机、Web应用程序和入侵检测系统等基础设施上实现代码执行。当然了,用户也可以通过修改etc/json/default_modules.json文件来添加新的模块。

Industrial Exploitation Framework (ICSSPLOIT) 是一款基于python编写的类似metasploit的工控漏洞利用框架,基于开源项目routersploit修改而来。

鉴于漏洞利用模块的简单性和可访问性,它们对具有各种技能水平的参与者有吸引力。即使是不太熟练的参与者也可能会利用漏洞利用模块,而无需完全了解漏洞的工作原理或了解利用漏洞所需的每个命令。研究人员注意到,尽管研究人员跟踪的大多数利用模块可能是为研究和渗透测试开发的,但它们也可以在整个攻击生命周期中被使用。

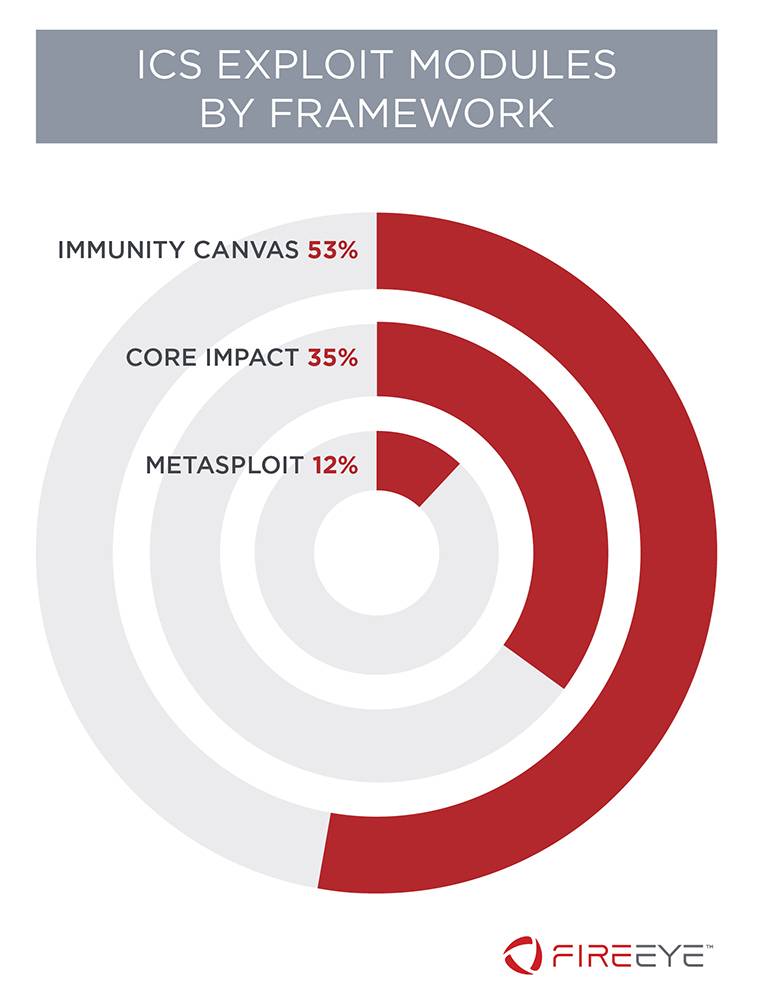

利用模块统计

自2010年以来,Mandiant 情报工具就一直跟踪三个主要利用框架的利用模块:Metasploit,Core Impact和Immunity Canvas。目前,研究人员追踪了数百个与超过500个漏洞相关的特定于ICS的漏洞利用模块,其中71%是潜在的零日漏洞。分解过程如下图所示,Immunity Canvas目前拥有最多的漏洞,这在很大程度上要归功于俄罗斯安全研究公司GLEG的努力。Canvas是ImmunitySec出品的一款安全漏洞检测工具。它包含几百个以上的漏洞利用。对于渗透测试人员来说,Canvas是比较专业的安全漏洞利用工具。Canvas 也常被用于对IDS和IPS的检测能力的测试。Canvas目前已经使用超过370个的漏洞利用,在兼容性设计也比较好,可以使用其它团队研发的漏洞利用工具,例如使用Gleg, Ltd’s VulnDisco 、 the Argeniss Ultimate0day 漏洞利用包。

基于框架的ICS利用模块

Metasploit框架漏洞利用模块值得特别关注,尽管模块数量最少,但Metasploit是免费提供的,并且广泛用于IT渗透测试,而Core Impact和Immunity Canvas都是商业工具。这使得Metasploit成为三种框架中最容易访问的,但是,由于模块的开发和维护是由社区提供的,这可能导致模块数量减少。

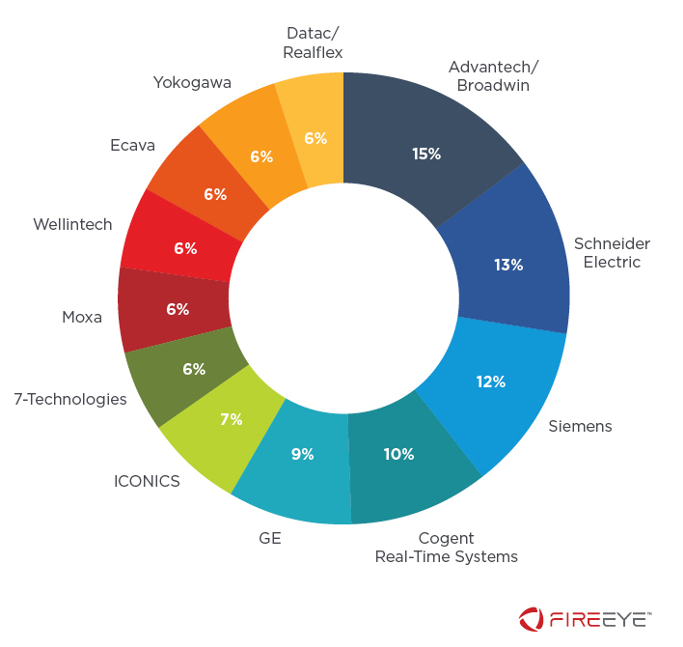

研究ICS产品供应商的利用模块数量也是值得的,此分析的结果如下图所示,其中显示了使用模块数量最多的供应商(超过10个)。

具有10个或更多漏洞利用模块的供应商

上图不一定能够看出哪些供应商是最易受攻击的,但是哪些产品最受攻击者的关注却可以看出来。造成这种情况的因素有很多,其中包括可供测试的软件的可用性、针对特定漏洞编写漏洞利用程序的总体难度,或者漏洞如何与漏洞利用者的专业知识相匹配。

虽然图中包括的一些供应商已被其他公司收购,但是由于在收购之前已发现漏洞,因此研究人员还持续进行了跟踪。施耐德电气就是一个例子,该公司于2011年收购了7-Technologies,并更改了其产品组合的名称。研究人员还强调,该图仅计算了漏洞利用模块,而不考虑漏洞利用的程度。来自不同框架的模块可以针对同一漏洞,并且每个模块都是单独计数的。

ICS网络操作工具和软件开发框架填补了该领域的防护空白

研究人员和安全从业人员经常发布的ICS专用网络操作工具是个非常有用的工具,可帮助组织了解持续存在的威胁和产品漏洞。然而,作为任何可以公开获得的信息,他们也可以降低那些对OT网络有兴趣的威胁者的标准。虽然对OT环境的成功攻击通常需要来自威胁行动者的高水平的技能和专业知识,但是本文中讨论的工具和利用模块使跨越这一门槛变得更加容易。

ICS网络操作工具的泛滥,应该成为不断演变的威胁格局的重要风险指标。

本文翻译自:https://www.fireeye.com/blog/threat-research/2020/03/monitoring-ics-cyber-operation-tools-and-software-exploit-modules.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh