CaFer-APT是一个具有明显伊朗特征的威胁组织。从2014起,人们就知道它在活跃,专注于网络间谍活动,BITDeDeNever已经发现了针对中东的关键基础设施,大概是为了收集情报。

ButdFrand研究人员发现了这个攻击者在中东地区的攻击,最早可以追溯到2018年,攻击活动用到了一些工具,包括开源工具,这使得溯源变得困难,使用了不同的黑客工具和定制后门。

被分析的攻击活动的受害者符合这个攻击者主要是中东的航空运输和政府部门。

• 攻击目标是航空运输与政府。

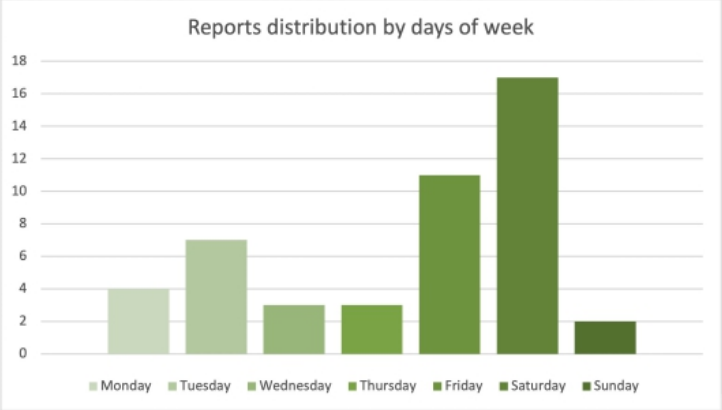

• 攻击活动发生在周末。

• 在科威特攻击中,威胁者创建了自己的用户帐户。

• 沙特阿拉伯的攻击使用了社会工程来入侵受害者。

• 两种攻击的最终目标都是得到数据。

0x01 攻击活动分析

回顾这一威胁组织,我们已经确定了来自科威特和沙特阿拉伯两个国家的受害者。

这些国家受到的攻击有一些共同的特点,但攻击似乎更集中和复杂的受害者来自科威特。

下面提到的所有工具将在下一节中详细介绍。

科威特攻击链

攻击的第一个迹象是几个反向TCP文件和PosiS shell命令,执行了一些Base64压缩代码,使用了Meta ASTrimIT框架。虽然很难推测,威胁攻击者可能会使用带有shell代码的污染文件来攻击受害者,可能通过垃圾邮件传播。

一旦受害者遭到破坏,攻击者开始为网络扫描使用侦察工具:XNET可执行程序 ,Selo.EXE和凭证收集(AS)可执行文件或MIMI32.exe或具有多个功能的工具,例如CrackMapExec(用于用户枚举、共享列表、凭证获取等)。这个工具库帮助攻击者横向移动到网络内部,通过使用PSEXEC为远程服务安装(也使用他们的自定义工具“STEP -1 .exe”)或通过使用RDP协议来递进。

一旦他们在公司内部站稳脚跟,他们就开始安装定制的模块:一个改进的Plink(EXE),将他作为一个服务和后门安装,它也被作为服务在一些机器上执行。

在我们的调查中,在一些受攻击的站点,我们观察到在某个用户帐户下执行的一些异常行为,我们相信攻击者设法在受害者的机器上创建了一个用户帐户,并使用该帐户在网络内执行了若干恶意行为。

• 一些工具被发现在桌面上,表明帐户受到了攻击。

• 大多数攻击活动发生在星期五和星期六,恰逢是中东的周末。

回顾事件时间线,我们观察到以下顺序:部署改进的工具(“EXE“在一台机器上;在同一系统上四天后创建特定用户;在随后的几天中,从该网络上的其他系统上创建用户帐户);

• 除了上述工具,在这个用户帐户下,我们还看到了RDPWistST工具,它允许多个RDP会话管理、StaskFTP密码解密器,NavigaPrimes安装程序和一个数据库管理工具运行。

攻击者通过具有代理功能的工具保持与受害者的永久通信(mfevtpse.exe和迷你EXE或者通过自己的后门,作为一种有趣的C&C通信技术,我们观察到C&C地址实际上是作为命令行参数传递的。

一些痕迹表明,攻击的目标是得到一些敏感数据,一些受害者主机上的的工具,如NavigAT,WINSCP,发现在一个不寻常的位置,即“%Windows %IME EN UE IME”。

StAMFFTPPTWORD解密器会出现在它们的系统上。然而,缺乏如网络日志的证据,很难确认这确实是攻击者的最终目标。

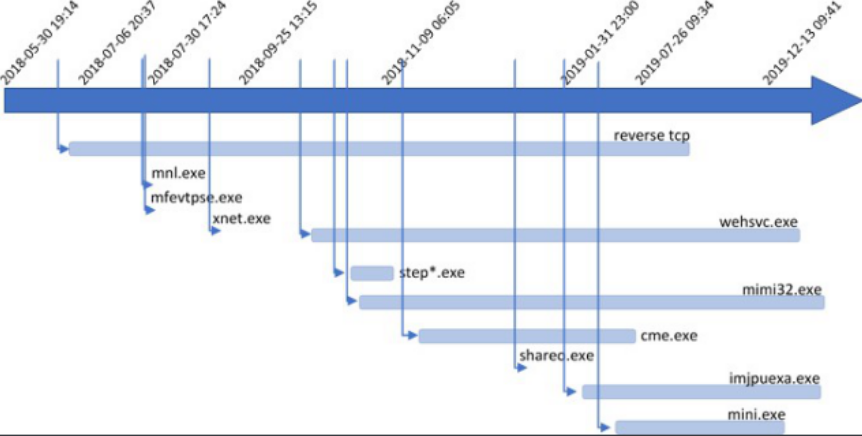

下面说明了这些威胁行动者针对科威特组织中的一个攻击的时间表。

沙特阿拉伯攻击链

在沙特阿拉伯攻击中的溯源并不是那么复杂,因为攻击者没有设法进一步利用受害者,或者因为侦察没有透露任何感兴趣的信息。

我们怀疑最初的攻击是通过社会工程实现的。RAT分位于%Sale%文件夹,它是下载进程的默认文件夹,而它的父进程实际上是资源管理器,有一个EXE指示用户执行恶意文件。同样,RAT被执行了两次,但是进程名称不同。分别是驱动程序.exe和DrimeSx64 .exe,这两次执行时间间隔为三分钟,这不会引起用户怀疑。

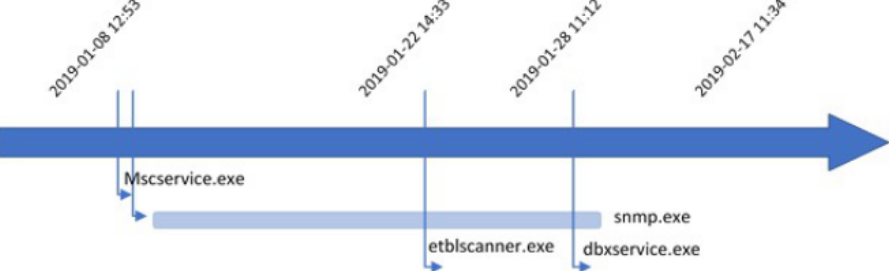

内部网络侦察似乎已经使用了“EtBLSCNANE.EXE“工具。我们还发现使用三种不同的RAT工具,根据时间线,在不同时间使用。其中的一个组成部分:“SNMP.EXE“也在科威特的一些受害者的主机中,将这些攻击链投放到相同的受害者主机上。

虽然这次攻击并不像科威特那样广泛,但一些证据表明,同样的攻击者可能策划了这一攻击。尽管有网络发现的证据,但我们不能找到任何横向攻击活动的痕迹,很可能是因为威胁者无法找到存在漏洞的机器。

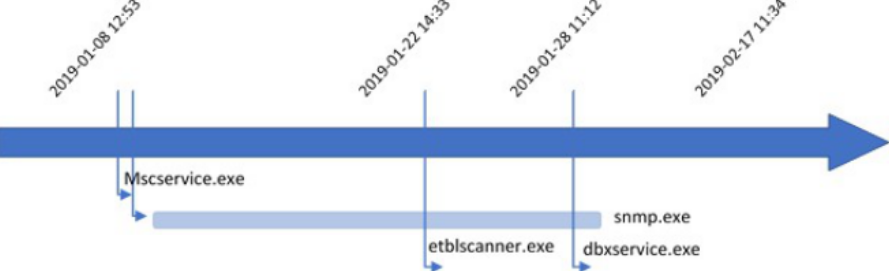

攻击的时间线如下所示。

0x02 工具武器库

靠开源工具攻击

这个威胁攻击者大量使用了开源工具,以确保其关键组件,如代理或RAT正在运行。他们还使用SysStudioS工具,如PSEXEC,用于横向移动。

在预先安装的Windows工具上,我们发现了“schtasks.exe“,这个是为了持久访问,用于测试持久性的“tasklist”和“DNSLoopUp”,用于DNS上的通信,对TXT记录进行查询。

黑客工具

通过分析目标受害者的报告,我们还发现了常用于杀伤链不同阶段的黑客工具。

使用了不同版本的Mimikatz,如SafetyKat或定制版本。获得的凭据与PSEXEC工具一起使用,以获得对特定机器的访问,这是由一些Python脚本转换为可执行文件实现的,这使得用纯文本凭据可以对PSEXEC进行适当的调用。

https://github.com/GhostPack/SafetyKat https://securityintelligence.com/posts/observations-of-itg07-cyber-operations/

一些受感染的系统还包含来自Meta ASTrimIT框架的碎片代码,例如RealSexTCP,目的是连接到不同的内部IP地址。

另一种工具,版本2.2的CRACKMAPXEXEC可执行文件(在GITHUB上找到),具有诸如网络扫描和凭证删除以及帐户发现或代码注入等功能。

自定义工具

PLINK Tools

Ptink的一个稍加修改的版本,是PuTTY套件的一部分。

它保留了原有的功能,具有一些关键的新特性,例如将其作为Windows服务或卸载服务的可能性。我们相信,这个工具可能已经被用于与CNC通信或者访问一些内部机器,但是没有找到确凿的证据来支持这个假设。

Proxy Tools

除了Pink之外,我们还发现了一个用C++编写的命令行工具,它实现了代理功能。这个体系结构应用程序简单明了,主要是以下流程:

• 它从给定的列表连接到第一个可用的服务器。

• 发送以下HTTP报头表示通信开始: “GET /CNT HTTP/1.1\r\nHost: bing.com\r\nUser-Agent:

Mozilla/5.0”,

• 等待服务器在有限的时间内发送一个字节,表示一个命令和相关的消息。

暴露的命令用于设置或查看代理ID、回音、会话重置、启动隧道或退出。

隧道选项(也称为调试字符串)是该组件的主要功能,实现了SOCKS5协议。当选择此命令时,代理启动与当前服务器的新TCP连接,发送以下HTTP报头“GET /TNL HTTP/1.1\r\nHost: bing.com\r\nUser-Agent: Mozilla/5.0”.。

然后,它在新线程上切换到SoCKS5协议。在一些我们发现文件的系统中,我们注意到另一个与前一个不同的代理。在实现方面,它使用自定义协议,这意味着可以使用可用连接表和它们的ID,这些ID用于在主机之间发送消息。此外,这是一个包的UPX封装器,这个工具的主要目的是让攻击者访问受害者的内部网络。

在我们的分析中,这些文件是mfevtpse.exe或mfevtps.exe。

RAT Tools

在攻击过程中,我们还观察到命令行实用程序的使用,它是一个用Python编写的RAT(可能是版本3.4),并转换成了独立的可执行文件。有趣的是,用户以类似的方式与这个工具进行交互。默认输入的相同文件名、常用调试字符串、甚至两个帮助页非常相似,这暗示了两者之间可能的联系。

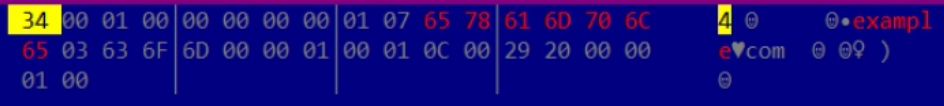

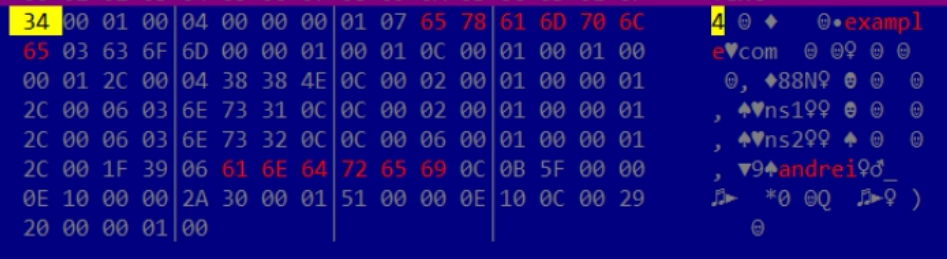

该工具使用2种类型的通信(“DNS”和“HTTP”,如代码中所见),都在TCP上,具有相同的功能。它们都封送消息,使得数据包类似于DNS和HTTP包,硬编码的数据包头部分可以在下面看到。

将包含在请求中的一部分报头(DNS通信)

将包含在响应(DNS通信)中的一部分报头。

HTTP通信的数据报头是“GET /owa HTTP/1.1\r\nHost: live.com” 作为请求和 “HTTP/1.1 200 OK”以进行响应。此外,代码的某些部分对于不同的操作系统是特定的,这意味着该工具可能以其他形式出现在外攻击。

在我们的分析中发现这些工具的文件名是“SNP.EXE"和"DrVr.x86.exe”。

对于相同的机器,除了“SNMP”之外,我们的分析显示了另外两个实现RAT功能的文件。

其中一个非常类似于MeFaFLunter,但有一些新特点。它实现了一个持久性机制(使用一个预定的任务)和一个DNS 与CNC的自定义通信协议,其中可以在IPv4地址或TXT记录中找到响应。

第二个文件也是关于持久驻留的,它具有类似于将命令解析为前一个文件的类似机制。但是,它使用的是“服务更新”计划任务名称,而不是“防御更新”。这两个文件之间的关键区别是,后者在这个情况下通过上传到Dropbox的文件与CNC通信,其中每个受害者都有一个单独的文件夹,命名为MeFaFLUNDER,使用用户名和机器名的组合。

命令:“service.html“放置在该目录的根目录中,从受害者上传文件放入一个名为“/download”的文件夹,下载文件放入“/upload”文件夹。此外,所有反馈消息都被简化并上传到同一目录下,名为““results.txt”",它还通过使用文件夹“done”来实现同步机制,将其放置在每个受害者的根目录下。

两个RAT文件名是:”drivers_x64.exe“(64位版本的DrimeSx64 .exe)和”DBXService.exe"。就持久性而言,“DrimeSx64 .exe”和“DBXService.exe“在临时文件夹中会自我拷贝,命名为MSCServices.exe或DBXService.exe,然后创建一个计划任务,将在该位置引用们。

在两个文件的反编译代码中发现的另一个有趣的事情是使用特殊的Unicode字符。

扫描工具

BITDeFieldT分析揭示了另一个命令行工具在这次攻击中使用,nbtscan包括了一个额外的功能,该版本的工具还获得IP范围来扫描(当没有给定范围)从机器上的网络适配器。

ReMeXi Tools

我们分析发现as.dll是一个后门文件,这个文件和扫描工具部分中描述的工具有些相似部分,如一些非常相似但不常见的PDB路径:

• “F:\Projects\94-06\RCE\bin\Release\x64\mas.pdb” – in “mas.dll” tool • “F:\Projects\94-08\XNet\bin\Release\Win32\XNet.pdb”) – in “xnet.exe” tool

这两个工具在它们的代码中也有共同的功能,其中一些用于调试目的。对于编译器和链接器,它们都具有相同的构建号(51106),并且在PE头中它们是相同的。

0x03 MITRE矩阵

https://attack.mitre.org/groups/G0087/ Tactic: Persistence Technique: T1050 “New Service”: “wehsvc.exe” hasthe ability to create a service and “imjpuexa.exe” was spotted in the registry “HKLM\ system\controlset001\services\microsoft updating\parameters\application” Technique: T1053 “Scheduled Task”: Both“MSCService.exe” and “DBXService.exe” use this technique Technique: T1136 “Create Account”: Suspicious reports from a user’s desktop folder, including similar behavior from some of the aforementioned tools Tactic: Discovery Technique: T1016 “System Network Configuration Discovery”: The “xnet.exe” component implements nbtstat functionality for a range of addresses Tactic: Command and Control Technique: T1090 “Connection Proxy”: Tools in the Proxy Tools section are candidates for this technique. Tactic: Defense Evasion Technique: T1045 “Software packing”: The “mfevtpse.exe” component uses this kind of technique, leveraging the UPX packer. Technique: T1036 “Masquerading”: Both “DBXService.exe” and “MSCService.exe” include instances where their name contains the special RLO character “\u202e”. The “%WINDOWS%\ime” and “%LOCALAPPDATA%\micrososft\taskbar” folders are used for deploying tools using the same technique Tactic: Execution Technique: T1059 “Command line interface”: Most of the enumerated tools use a command line interface Tactic: Credential Access Technique: T1003 “Credential Dumping”: The use of Mimikatz on affected systems for credential dumping

0x04 IOCs

IoC type IoC value Alias sha256 5ee9873c3c8684ac097bd28d3caf4264c6da6aa6acfeb8f6e72f1a99215a4be8 xnet.exe sha256 710e32af0d41a6701d57337701b091b158add04a601b68cca67a808bdd87d881 snmp.exe imjpuexa.exe driver_x86.exe sha256 d965352c6632e694b8f1f62f96874bd0df8d7c128c465ee9a76eb86ebddb0c02 drivers.exe drivers_x64.exe sha256 11dbfb390f7008524e523da7d0cda61723584082fc91ff96d1148c4aac6198a0 dbxservice.exe sha256 c839e886b98d2c752a134e888dad40799cd9966f8a73b51edc85ca2d72f99616 mfevtpse.exe sha256 144a160c57c2d429d072046edfdd1b44ff22bcae4f0535732f6c2b19190f2f35 wehsvc.exe sha256 508ba7971b1f7651ba7d26815f75d66977820bd4eb3a615e3ab7079058d80380 mimi32.exe sha256 f991cadf11c5075f0ed6f381dfdac311cf59480962debf8b874f95e9bee5c4f2 mnl.exe sha256 021813c78cf31b0d7e77b40374347d8ed4e5a5ca69a7fc29bbc7bff969c09f3c shareo.exe sha256 b297a0b2e775f096d9ebda6130abbb5ec59813c7703159ea191b47d7b7293e1e etblscanner.exe sha256 a1f5c72721f9aa2ca29f1de7645a64b505c05dcd53dbdd7b9e904b1627c6d578 mini.exe sha256 98a9b2329eefe618daa78b6afed82cebf40cb918ad0aae7a8d7f59af4cb13b41 mas.dll domain dropboxengine[.]com domain redjewelry[.]biz domain apigoogle-accounts[.]biz domain update-microsoft[.]space

本文翻译自:https://www.bitdefender.com/files/News/CaseStudies/study/332/Bitdefender-Whitepaper-Chafer-creat4491-en-EN-interactive.pdf如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh