ZecOps安全研究人员发现一个影响Server Message Block (SMB)协议的安全漏洞,研究人员将其命名为SMBleed。漏洞位于SMB的解压缩函数中,与SMBGhost和EternalDarkness漏洞(CVE-2020-0796)位于同一函数中,攻击者利用该漏洞可以远程从窃取kernel 内存信息,与之前爆出的蠕虫漏洞结合之后,就可以实现远程代码执行攻击。

漏洞分析

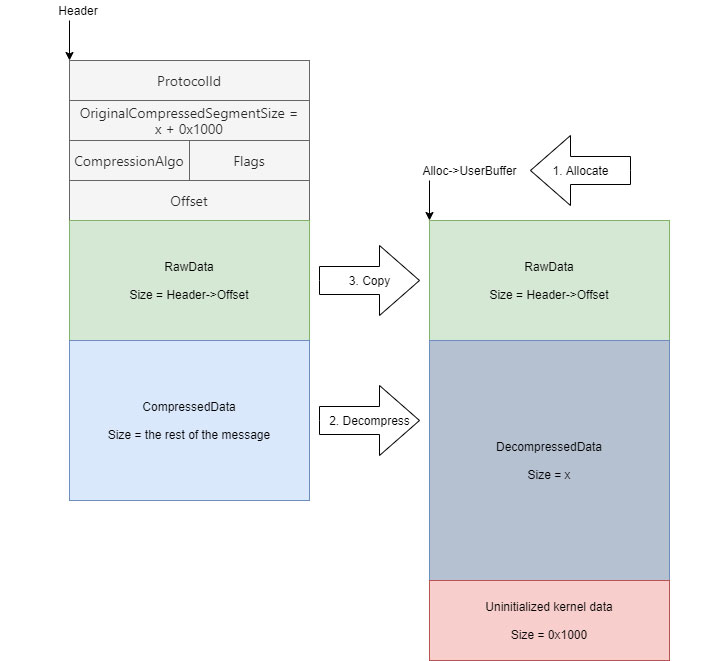

SMB协议运行在TCP 445端口,是文件分享、网络浏览、打印服务和网络上进程间通信的基础。ZecOps研究人员称该漏洞产生的原因是SMB的解压缩函数Srv2DecompressData 在处理发送给目标SMBv3 服务器的伪造的消息请求时存在问题,攻击者可以读取未初始化的kernel内存,还可以对压缩函数进行修改。

消息结构中含有要写入的字节数和flag域,之后是变长缓存。因为可以构建指定header的消息因此可以完美利用该领导,但边长缓存中含有未初始化的数据。

攻击者利用该漏洞可以获取信息以进一步入侵用户系统。要在服务器上利用该漏洞,未经认证的攻击者可以发送一个伪造的包到目标SMBv3 服务器。

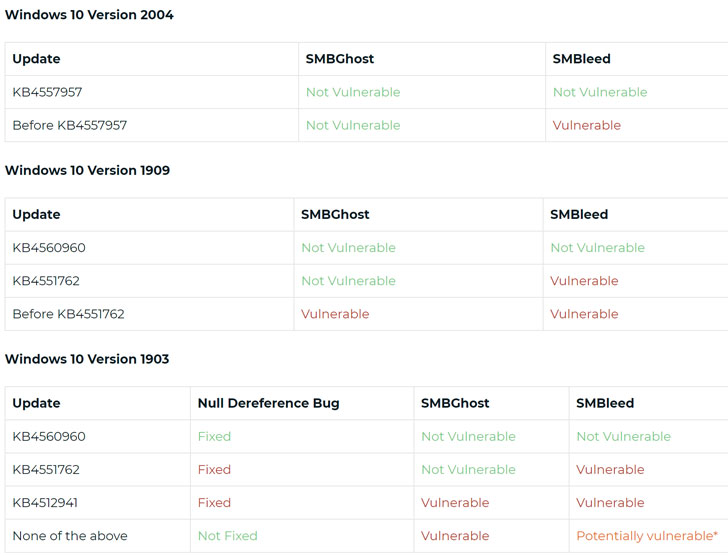

此外,SMBleed 可以在Windows 10系统上与SMBGhost 漏洞形成利用链来实现远程代码执行。关于漏洞利用的PoC代码参见:https://github.com/ZecOps/CVE-2020-1206-POC

受影响的系统和补丁

漏洞影响 Windows 10 v1903 和1909版本,微软6月补丁日已发布了该漏洞的安全补丁。

研究人员建议家用和企业用户尽快安装最新补丁。如果安装失败,建议拦截445 端口上的数据来防止进一步的攻击活动。

更多技术细节参见:https://blog.zecops.com/vulnerabilities/smbleedingghost-writeup-chaining-smbleed-cve-2020-1206-with-smbghost/

本文翻译自:https://thehackernews.com/2020/06/SMBleed-smb-vulnerability.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh