Reason Labs网络安全实验室研究人员近日公布了Facebook Messenger Windows桌面版的一个安全漏洞,攻击者利用该漏洞可以实现恶意软件驻留。

该漏洞位于Messenger v460.16版本中,攻击者利用该应用漏洞可以在被黑的系统中执行恶意文件,帮助恶意软件实现驻留或扩展的访问权限。

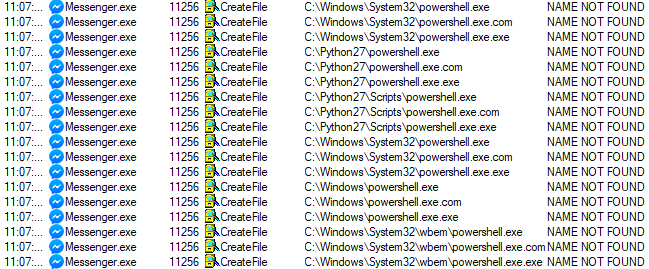

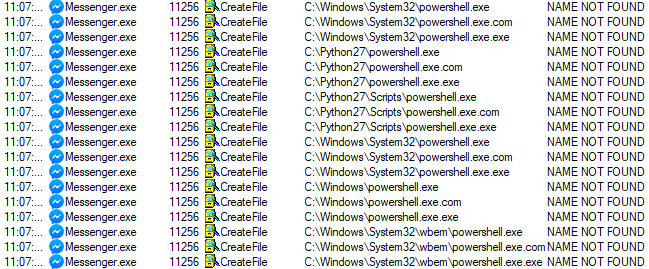

研究人员称有漏洞的app触发了一个从C:\python27路径加载Windows Powershell的调用。该路径是在安装python 2.7版本时创建的,在大多数Windows安装中并不存在。攻击者可以劫持尝试从不存在的资源来加载的调用来隐蔽地执行恶意软件。此外,目标目录位于低权限的位置,因此恶意程序可以无需管理员权限就可以访问这些路径。

为了测试该漏洞是否可以利用,研究人员创建了一个伪装成Powershell.exe的逆向shell,并将其部署在python目录中。然后运行有漏洞的Messenger app来触发调用,成功执行逆向shell,证明了恶意攻击者可以利用该漏洞实现驻留:

1、研究人员首先用msfvenom创建一个逆向shell,然后用Metasploit创建一个监听器作为PoC。一旦逆向shell创建,就会被转移到c:\python27 目录,名字也会被修改为Powershell.exe,然后就可以劫持调用:

2、研究人员在攻击者机器上运行监听器来获取来自受害者机器的逆向shell连接:

3、然后执行“Messenger”应用并获得逆向shell连接:

攻击者利用这些漏洞除了实现驻留外,还可以进一步发起其他攻击,比如勒索软件植入、数据窃取等。攻击者利用驻留方法可以对金融机构、政府组织和其他机构发起专业级攻击。

Facebook有13亿的月活,其中许多是Windows用户,因此该漏洞带来的威胁是非常大的。目前,Facebook已经在Messenger的v460.16版本中修复了该安全漏洞。

更多技术细节参见:

https://blog.reasonsecurity.com/2020/06/11/persistence-method-using-facebook-messenger-desktop-app/

本文翻译自:https://thehackernews.com/2020/06/facebook-malware-persistence.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh