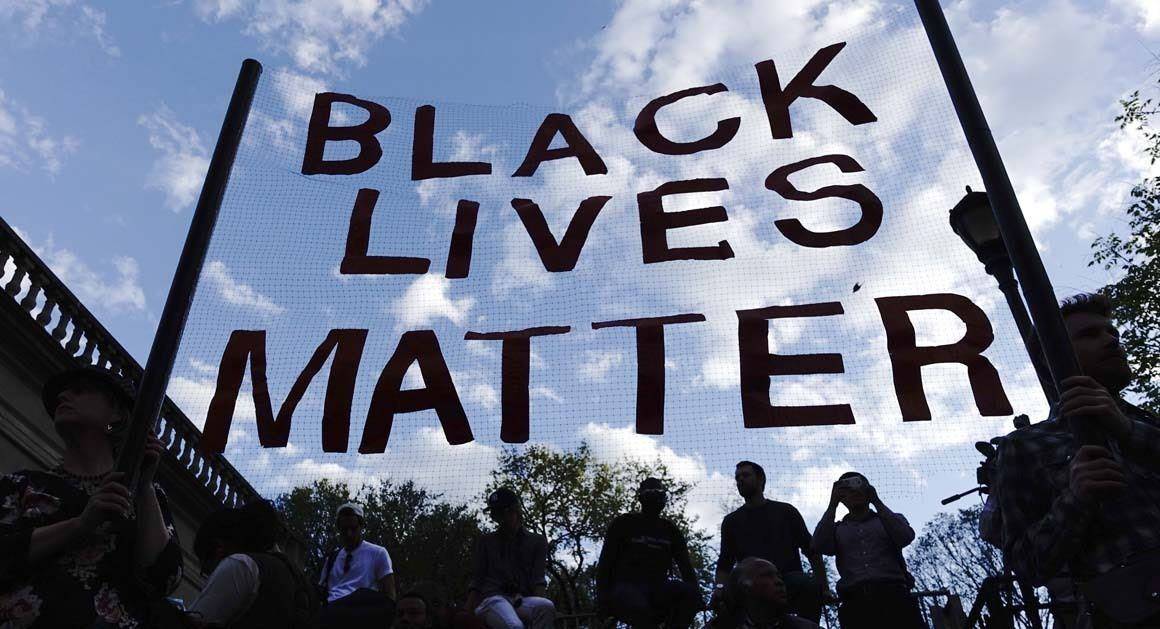

安全机构 abuse.ch最近发现了一个恶意软件传播活动,该活动正在利用“Black Lives Matter”政治口号传播僵尸恶意软件。

黑客故意让电子邮件的标题简短客观,从而有意回避社会或政治立场,而是邀请收件人对此问题进行匿名评论,通过这种吸引用户的主题,扩大攻击的范围。

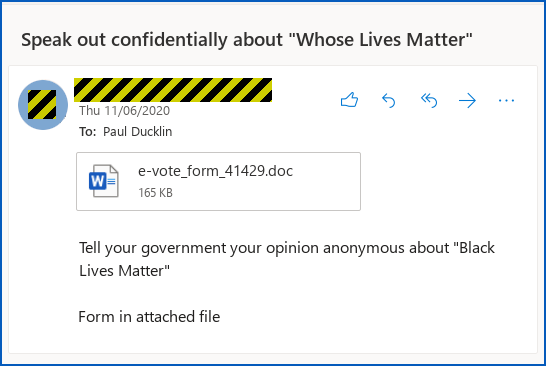

Sophos旗下的SophosLabs安全研究机构发现的样本都很有意思,每次都从一个相似的文本字符串列表中随机选择主题、正文、附件描述和文件名,如下所示:

Example subject lines: Give YOUR Feedback anonymous about "Black Lives Matter" Leave a review nameless about "Black Lives Matter" Speak out confidentially about "Whose Lives Matter" Tell your government your opinion nameless about "Whose Lives Matter" Vote anonymous about "Black Lives Matter" Example email first lines: Give your opinion anon about "Whose Lives Matter" Let us know your opinion nameless about "Whose Lives Matter" Speak out confidentially about "Whose Lives Matter" Tell your government your opinion anonymous about "Black Lives Matter" Vote anonymous about "Black Lives Matter" Example attachment descriptions: Assertion included Claim in attached file Contention included Form in attached file Statement included Example attachment filenames: e-vote_form_1324.doc e-vote_form_32411.doc e-vote_form_41429.doc e-vote_form_83110.doc e-vote_form_9017.doc

下面是一个电子邮件示例,内容随机,显示了一般的外观:

这些黑客没有对用户施加任何压力,他们没有利用内疚或恐惧等情绪,他们甚至不要求你以自己的名义参与。

但即便这样,用户一旦打开该链接也会中招!很不幸,我们也中招了,所以必须承认,这种方法很容易让人上当。

请记住,Word文档可以包含通常称为宏的内容,这是用Visual Basic for Applications programming language(简称VBA)编写的嵌入式程序代码。

宏的问题在于,这个术语听起来安全无害,这个词让人想起了真正简单的击键记录器的日子,你可以用它来自动化文字处理器或电子表格中的简单任务。

但如今的VBA与C、c++、Delphi、Perl、Python或任何与本地安装和运行的成熟、独立应用程序相关的编程语言一样强大,也一样危险。

VBA需要运行一个Office应用程序(通常是Word,Excel或PowerPoint)才能运行,但是一旦你同意让VBA代码从Office文件内部运行,它就可以完全访问你的计算机,就像VBA程序在Office之外运行一样。

换句话说,Word文件中的VBA不同于浏览器中的JavaScript,没有沙盒或防护体系来限制它可能造成的危害。

VBA程序可以执行以下所有操作:

· 从互联网上将任意数据下载到内存中;

· 使用多种加密算法解密或加密数据;

· 在硬盘上创建新文件,或读入已存储在硬盘上的数据;

· 修改或删除硬盘上或整个网络上的现有文件;

· 直接访问内存,并将恶意代码注入Office或其他程序,而无需先将该代码保存到磁盘;

· 监视击键,截屏,浏览网络流量等等;

这就是为什么微软在设置Office时默认关闭了宏,这样你就不会因为打开一个受感染的Office文件而意外运行嵌入的VBA恶意软件,因为恶意宏会造成很多危害。

事实上,我们经常看到公司内部使用VBA宏作为通过内部可信任的文档自动执行办公室工作流的一种方式。这样,收到的每一份含有宏的电子邮件文件都有可能含有恶意软件。

如果打开这个怎么办?

这种攻击背后的黑客也使用了文档内部的低压策略,这给了你信服的理由,让嵌入式宏运行。

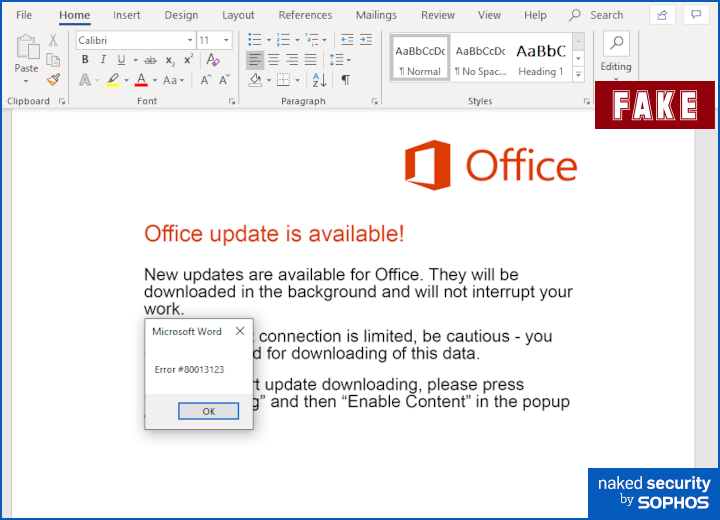

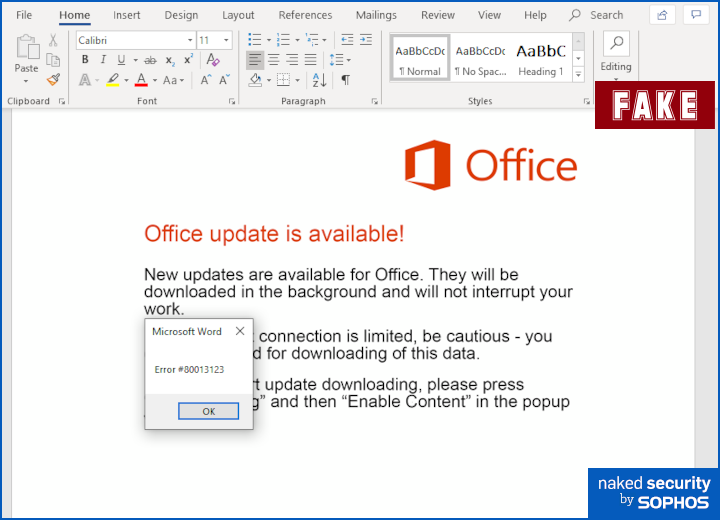

当我们打开abuse.ch报告的样本时,我们看到了以下内容:

Office有新的更新,它们将在后台下载,不会中断你目前的运行。

这听起来像是你应该注意而不是忽略的建议,黑客甚至有礼貌地提醒你:如果你的互联网连接受到限制,请小心下载这些资料可能会收取费用。

但这并不是你需要注意的全部,真正的危险来自结尾那些听起来无害的说明:请按“启用编辑”,然后在弹出窗口中“启用内容”。

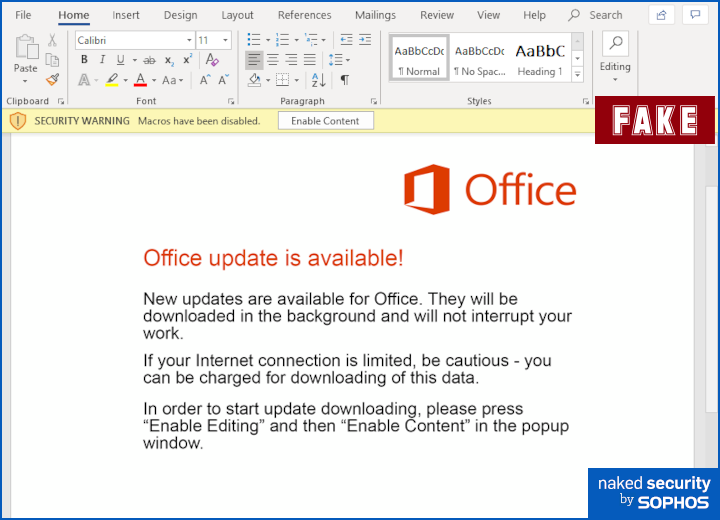

如你所见,黄色弹出窗口试图阻止你执行黑客所说的话,警告你出于安全原因禁用宏。

不过,用于激活该文件中恶意宏的按钮标记为“启用内容”,我们一直认为它听起来比实际情况更加安全,好像你现在看到的只是一个预览。

所以我们的建议是,当你看到“启用内容”这个词时,在心里把它们理解成:点击这个按钮,将运行一个恶意软件的嵌入式程序。

如果你点击进入会发生什么情况

如果你确实运行了此恶意软件文档中的宏,你首先看到的是一个类似windows的错误信息,包括一个看起来很熟悉的八位代码:

该错误是伪造的(你会在网上搜索到该错误),它被称为“诱饵”,这是解释为什么承诺的更新无法奏效的合理原因。

实际上,这只是恶意宏中的VBA代码的简单一行-MsgBox命令弹出伪造的错误消息,此后宏代码开始工作并解密并运行嵌入式程序(称为shellcode),该程序使用一种伪装成奇怪字母的十六进制表示法:

在看到的一长串已编码的二进制数据中,字母a至p用于表示0到f的十六进制数字,而负号则毫无意义。

这个恶意文件被称为下载器,当我们允许它运行时,它就会获取并安装一种名为“Trickbot”的僵尸恶意软件。“TrickBot”银行木马最早出现于2016年底,主要通过挂马网页、钓鱼文档传播,进入受害者计算机后窃取计算机中邮箱密码、浏览器中存储的网站凭证等敏感数据,注入浏览器窃取网银帐户密码,盗取受害者资产。过去的“TrickBot”银行木马一般通过带有恶意宏的Office文档启动PowerShell应用程序下载载荷到本地执行,这么做会导致载荷文件落地,一旦载荷文件被杀毒软件查杀攻击即宣告失败。经过几年的发展,TrickBot银行木马已经变得高度模块化,其可以由攻击者根据目标环境进行配置。

但是,正如名称中告诉你的“机器人”部分一样,Trickbot的基本目的是充当机器人代理,它可以执行黑客发出的各种命令,包括告诉机器人下载并安装一些通用命令的通用命令。其他种类的恶意软件也经常使用勒索软件。今年3月,IBM X-Force研究人员发现一款安卓恶意软件使用TrickBot木马来感染用户。该app被命名为TrickMo,可以绕过银行交易认证所用的双因子认证和强认证。

这意味着,基于文档的下载程序的问题在于“他们获取了什么?”这个问题无法回答,因为提供给下载的文件可以由黑客随意更改。

缓解措施

1.不要打开你邮件中没有必要下载的附件,唯一正确的做法就是直接删掉和置之不理。

2.永远不要因为文档告诉你要关闭安全特性而把杀毒软件关闭,微软选择“禁用内容”作为默认选项来保护你不受恶意文档的伤害,特别是那些告诉你关闭安全特性的不明文档。

3.寻找具有行为拦截和Web过滤以及纯文件扫描功能的防病毒软件。像这样的恶意软件使用的多步骤方法意味着,黑客们在每个阶段都只需要付出更少的努力,DOC文件本身不需要内置的完整和最终恶意软件。但这意味着你可以阻止任何阶段的攻击,而攻击者必须在所有阶段都攻击成功。如果你有多层防御,你就占了上风。

本文翻译自:https://nakedsecurity.sophos.com/2020/06/11/crooks-hijack-black-lives-matter-to-spread-zombie-malware/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh