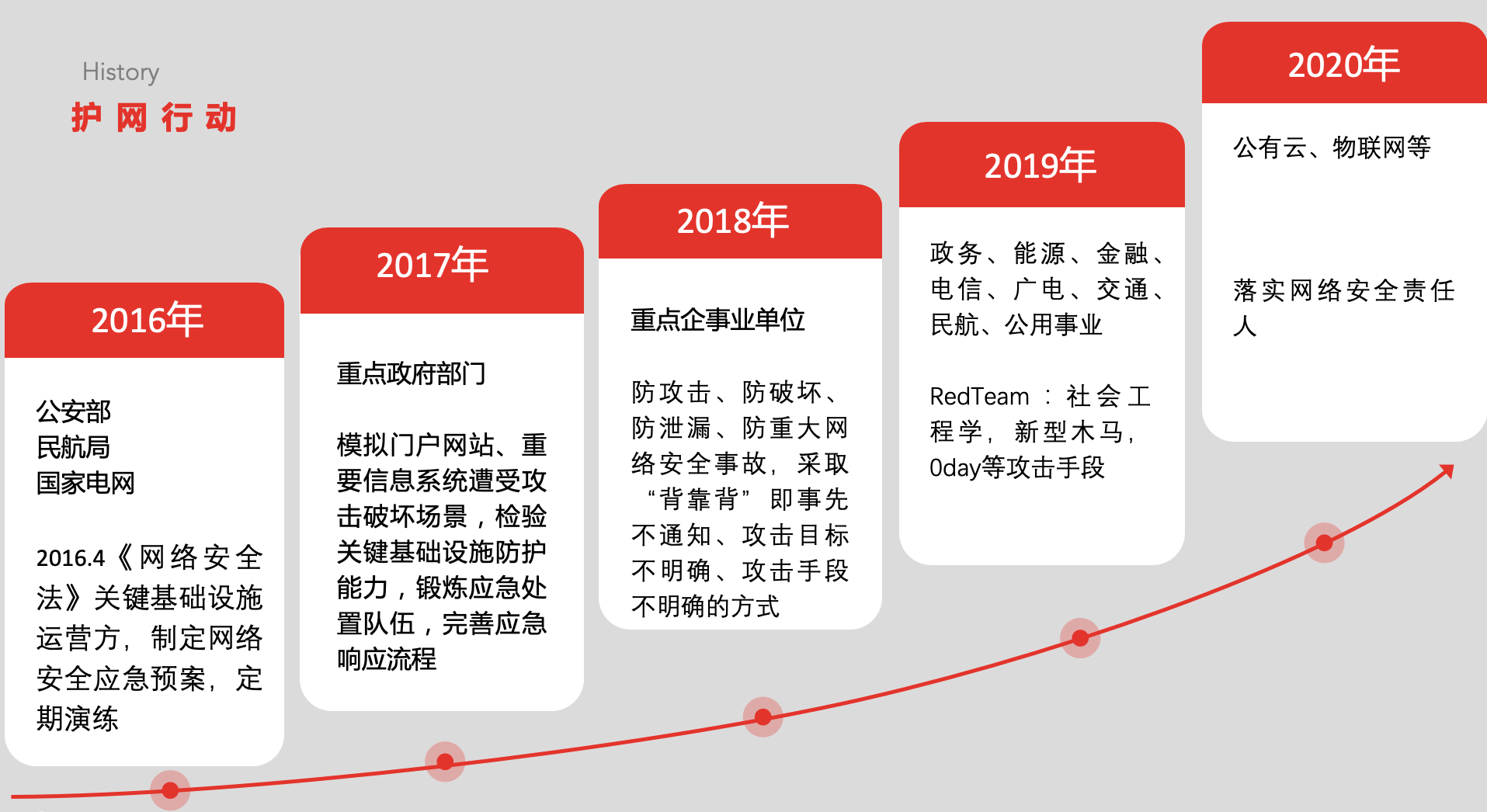

0x00、护网行动简介

护网行动从2016年开始,从参加的单位和攻击手段都不断在翻新,同时这种真刀真枪的对抗行为越来越走向实用。

2016年护网,基本上是你的业务系统有网络应急响应预案,定期做演练就好,对攻击者没有过多的要求,同时,演练的基础设施基本上是内网系统,对业务系统对外访问有严格的限制,通过网闸,外网业务系统演习期间拔网线等骚操作,基本搞定,也体现不出来的攻击者的价值。

2017年护网,政府部门开始参与进来,那么对外访问的政府网站成为了本阶段攻击的重点,比上2016年不同的地方是,这次网站是不能关闭的,当然也存在被攻击时拔网线的情况,但是攻击方确实能发现很多web漏洞拿下网站,当然,政府网站的建设和第三方开发公司本身做的就很烂。这期间也涌现出了一大批护网专用安全产品和解决方案,例如:关键基础设施监控平台(实时监控全国政务网站),政务网站向政务云(xstack承载)迁移,专业的安全交给专业的团队去做,政务云渗透测试项目也多了起来。

2018年护网,参与的单位新增企事业单位,这个阶段才出现了真正有价值的攻击团队,因为大家都是背靠背的方式,事先不会通知,不知道攻击目标,也不会明确攻击手段。而且在网上招募民间黑客组织,一天一万块的诱人奖金,导致很多政府与企事业单位的网站、业务系统沦陷。防守方虽然没什么长进,但是这阶段,安全纵深防御体系的建设项目多了起来,包括:抗D、WAF、漏洞扫描、渗透测试、主机安全、态势感知、数据库审计、堡垒机。

2019年护网,参与单位就更多了,涉及到政务、能源、金融、电信、广电、交通、民航、公共事业,这期间攻击方把精力都放到社会工程学,新型免杀木马、0 day使用等攻击手段,因为2018年使用的线上攻击手段也被有纵深防御安全体系拦截,获取权限的攻击成本过高,所以,攻击方事先做了充分的0 day挖掘的准备,例如:当时出现的深信服SSLVPN 0 day,同时,通过万能钥匙入侵wifi网络,通过钓鱼邮件、IM发送免杀木马等社工入侵方法也运用的相当熟练。

2020年护网,主要是承载的基础设施的变化,大部分系统已经上公有云,物联网平台,这块的防御应该如何做呢?

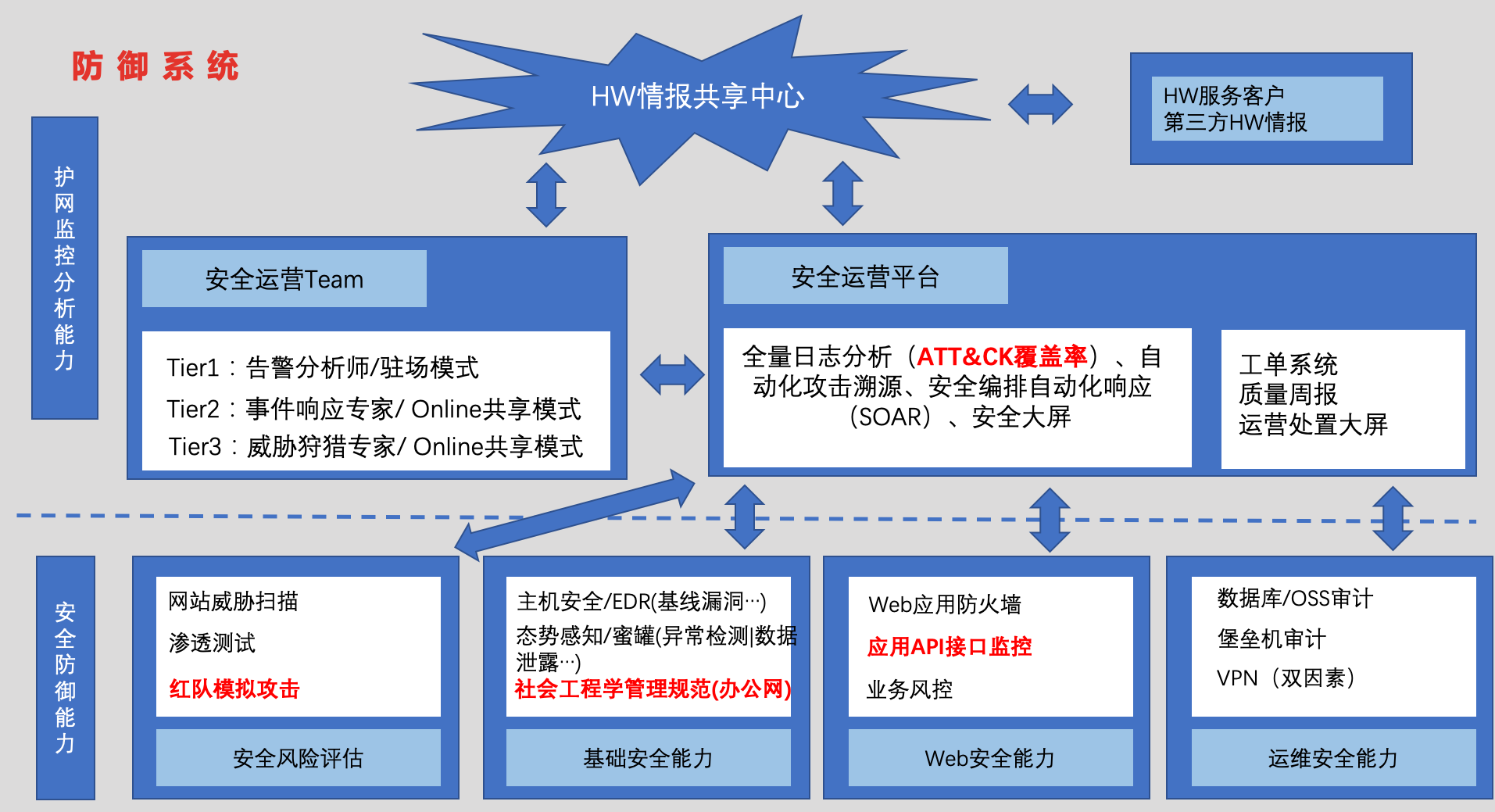

0x01、护网行动的防御系统

无论护网行动如何发展,安全对抗能力的提升是永恒的主题,那么如何构建云上的安全防护体系和提升安全对抗能力呢?

第一个层面需要建立云上安全防御能力,分别从以下四个方面:

1、安全风险评估

网站威胁扫描:首先需要有一套网站威胁扫描产品做日常风险自动化扫描,发现问题及时解决,主要包含中高危OWASPTop10相关的漏洞,常规组件漏洞,弱口令检测等基础安全问题。

渗透测试:其次需要定期做渗透测试,对于那些WAF无法有效拦截的漏洞,需要通过SDL配合解决。

红队模拟攻击:再次在高危场景(护网行动、商业活动重保等)中需要加强红队模拟攻击服务,ATT&CK覆盖率检测。

2、基础安全能力

针对服务器区,需要安装主机安全EDR产品、态势感知、蜜罐等产品,帮助用户发现服务器上的安全问题,详细的包括:主机基线(包括:linux/win最佳实践、等保3/4级、CIS Level 1/2)、云产品基线(安全组、ACL配置等...)、主机漏洞(需要覆盖:linux上的CVE漏洞,windows WSUS上的kb漏洞),联动威胁情报的网络数据异常检测,联动NIDS检测规则的网络数据异常检测,数据外泄AI检测,主机EDR对外Socket连接威胁情报过滤(挖矿、勒索、DDoS木马等)、主机安全常规检测(病毒木马、webshell检测、rootkit、可疑操作、异常登录、账号风险、暴力破解等),通过蜜罐系统,发现横向攻击。

针对办公网,需要制定社会工程学管理规范,针对U盘、恶意邮件、IM同学软件、WIFI接入、新员工入职等要有明确的标准化操作手册,同时在办公网PC上安装上杀毒软件,防范曲线入侵服务器区的APT攻击。

3、Web安全能力建设

WAF是web安全防御的第一道关卡,但是在我们安全实践过程当中,发现很多用户即使使用了WAF也会出现中病毒木马的情况,所以,在web安全防御能力建设方面需要有更有效的产品去支撑,例如:应用API接口监控,很多时候,你的系统被入侵,都是源于临时上线的测试系统,预发系统,这些系统虽然只是短时间上线,但是却给你的整个业务系统带来重大风险,所以需要有一套系统来监控新上线的OpenAPI,对它的请求调用详情,响应详情做综合的过滤。攻击方一般都通过这些系统人工渗透。当然你的业务系统对调用API需要异常监控,也可以使用业务风控防御。

4、运维安全能力建设

平时安全运维过程当中,我们会登陆堡垒机或者VPN,在护网期间,这些系统是最容易遭受攻击,防止VPN被盗取,可以开双因素认证,堡垒机日志需要接入到态势感知综合日志分析平台,需要检测到恶意命令,数据库和OSS对象存储的访问也需要接入分析系统。

第二个层面需要建立护网监控分析能力,分别从以下三个方面:

(1)需要有安全运营团队支持,并且需要三个等级,Tier1:告警分析师,在本地驻场,有告警事件产品需要及时分析,关闭误报并进行基本的调查和缓解措施,对安全警报进行分类,创建案例并将警报升级到第2级别。Tier2:事件响应专家,Online共享模式,针对定向攻击事件做深入的分析,并且输出分析报告,给出关键系统受影响的范围、补救措施和修复建议,对安全警报进行分类,创建案例并将警报升级到第3级别。Tier3:威胁狩猎专家,Online共享模式,通过网络层、主机层入侵遗留恶意软件样本深度分析,并且输出分析报告,根据入侵结论与用户反馈启动攻击溯源,并且输出报告。

(2)构建安全运营平台,需要使用全量日志分析系统,保证ATT&CK覆盖率,自动化攻击溯源系统,通过图分析技术提高安全分析效率,通过SOAR归纳总结,相关安全事件和场景提升安全分析效率,同时,使用安全大屏实时监控。建立完善的工单系统,安全质量周报以及安全处置大屏。

(3)护网情报共享,输入第三方护网情报、自己的护网客户发现的问题,及时共享,联动处置。

0x03、总结

2020年的护网行动,攻击方的专业性越来越高,ATT&CK攻击手段覆盖率也越来越高。这对于防守方提出了更高的要求,以上总结的防御系统也只是达到HW防御的基础水平,如果您的业务系统连基本水平都达不到,建议你想想头顶上的乌纱帽。

本文为 bt0sea 原创稿件,授权嘶吼独家发布,如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh