一、简介

WastedLocker是一种新型勒索软件,在2020年5月首次发现,此后一直持续发现该勒索软件的各类变种。我们认为这个勒索软件已经经过了几个月的开发,其版本变更往往与Evil Corp恶意组织的其他恶意软件版本变更同步进行。在此前,Evil Corp恶意组织被认为与Dridex恶意软件和BitPaymer勒索软件相关,而BitPaymer在2017年上半年非常流行。近期,Evil Corp调整了许多其运营期间的TTP,本文将对变化部分进行详细描述。我们认为,这些变化是由于对Olegovich Turashev和Maksim Viktorovich Yakubets的起诉,以及在2019年12月对Evil Corp的经济制裁所导致的。这些法律事件引发了一系列事件,导致Evil Corp恶意组织失去了与两个被起诉成员的联系,从而才转变了该恶意组织的行动方式。

二、恶意组织背景

近年来,我们持续追踪Evil Corp恶意组织的活动,该组织在2011年曾调整了其成员构成,但我们仍然沿用原有的名称来标识这一恶意组织。

2.1 攻击者追踪

在有组织的网络犯罪团体中,商业类恶意组织往往非常活跃,这类组织与具有国家背景的恶意组织相比,往往会有更为频繁的人员变化或相互合作。具有国家背景的恶意组织通常会在更长的时间内以类似的形式运作。因此,如果难以维持对新型网络犯罪集团能力的评估,形成的网络威胁情报报告可能就会存在一些误读。

例如,Anunak恶意组织(也称为FIN7或Carbanak)经常更改其组成,因此针对该恶意组织的各种公开和内部威胁情报分析往往会与现实存在出入。Anunak恶意组织常常会与TA505恶意组织开展密切合作,因此,TA505的恶意活动有时候会被认为是Evil Corp的恶意活动,尽管自2017年下半年以来这些小组未曾开展过合作。

由于恶意组织往往会将恶意软件出售给感兴趣的各方成员并进行大规模分发,或者将恶意软件提供给在针对特定领域的攻击中有丰富经验的成员,因此很难准确地将一个恶意软件的爆发归因到正确的恶意组织。同样,我们在追踪许多以经济为目的的有组织犯罪集团时,也容易产生混乱。由于犯罪分子会将“攻破受害者组织的方式”作为一种商品进行交易,因此不同组织之间经常会存在业务联系,而这种业务联系不一定与恶意组织的日常运作有关。

2.2 Evil Corp恶意组织分析

尽管存在上述困难,但我们还是深入追踪了Evil Corp恶意组织,因为该恶意组织对我们的客户已经构成了重大威胁。Evil Corp自2014年7月以来持续在运营Dridex恶意软件,并向多个组织和单独的威胁参与者提供过该恶意软件的访问权限。但是,到2017年底,Evil Corp的活动范围开始缩小,开始利用Dridex在特定目标上部署BitPaymer勒索软件。大多数受害者都是位于北美(主要是美国),有少数受害者位于西欧,除此之外的地区只是零星感染。在2018年,Evil Corp与TheTrick恶意组织建立了短暂的合作关系,互相交换使用了Ryuk和BitPaymer恶意软件。

在2019年,出现了一个BitPaymer的变种,被称为DoppelPaymer,尽管恶意组织同样提供了“勒索软件即服务”(RaaS),但二者并非是相同的业务模型。我们已经观察到这两个组织之间存在一些合作,但是对于这两个组织目前的关系,还不能做出明确的结论。

在美国司法部解封起诉书,美国财政部开始对Evil Corp采取行动之后,我们发现Evil Corp的活动暂时停止了,直到2020年1月。在2020年1月,该恶意组织的活动开始恢复,仍然针对此前关注的地区发动攻击。但是,这可能是恶意组织采取的一种计策,向公众表明Evil Corp仍然活跃,因为我们从2020年3月中旬开始,并没有观察到太多的BitPaymer部署恶意活动。当然,其原因也可能是由于COVID19大流行期间的居家措施。

新恶意软件的开发需要花费时间,而这个恶意组织很可能已经开始开发新的技术和新的恶意软件。之所以做出这样的判断,是因为我们发现该恶意组织使用了Gozi变种,我们将其称之为Gozi ISFB 2。我们认为,这个变种会替代恶意组织在目标网络上的持久性工具——Dridex僵尸网络501。同时,我们还观察到存在Cobalt Strike加载工具的自定义版本,可能是打算替代此前使用的Empire PowerShell框架。

该恶意组织具有较高级别的漏洞利用和软件开发技术,有能力绕过不同级别的网络防护设施。该恶意组织似乎在绕过EDR(终端防护产品)方面付出了很多努力。当在受害网络上检测到特定版本的恶意软件时,该恶意组织会使用未被检测到的版本进行替换,并保证恶意软件在短时间内继续运行。这表明,受害者充分了解每个事件的重要性。也就是说,如果我们发现并阻止了攻击者的一个行为,并不代表着已经彻底消除了威胁。

在Evil Corp尝试绕过终端防护产品过程中,他们还滥用了受害者的电子邮件,冒充厂商的合法潜在客户,并要求获取知名终端防护产品的试用证书,而这种行为并不常见。

该恶意组织基于多年的实践经验,经常能够发现创新且实用的网络检测绕过方式。该恶意组织还表现出了耐心与毅力,在一个案例中,他们在未能获得特权访问后的6个月持续尝试,最终攻陷了目标。此外,该恶意组织还关注细节,例如他们在部署勒索软件之前,首先确保获取到用于禁用网络上安全工具的密码。

2.3 WastedLocker分析

新型WastedLocker勒索软件在2020年5月出现。这个名称是根据其创建的文件名而命名的,在文件名中包含受害者姓名的缩写和字符串“wasted”。在BitPaymer中,也可以看到受害者姓名的缩写,但BitPaymer绝大部分都使用了组织的名称,并且个别字母会被相似的数字代替。

从技术上讲,WastedLocker与BitPaymer并没有太多共同之处,除了在受害者特定元素都是使用特定生成器(而非在编译时)添加的这一点上WastedLocker类似于BitPaymer。此外,两种恶意软件使用的勒索提示信息也存在一些相似之处。我们发现的第一个WastedLocker样本中,包含BitPaymer勒索提示信息中的受害者名称,还包含相同的protonmail.com和tutanota.com电子邮件地址。在更高版本的恶意软件中,还包含其他Protonmail、Tutanota、Eclipso和Airmail的电子邮件地址。值得关注的是,在WastedLocker生成的勒索提示消息中,列出的电子邮件地址用户部分是数字(通常是5位数字),类似于BitPaymer在2018年使用的邮箱地址(6-12位数字)。

Evil Corp仅针对特定的基础架构部署勒索软件。通常,勒索软件会针对文件服务器、数据库服务、虚拟机和云环境开展供给。当然,这些选择也会受到业务模型的影响,它们理论上也可以禁用或破坏备份应用程序和相关基础架构。这样一来,就增加了受害者恢复数据所需的时间,并且在某些场景中,由于离线备份不可用,用户根本无法自行恢复数据。

有趣的是,该恶意组织似乎没有像DoppelPaymer以及其他许多目标勒索软件那样,进行大规模的信息窃取,或者威胁要公开受害者的隐私信息。我们猜测,这可能是因为恶意组织想要避免引起执法人员和公众不必要的关注。

三、恶意软件分发

尽管在最近,Evil Corp的TTP发生了许多变化,但其中有一个关键的元素没有发生变化,就是通过SocGholish虚假更新框架进行分发。尽管现在攻击者选择使用该框架直接分发4.1中描述的自定义Cobalt Strike加载程序,但目前也是在依然使用这个框架,不再像过去几年那样使用Dridex。这个框架最显著的特征之一就是会评估受害者系统是否属于大型网络的一部分,因为攻击者往往不关注单一的最终用户操作系统。当SocGholish JavaScript僵尸程序在浏览器用户的权限下运行时,它可以从系统本身访问信息。僵尸程序会收集大量信息,并将其发送到SocGholish服务器端,SocGholish服务器端又将Payload返回给受害系统。攻击者似乎也在使用其他的攻击方法,但在撰写本文时,我们暂时还不能独立进行验证。

四、技术分析

4.1 Cobalt Strike Payload

Cobalt Strike Payload会嵌入在两种类型的PowerShell脚本中。第一种类型(仅适用于Windows 64位)对Base64 Payload进行两次解码,然后使用AES算法(CBC模式)对其进行解密。AES的密钥是通过计算编码字符串“saN9s9pNlD5nJ2EyEd4rPym68griTOMT”的SHA256哈希值得出的,而初始向量(IV)则是从经过两次Base64解码后的Payload的前16个字节得出。该脚本将解密的Payload(使用Base64编码的字符串)转换为字节,并在执行之前分配内存。

第二种相对简单一些,包括两个嵌入式的Base64编码的Payload、Cobalt Strike Payload的注入工具和加载工具。看起来,使用的注入工具和加载工具都是“Donut”项目的一部分。

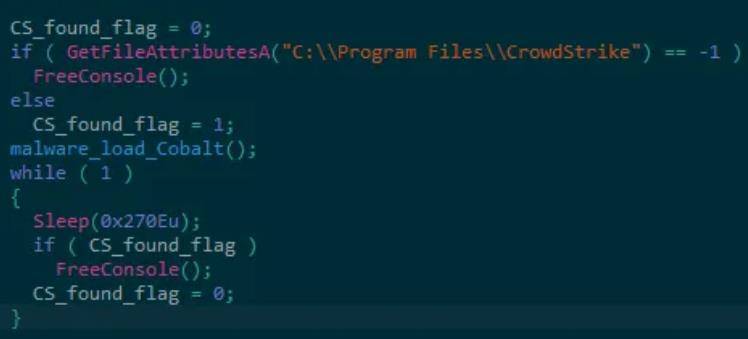

我们可以从第二种PowerShell脚本提供的Cobalt Strike Payload中发现一种有趣的行为。在这里,已经对加载工具进行了修改,目的是检测Crowd Strike软件。如果存在C:\\Program Files\\CrowdStrike目录,则在加载Cobalt Strike Payload后将调用“FreeConsole” Windows API。否则,在加载Cobalt Strike Beacon之前,将会调用“FreeConsole”函数。尽管目前还不清楚是否属于这种情况,但可以认为,这是一种绕过Crowd Strike终端解决方案的尝试。

通过反编译,显示了CrowdStrike特定的检测逻辑:

4.2 加密过程

WastedLocker受到自定义加密工具的保护,Fox-IT inTell将该加密工具称为CryptOne。经检查,这部分代码非常基础,并且也被其他恶意软件家族所使用的,例如:Netwalker、Gozi ISFB v3、ZLoader和Smokeloader。

加密工具中包含大量垃圾代码,用于隐藏实际的代码。我们发现有两个加密工具的变体,二者之间存在一些代码差异,但大多数都应用了相同的逻辑。

加密工具执行的第一个操作是检查某些特定的注册表项。在我们所分析的变种中,注册表项是 interface\{b196b287-bab4-101a-b69c-00aa00341d07} 或 interface\{aa5b6a80-b834-11d0-932f-00a0c90dcaa9} 。这些键分别与UCOMIEnumConnections接口和IActiveScriptParseProcedure32接口有关。如果未检测到密钥,则加密工具将会进入无限循环或退出,这也是攻击者所使用的一种反分析技术。

下一步,加密工具分配一个内存缓冲区,该缓冲区调用VirtualAlloc API。使用while循环将一系列数据Blob放入分配的缓冲区中,然后使用XOR算法对该缓冲区的内容进行解密。在解密后,解密工具就会跳入数据Blob,该数据Blob是负责解密实际Payload的Shellcode。Shellcode负责将加密的Payload复制到另一个缓冲区中,该缓冲区同样是通过调用VirtualAlloc API来实现的分配。随后,使用与上述类似的方式,使用XOR算法对其进行解密。为了执行Payload,Shellcode使用刚刚解密的Payload代码,去替换内存中的加密代码,然后跳转到其入口点。

如上所述,我们观察到其他恶意软件家族也在使用这一加密工具。相关信息和威胁指标请参考附录。

4.3 WastedLocker勒索软件分析

WastedLocker勒索软件用于加密受感染主机的文件。但是,在运行加密过程之前,WastedLocker还要执行其他一些任务,以确保勒索软件能够正常运行。

首先,WastedLocker解密存储在.bss段中的字符串,然后计算一个DWORD值,该值将在稍后用于查找与加密过程相关的解密字符串。我们在“字符串加密”一节对此进行了更详细的描述。此外,勒索软件还会创建一个日志文件lck.log,然后设置一个异常处理程序,该异常处理程序将在Windows临时文件夹中创建一个崩溃转储文件,其文件名是勒索软件的二进制文件名。

如果勒索软件未以管理员权限运行,或者被感染的主机运行Windows Vista或更高版本的操作系统,则勒索软件会尝试提升特权。简而言之,WastedLocker使用了比较流行的UAC绕过方法。它会从Windows system32文件夹中选择一个随机文件(EXE或DLL),然后将其复制到%APPDATA%路径下,隐藏该文件并重命名。接下来,它会在名为bin的文件中创建备用数据流(ADS),并将勒索软件复制到其中。然后,WastedLocker将winsat.exe和winmm.dll复制到位于Windows临时文件夹中新创建的文件夹中。在加载之后,对被劫持的DLL(winmm.dll)进行修补,以执行上述备用数据流。

勒索软件支持以下命令行参数。

WastedLocker命令行参数:

-r 删除卷影副本,将勒索软件二进制文件复制到%windir%\system32并获得其所有权(takeown.exe /F filepath),重置ACL权限,创建并运行服务,在加密过程完成后再删除该服务。

-s 执行服务的条目。

-p 加密指定目录中的文件,然后继续处理驱动器中的其余文件。

-f 加密指定目录中的文件。

值得注意的是,如果前两个参数(-r和-s)出现任何问题,勒索软件还将继续进行加密,但会在注册表项Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap中应用以下修改:

ProxyBypass:删除该条目;

IntranetName:删除该条目;

UNCAsIntranet:将值设置为0;

AutoDetect:将值设置为1。

以上的修改适用于32位和64位系统,并且可能用于确保勒索软件可以访问远程驱动器。但是,在体系结构标识代码中包含一个Bug。勒索软件的作者使用了一种常用的方式来识别操作系统的体系结构,即读取内存地址0x7FFE0300(KUSER_SHARED_DATA)并检查指针是否为0。如果为0,则证明勒索软件的32位进程正在64位Windows主机上运行。但是,这里的问题在于,这种方法不适用于Windows 10操作系统。

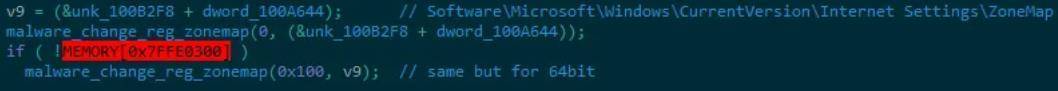

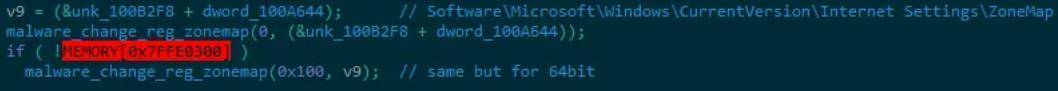

反编译后显示了用于识别操作系统体系结构的方法:

此外,WastedLocker从名称列表中选择一个随机名称,用于生成文件名或服务器的名称。勒索软件通过读取存储在HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control中的注册表项来创建这个列表,然后在读取到大写字母时分隔其名称。例如,注册表项AppReadiness将会被分为App和Readiness两个词。

4.4 字符串加密

与勒索软件有关的字符串将会被加密,并存储在二进制文件的.bss段中。其中包括勒索提示信息,以及执行勒索软件任务所需的其他重要信息。该字符串的解密密钥使用了.bss段的大小、原始地址以及勒索软件的编译时间戳组合而成。

恶意代码作者使用了一种有趣的方法,来查找与加密过程有关的加密字符串。为了找到加密字符串,勒索软件会计算一个在加密字符串列表中查找的校验和。校验和是根据每个字符串唯一的常数值和按位XOR的固定值得出的。加密的字符串表结构类似如下:

struct ransomware_string

{

WORD total_size; // string_length + checksum + ransom_string

WORD string_length;

DWORD Checksum;

BYTE[string_length] ransom_string;

};4.5 加密过程

加密过程非常简单,勒索软件针对可移动驱动器、本地驱动器、共享驱动器和远程驱动器进行文件的加密。除了目标列表之外,WastedLocker中还包含一个排除的列表,其中包含不进行加密的目录和扩展名。

小于10个字节的文件也会被忽略,如果文件较大,勒索软件会将文件分成64MB的块,并逐块进行加密。

一旦找到驱动器,勒索软件便开始搜索并加密文件。每个文件使用新生成的AES密钥和IV(CBC模式下为256位)进行加密。AES密钥和IV使用嵌入式RSA公钥(4096位)进行加密。RSA加密后的密钥在进行Base64编码后写入到勒索提示中。

对于每个加密文件,勒索软件都会创建一个包含勒索赎金提示的附件文件。加密文件的扩展名会根据目标组织名称和wasted前缀进行设置。例如,加密后的文件名称为test.txt.orgnamewasted,勒索赎金提示文件名称为test.txt.orgnamewasted_info。在下文的附录中,包含了勒索软件赎金提示信息,以及需要排除的目录和扩展名列表。最后,在完成每个文件的加密之后,勒索软件会使用以下信息更新日志文件:

1、目标文件数;

2、加密文件数;

3、因为访问限制而未进行加密的文件数。

4.6 WastedLocker解密工具

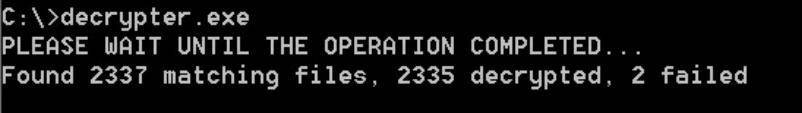

在我们的分析过程中,我们成功定位到WastedLocker的解密程序。解密程序需要管理员特权,并且与加密过程类似,包含成功解密的文件数。

WastedLocker解密工具的命令行输出:

五、参考资料

[1] hxxps://medium.com/tenable-techblog/uac-bypass-by-mocking-trusted-directories-24a96675f6e

[2] hxxps://github.com/hfiref0x/UACME

[3] hxxps://github.com/TheWover/donut/

六、附录

6.1 勒索提示信息

*ORGANIZATION_NAME* YOUR NETWORK IS ENCRYPTED NOW USE *EMAIL1* | *EMAIL2* TO GET THE PRICE FOR YOUR DATA DO NOT GIVE THIS EMAIL TO 3RD PARTIES DO NOT RENAME OR MOVE THE FILE THE FILE IS ENCRYPTED WITH THE FOLLOWING KEY: [begin_key]*[end_key] KEEP IT

6.2 被排除的扩展名

*\ntldr *.386 *.adv *.ani *.bak *.bat *.bin *.cab *.cmd *.com *.cpl *.cur *.dat *.diagcab *.diagcfg *.dll *.drv *.exe *.hlp *.hta *.icl *.icns *.ics *.idx *.ini *.key *.lnk *.mod *.msc *.msi *.msp *.msstyles *.msu *.nls *.nomedia *.ocx *.ps1 *.rom *.rtp *.scr *.sdi *.shs *.sys *.theme *.themepack *.wim *.wpx *\bootmgr *\grldr

6.3 被排除的目录

*\$recycle.bin* *\appdata* *\bin* *\boot* *\caches* *\dev* *\etc* *\initdr* *\lib* *\programdata* *\run* *\sbin* *\sys* *\system volume information* *\users\all users* *\var* *\vmlinuz* *\webcache* *\windowsapps* c:\program files (x86)* c:\program files* c:\programdata* c:\recovery* c:\users\ %USERNAME%\appdata\local\temp* c:\users\ %USERNAME%\appdata\roaming* c:\windows*

七、威胁指标

7.1 Cobalt Strike C&C域名

adsmarketart.com

advancedanalysis.be

advertstv.com

amazingdonutco.com

cofeedback.com

consultane.com

dns.proactiveads.be

mwebsoft.com

rostraffic.com

traffichi.com

typiconsult.com

websitelistbuilder.com

7.2 CobaltStrike Beacon配置

SETTING_PROTOCOL: short: 8 (DNS: 0, SSL: 1) SETTING_PORT: short: 443 SETTING_SLEEPTIME: int: 45000 SETTING_MAXGET: int: 1403644 SETTING_JITTER: short: 37 SETTING_MAXDNS: short: 255 SETTING_PUBKEY: '' SETTING_PUBKEY SHA256: 14f2890a18656e4e766aded0a2267ad1c08a9db11e0e5df34054f6d8de749fe7 ptr SETTING_DOMAINS: websitelistbuilder.com,/jquery-3.3.1.min.js ptr SETTING_USERAGENT: Mozilla/5.0 (Windows NT 6.3; Trident/7.0; rv:11.0) like Gecko ptr SETTING_SUBMITURI: /jquery-3.3.2.min.js SETTINGS_C2_RECOVER: print: True append: 1522 prepend: 84 prepend: 3931 base64url: True mask: True SETTING_C2_REQUEST (transform steps): _HEADER: Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 _HEADER: Referer: http://code.jquery.com/ _HEADER: Accept-Encoding: gzip, deflate BUILD: metadata BASE64URL: True PREPEND: __cfduid= HEADER: Cookie SETTING_C2_POSTTREQ (transform steps): _HEADER: Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 _HEADER: Referer: http://code.jquery.com/ _HEADER: Accept-Encoding: gzip, deflate BUILD: metadata MASK: True BASE64URL: True PARAMETER: __cfduid BUILD: output MASK: True BASE64URL: True PRINT: True ptr DEPRECATED_SETTING_SPAWNTO: ptr SETTING_SPAWNTO_X86: %windir%\syswow64\rundll32.exe ptr SETTING_SPAWNTO_X64: %windir%\sysnative\rundll32.exe ptr SETTING_PIPENAME: SETTING_CRYPTO_SCHEME: short: 0 (CRYPTO_LICENSED_PRODUCT) SETTING_DNS_IDLE: int: 1249756273 SETTING_DNS_SLEEP: int: 0 ptr SETTING_C2_VERB_GET: GET ptr SETTING_C2_VERB_POST: POST SETTING_C2_CHUNK_POST: int: 0 SETTING_WATERMARK: int: 305419896 (0x12345678) SETTING_CLEANUP: short: 1 SETTING_CFG_CAUTION: short: 0 ptr SETTING_HOST_HEADER: SETTING_HTTP_NO_COOKIES: short: 1 SETTING_PROXY_BEHAVIOR: short: 2 SETTING_EXIT_FUNK: short: 0 SETTING_KILLDATE: int: 0 SETTING_GARGLE_NOOK: int: 154122 ptr SETTING_GARGLE_SECTIONS: '`\x02\x00Q\xfd\x02\x00\x00\x00\x03\x00\xc0\xa0\x03\x00\x00\xb0\x03\x000\xce\x03' SETTING_PROCINJ_PERMS_I: short: 4 SETTING_PROCINJ_PERMS: short: 32 SETTING_PROCINJ_MINALLOC: int: 17500 ptr SETTING_PROCINJ_TRANSFORM_X86: '\x02\x90\x90' ptr SETTING_PROCINJ_TRANSFORM_X64: '\x02\x90\x90' ptr SETTING_PROCINJ_STUB: *p?'??7???] ptr SETTING_PROCINJ_EXECUTE: BntdllRtlUserThreadStart SETTING_PROCINJ_ALLOCATOR: short: 1 Deduced metadata: WANTDNS: False SSL: True MAX ENUM: 55 Version: CobaltStrike v4.0 (Dec 5, 2019)

7.3 自定义Cobalt Strike加载工具样本SHA256哈希值

2f72550c99a297558235caa97d025054f70a276283998d9686c282612ebdbea0

389f2000a22e839ddafb28d9cf522b0b71e303e0ae89e5fc2cd5b53ae9256848

3dfb4e7ca12b7176a0cf12edce288b26a970339e6529a0b2dad7114bba0e16c3

714e0ed61b0ae779af573dce32cbc4d70d23ca6cfe117b63f53ed3627d121feb

810576224c148d673f47409a34bd8c7f743295d536f6d8e95f22ac278852a45f

83710bbb9d8d1cf68b425f52f2fb29d5ebbbd05952b60fb3f09e609dfcf1976c

91e18e5e048b39dfc8d250ae54471249d59c637e7a85981ab0c81cf5a4b8482d

adabf8c1798432b766260ac42ccdd78e0a4712384618a2fc2e3695ff975b0246

b0354649de6183d455a454956c008eb4dec093141af5866cc9ba7b314789844d

bc1c5fecadc752001826b736810713a86cfa64979b3420ab63fe97ba7407f068

c781c56d8c8daedbed9a15fb2ece165b96fdda1a85d3beeba6bb3bc23e917c90

c7cde31daa7f5d0923f9c7591378b4992765eac12efa75c1baaaefa5f6bdb2b6

f093b0006ef5ac52aa1d51fee705aa3b7b10a6af2acb4019b7bc16da4cabb5a1

7.4 .NET注入工具(Donut)SHA256哈希值

6088e7131b1b146a8e573c096386ff36b19bfad74c881ca68eda29bd4cea3339

7.5 Gozi C&C域名

bettyware.xyz

celebratering.xyz

fakeframes.xyz

gadgetops.xyz

hotphonecall.xyz

justbesarnia.xyz

kordelservers.xyz

tritravlife.xyz

veisllc.xyz

wineguroo.xyz

7.6 Gozi版本

217119

217123

7.7 Gozi Group ID

30000

7.8 Gozi RSA密钥

00020000BEA9877343AD9F6EA8E122A5A540C071E96AB5E0C8D73991BFACB8D7867125966C60153EB1315F07FD8B276D7A45A5404642CC9D1F79357452BB84EDAA7CE21300000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000010001

7.9 Gozi单独网络加密密钥

8EzkwaSgkg565AyQ

eptDZELKvZUseoAH

GbdG3H7PgSVEme2r

RQ5btM2UfoCHAMKN

7.10 Gozi样本SHA256哈希值

5706e1b595a9b7397ff923223a6bc4e4359e7b1292eaed5e4517adc65208b94b

ba71ddcab00697f42ccc7fc67c7a4fccb92f6b06ad02593a972d3beb8c01f723

c20292af49b1f51fac1de7fd4b5408ed053e3ebfcb4f0566a2d4e7fafadde757

cf744b04076cd5ee456c956d95235b68c2ec3e2f221329c45eac96f97974720a

7.11 WastedLocker样本SHA256哈希值

5cd04805f9753ca08b82e88c27bf5426d1d356bb26b281885573051048911367

887aac61771af200f7e58bf0d02cb96d9befa11deda4e448f0a700ccb186ce9d

8897db876553f942b2eb4005f8475a232bafb82a50ca7761a621842e894a3d80

bcdac1a2b67e2b47f8129814dca3bcf7d55404757eb09f1c3103f57da3153ec8

e3bf41de3a7edf556d43b6196652aa036e48a602bb3f7c98af9dae992222a8eb

ed0632acb266a4ec3f51dd803c8025bccd654e53c64eb613e203c590897079b3

本文翻译自:https://research.nccgroup.com/2020/06/23/wastedlocker-a-new-ransomware-variant-developed-by-the-evil-corp-group/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh