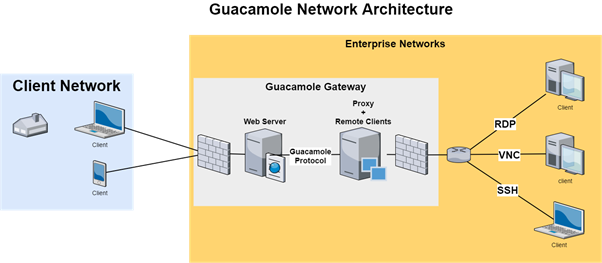

Apache Guacamole 是由多个模块组成的开源的无客户端的远程桌面网关,它支持VNC,RDP,SSH等标准协议。常被系统管理员用来远程访问和管理Windows和Linux 机器。当安装到企业的服务器上时,用户就可以使用web浏览器进行认证过程来远程连接到桌面。截止目前,Apache Guacamole远程桌面应用在Docker Hub的下载量超过1000万。

近日,Check Point研究人员发布报告称在Apache Guacamole中发现了多个反向RDP安全漏洞,攻击者利用这些漏洞可以完全控制Guacamole 服务器、拦截和控制其他连接会话。

部署Apache Guacamole的网络架构

多安全漏洞分析

信息泄露漏洞(CVE-2020-9497)

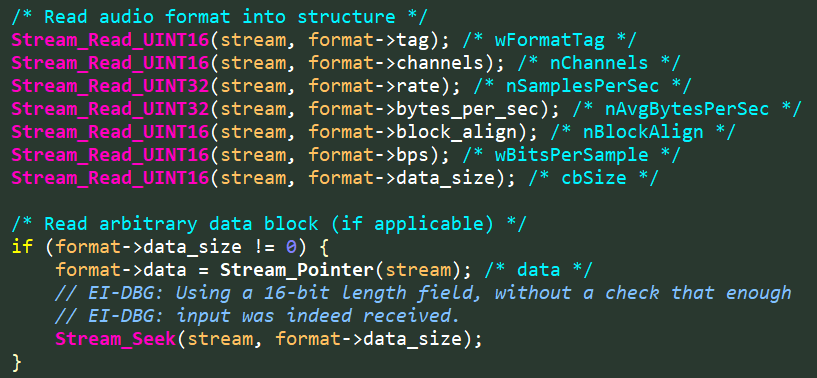

研究人员在开发者用来处理来自服务器(rdpsnd)的视频包的RDP信道的定制实现中发现了2个安全漏洞。第一个漏洞(CPR-ID-2141)可以让攻击者伪造恶意rdpsnd消息,引发与Heartbleed 类似的越界写漏洞;第二个漏洞(CPR-ID-2142)位于相同的信道中,属于数据泄露漏洞,可以越界传输数据到互联的客户端。

第三个信息泄露漏洞是第二个漏洞的有个变种,位于另外一个信道——guacai信道中,guacai负责音频输入,默认是禁用的。

FreeRDP越界读漏洞

内存破坏漏洞可以被用来利用前面提到的数据泄露,Check Point称发现了2个利用FreeRDP的设计漏洞的额外的越界读漏洞实例。

内存破坏漏洞(CVE-2020-9498)

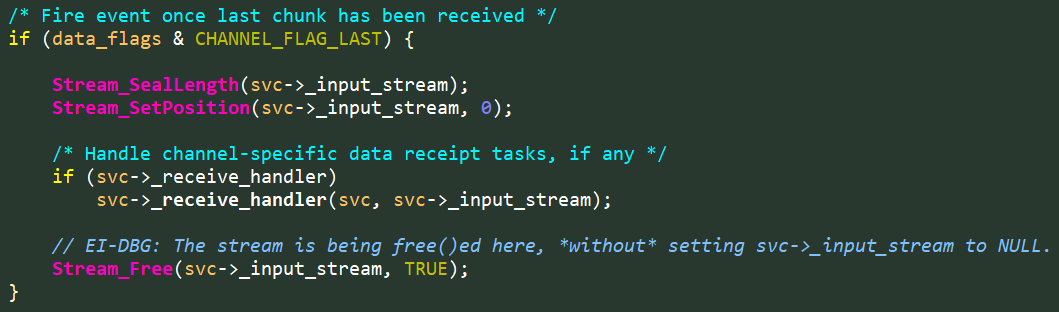

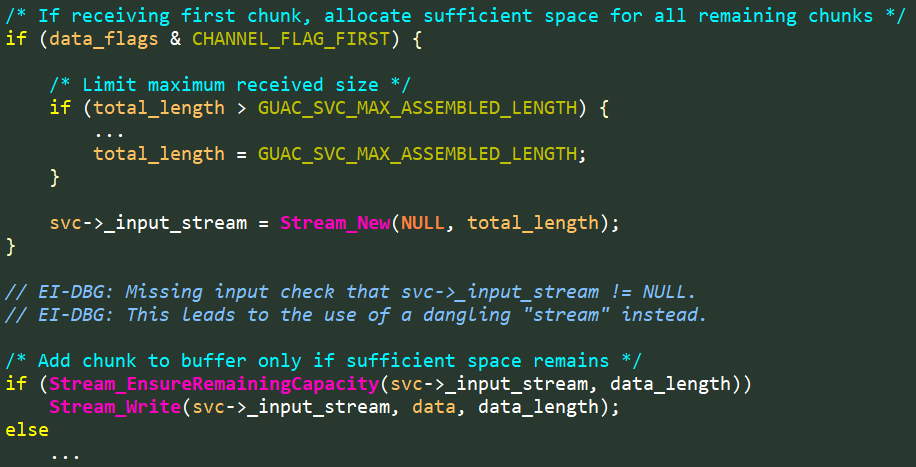

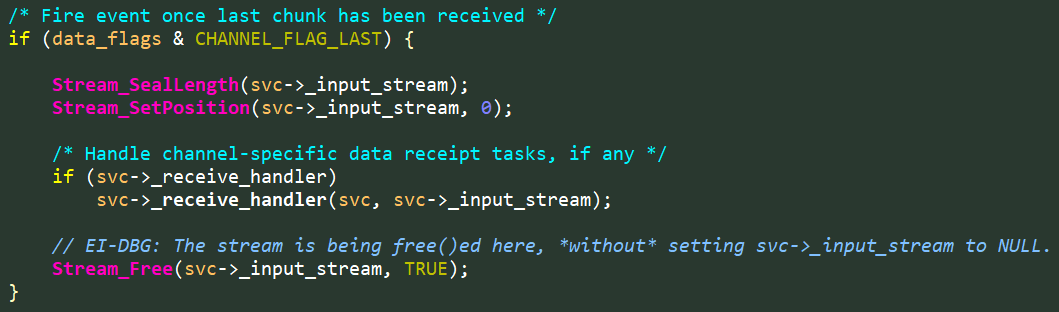

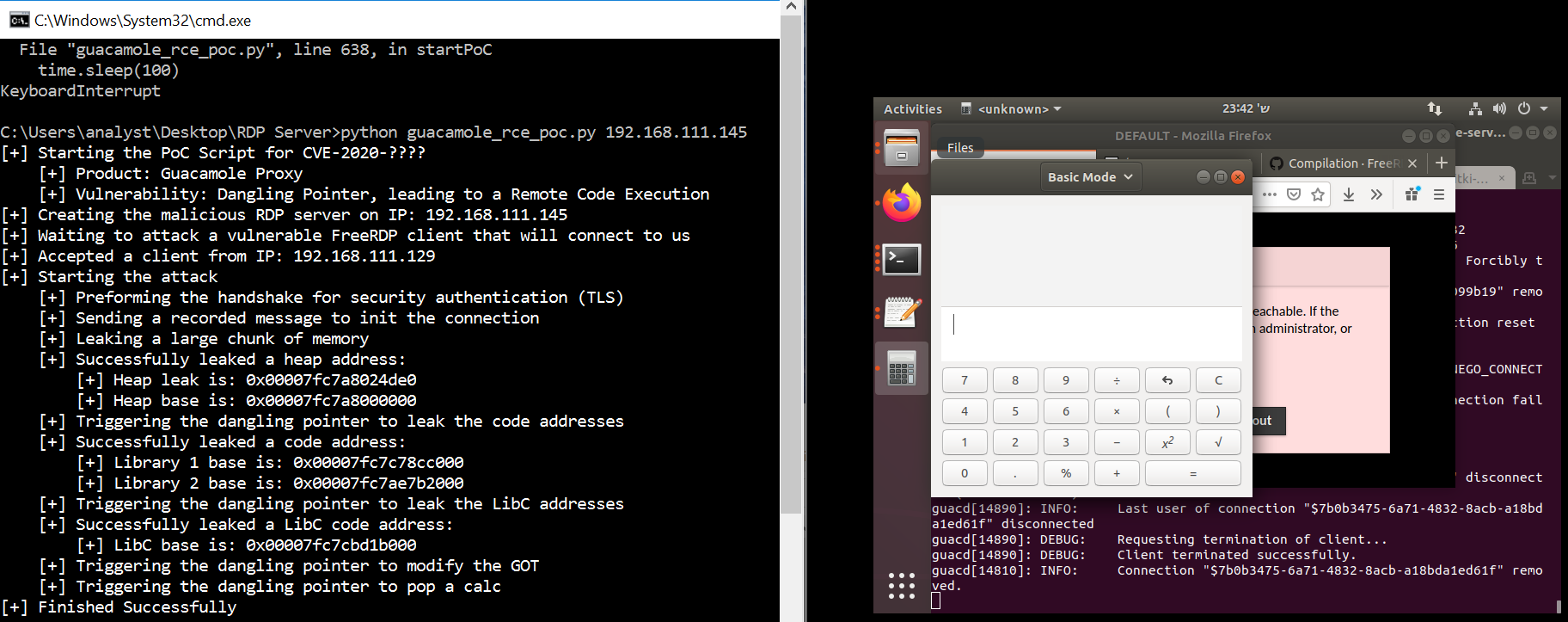

该漏洞位于rdpsnd和 rdpdr (设备重定向)信道之上的抽象层("guac_common_svc.c"),由于违反了内存的安全性原则,导致了一个悬空指针(Dangling pointer)。攻击者利用这两个漏洞可以实现远程代码执行。

处理信道部分

UFA (释放后利用) 漏洞是一种内存破坏漏洞,当应用尝试使用不再分配的内存空间时就会引发UAF漏洞。UAF漏洞一般会引发程序奔溃,有时也会引发恶意代码执行等结果。

UAF漏洞

通过利用CVE-2020-9497和CVE-2020-9498 漏洞,当远程用户请求连接到受害者的计算机时,受感染的计算机(RDP服务器)就可以控制guacd进程。

权限提升漏洞

此外,Check Point研究人员还发现利用一个guacd进程就可以完全控制网关中的所有连接。除了控制网管外,攻击者还可以利用权限提升漏洞来监听所有的会话、记录使用的凭证,甚至开启新的会话来控制企业中其他的计算机。

漏洞影响和补丁

Check Point称漏洞是在近期的一次安全审计中发现的相关漏洞。2020年1月之前发布的所有FreeRDP版本也受到该漏洞的影响。Guacamole的维护团队Apache在今年6月已经发布的漏洞补丁和修复的版本,研究人员建议用户尽快更新Guacamole到最新版本。

完整报告参见:

https://research.checkpoint.com/2020/apache-guacamole-rce/

本文翻译自:https://thehackernews.com/2020/07/apache-guacamole-hacking.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh