卡巴斯基(Kaspersky)最新研究结果显示,一名攻击者开发出新的功能来攻击气密系统,以窃取敏感数据进行间谍活动。

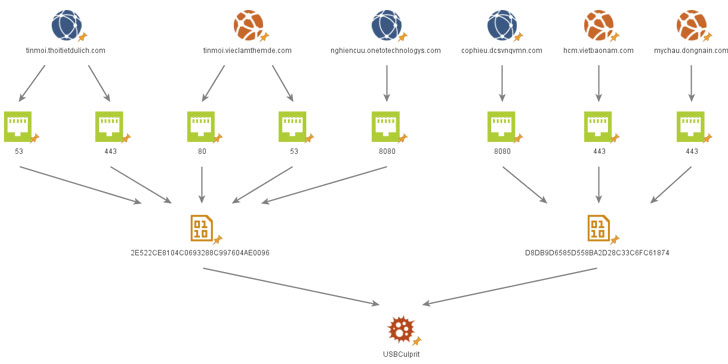

APT被称为Cycldek,Goblin Panda或Conimes,它使用广泛的工具集在受害者网络中进行横向移动和信息窃取,包括以前未报告的定制工具,策略和程序,用于攻击越南,泰国和老挝的政府机构。

“其中一个新发现的工具,被命名为USBCulprit,并已发现以依靠USB介质exfiltrate的攻击数据,这可能表明Cycldek正在尝试到达受害环境中的网络。

Cycldek最早在2013年被CrowdStrike观察到,在利用已知漏洞(例如CVE-2012-0158,CVE-2017-11882)诱骗文件中,对东南亚(尤其是越南)的国防,能源和政府部门在长期潜伏渗透。 ,CVE-2018-0802中删除了NewCore RAT恶意软件。

卡巴斯基对NewCore的分析显示,围绕两个活动集群,存在两个不同的变体(分别称为BlueCore和RedCore),它们在代码和基础结构方面相似,但还包含RedCore独有的功能-即键盘记录程序和RDP记录程序,可捕获有关以下内容的详细信息用户通过RDP连接到系统。

研究人员说:“每类活动都有不同的地理重点地区。” “ BlueCore集群背后的运营商将大部分精力投入到了越南目标上,并在老挝和泰国设立了多个基地,而RedCore集群的运营商开始时则侧重于越南,并于2018年底转移到了老挝。”

反过来,BlueCore和RedCore植入载荷都下载了各种其他工具,以促进横向移动(HDoor)并从受感染的系统中提取信息(JsonCookies和ChromePass)。

其中最主要的是一种称为USBCulprit的恶意软件,它能够扫描多个路径,并收集具有特定扩展名的文档(* .pdf; *。doc; *。wps; * docx; * ppt; *。xls; *。xlsx; * .pptx; *。rtf),并将其导出到连接的USB驱动器。

而且,该恶意软件经过编程,可以选择性地将自身复制到某些可移动驱动器,这样,每次将受感染的USB驱动器插入另一台计算机时,该恶意软件就可以横向移动到其他具有空隙的系统。

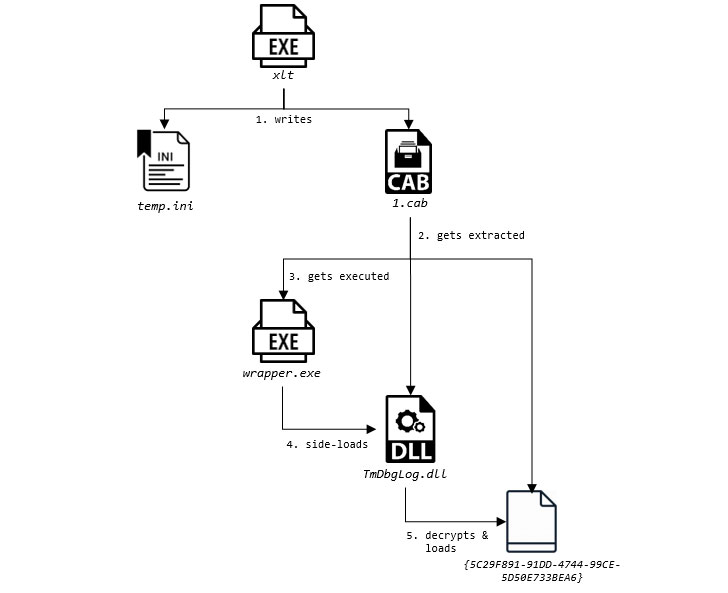

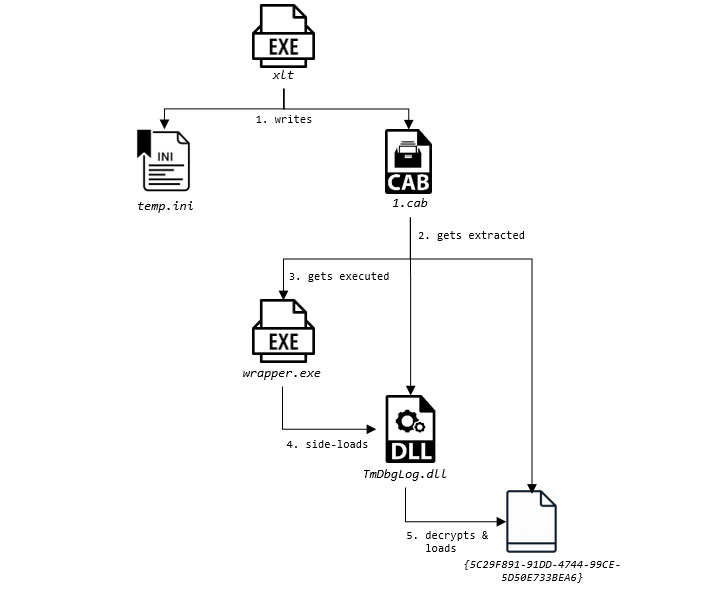

初始感染机制依赖于利用恶意二进制文件模仿合法的防病毒组件,以在进行相关信息收集之前以DLL搜索顺序劫持的方式加载USBCulprit,然后以加密的RAR存档的形式保存该信息并将其泄漏到连接的可移动设备。

研究人员说:“恶意软件的特征可能会引起关于其目的和用例的多种假设,其中之一就是从气隙机器中获取数据并获取数据。” “这将解释恶意软件中没有任何网络通信,并且仅使用可移动媒体作为传输入站和出站数据的一种方式。”

最终,这两种恶意软件之间的相似之处和不同之处表明,组织背后的参与者共享代码和基础结构,同时在一个较大的实体下作为两个不同的分支机构运行,这一事实表明了这一点。

尽管对其活动还不是非常了解,但工具范围和运作时间跨度表明,该组织在东南亚备受关注的目标网络中拥有广泛的立足点。

初始感染机制依赖于利用恶意二进制文件模仿合法的防病毒组件,以在进行相关信息收集之前

以所谓的DLL搜索顺序劫持的方式加载USBCulprit,然后以加密的RAR存档的形式保存该信息并将其泄漏到连接的可移动设备。

研究人员说:“恶意软件的特征可能会引起关于其目的和用例的多种假设,其中之一就是从气隙机器中获取数据并获取数据。” “这将解释恶意软件中没有任何网络通信,并且仅使用可移动媒体作为传输入站和出站数据的一种方式。”

最终,这两种恶意软件之间的相似之处和不同之处表明,组织背后的参与者共享代码和基础结构,同时在一个较大的实体下作为两个不同的分支机构运行,这一事实表明了这一点。

卡巴斯基总结说:“ Cycldek是一个演员的榜样,他的表演能力比公众想象的要广。” “尽管人们对其活动的最广为人知的印象是边缘组织的能力不及标准,但工具范围和运作时间跨度表明,该组织在东南亚备受关注的目标网络中拥有广泛的立足点。”

本文翻译自:https://thehackernews.com/2020/06/air-gap-malware-usbculprit.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh