前两天登录了一下防守方报告提交平台,看了一下提交报告模版并整理给下面各子公司方便整理上报(毕竟只能上报50个事件,还要整合筛选),发现比去年最大的区别就是追踪溯源类提交及分数的变化。

|

|

完整还原攻击链条,溯源到黑客的虚拟身份、真实身份,溯源到攻击队员,反控攻击方主机根据程度阶梯给分。

|

|

|

描述详细/思路清晰,提交确凿证据报告,根据溯源攻击者虚拟身份、真实身份的程度,500-3000分,反控攻击方主机,再增加500分/次。

|

粗略的总结了一下规则里所谓的描述详细/思路清晰、虚拟身份、真实身份等细节的一个模版,并举例给大家参考。

姓名/ID:

攻击IP:

地理位置:

QQ:

IP地址所属公司:

IP地址关联域名:

邮箱:

手机号:

微信/微博/src/id证明:

人物照片:

跳板机(可选):

关联攻击事件:

(ps:以上为最理想结果情况,溯源到名字公司加分最高)

web攻击事件-11

攻击时间: 2020-08-17 09:09:99

攻击IP : 49.70.0.xxx

预警平台:天眼/绿盟/ibm/长亭waf

攻击类型: 植入后门文件

处置方式: 封禁需溯源

目标域名: 10.0.0.1

www.baidu.com

https://x.threatbook.cn/(主要)

https://www.venuseye.com.cn/

https://community.riskiq.com/

查询备案信息:http://whoissoft.com/

masscan -p 1-65535 ip --rate=500

nmap -p 3389,3306,6378 -Pn IP

https://blog.csdn.net/nex1less/article/details/107716599

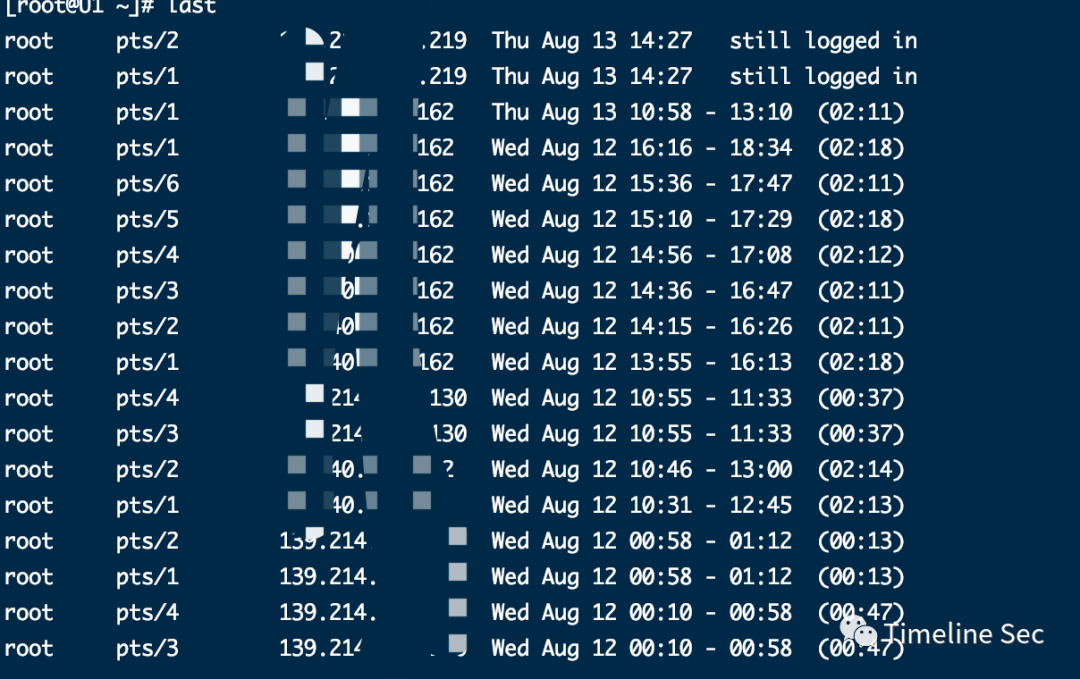

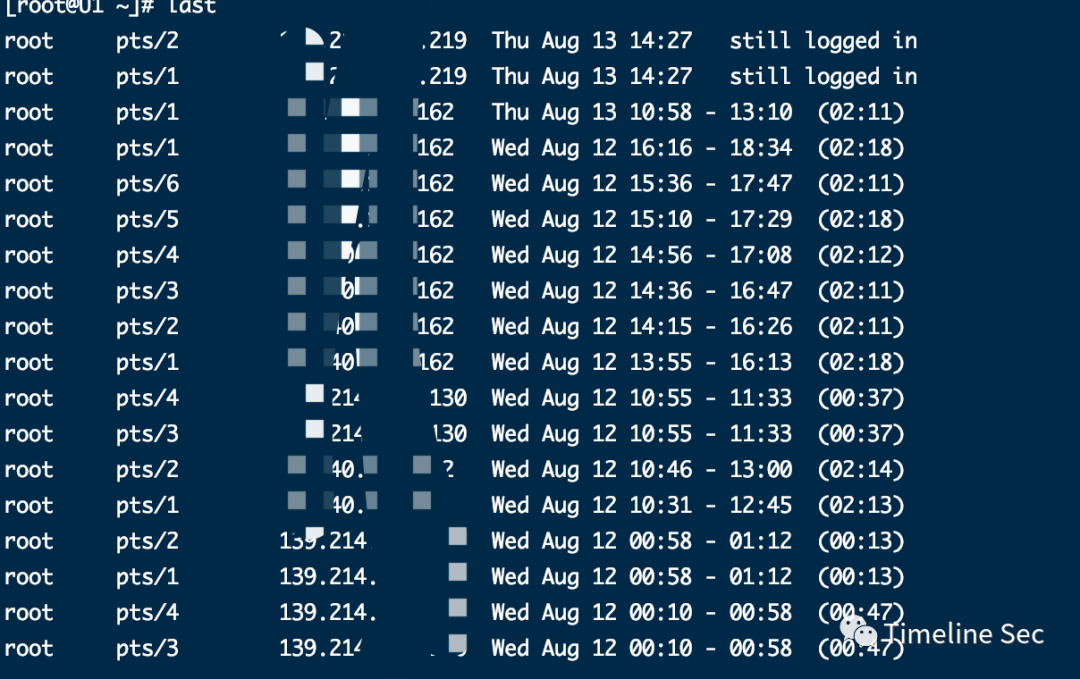

通过蜜罐等设备获取真实IP,对IP进行定位,可定位具体位置。

https://www.opengps.cn/Data/IP/ipplus.aspx

(3) src信息收集(各大src排行榜,如果有名次交给我套路)

(4) 微博搜索(如果发现有微博记录,可使用tg查询weibo泄露数据)

(5) 微信ID收集:微信进行ID搜索(直接发钉钉群一起查)

(6) 如果获得手机号(可直接搜索支付宝、社交账户等)

注意:获取手机号如果自己查到的信息不多,直接上报钉钉群(利用共享渠道对其进行二次社工)

(7) 豆瓣/贴吧/知乎/脉脉 你能知道的所有社交平台,进行信息收集

上方数据一无所获,可考虑对其发起攻击的行为进行筛查,尝试判断其是否有指纹特征。

http://www.xxx.com/upload/puppy.jsp

如果主机桌面没有敏感信息,可针对下列文件进行信息收集

cat ~/.bash_history :查看操作指令

注意:手机号、昵称ID均为重点数据,如查不到太多信息,直接上报指挥部。

本文作者:Timeline Sec

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/141438.html

文章来源: https://www.secpulse.com/archives/141438.html

如有侵权请联系:admin#unsafe.sh