嵌入式系统为我们身边的许多技术提供了支持,从微波炉到飞机。典型的现代汽车包含大约100个控制单元,它们是一组嵌入式设备。嵌入式系统也是黑客攻击的热门目标,因为它们为黑客提供了对其生成、处理和传输的所有数据的访问权限。

然而,由于嵌入式系统的诸多局限性,保护嵌入式系统是一个相当大的挑战。为了为此类系统创建有效和安全的软件,开发人员需要对嵌入式解决方案有深入的了解和丰富的经验。

在本文中,我们分析了用于攻击嵌入式系统的十二种最常见的技术以及缓解这些攻击的方法。我们还提供11种最佳实践,以提高嵌入式系统的整体安全性。

什么是嵌入式系统?

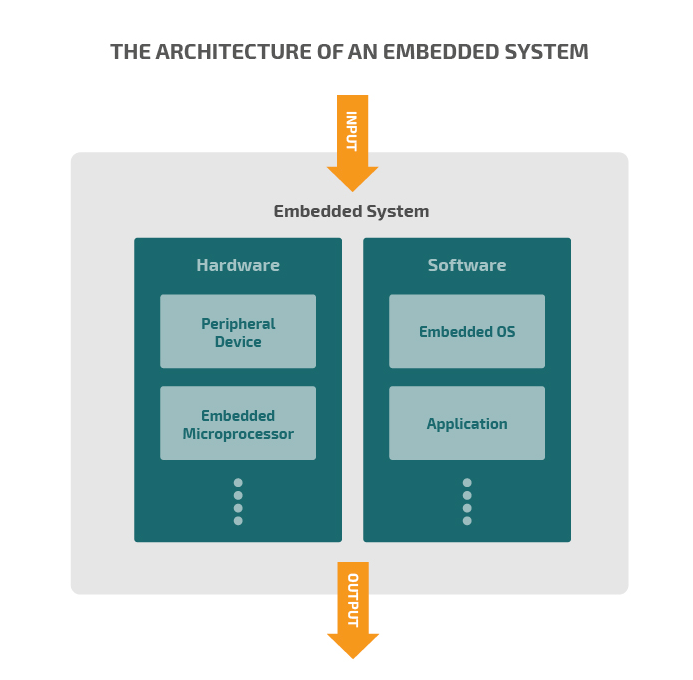

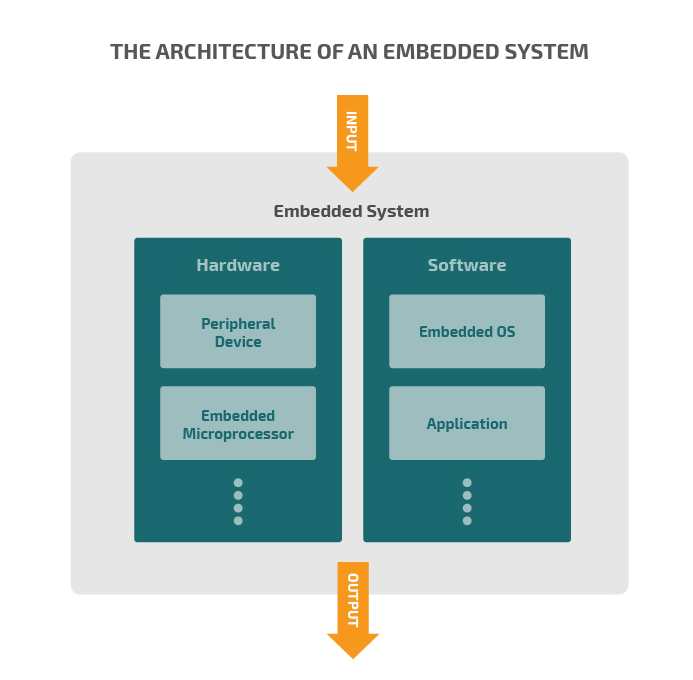

嵌入式系统由硬件和软件组成,是能够独立进行运作的器件。其软件内容只包括软件运行环境及其操作系统。硬件内容包括信号处理器、存储器、通信模块等在内的多方面的内容。相比于一般的计算机处理系统而言,嵌入式系统存在较大的差异性, 它不能实现大容量的存储功能,因为没有与之相匹配的大容量介质,大部分采用的存储介质有E-PROM、EEPROM DENG等, 软件部分以API编程接口作为开发平台的核心。

嵌入式系统是位于大型机构内的嵌入式设备的组合。这样的一个系统专门用来执行一个特定的任务,这使得它与其他任何设备系统不同。例如,一台笔记本电脑有许多控制其性能的嵌入式系统,但它本身并不是一个嵌入式系统,因为笔记本电脑可以执行各种任务。

一般来说,嵌入式系统由CPU、存储器和外围设备组成。在现代系统中,它们被组合成一个微控制器(所有三个组件都在同一个芯片上)或微处理器(使用外部存储器和外部外围设备来节省成本和降低功耗)。设备的组合和容量取决于每个系统的用途。

嵌入式系统由确定嵌入式设备行为的集成软件控制。通常,开发人员可以通过用户界面与嵌入式软件进行交互,但是具有严格限制的系统可能不支持此功能。

嵌入式系统的体系结构

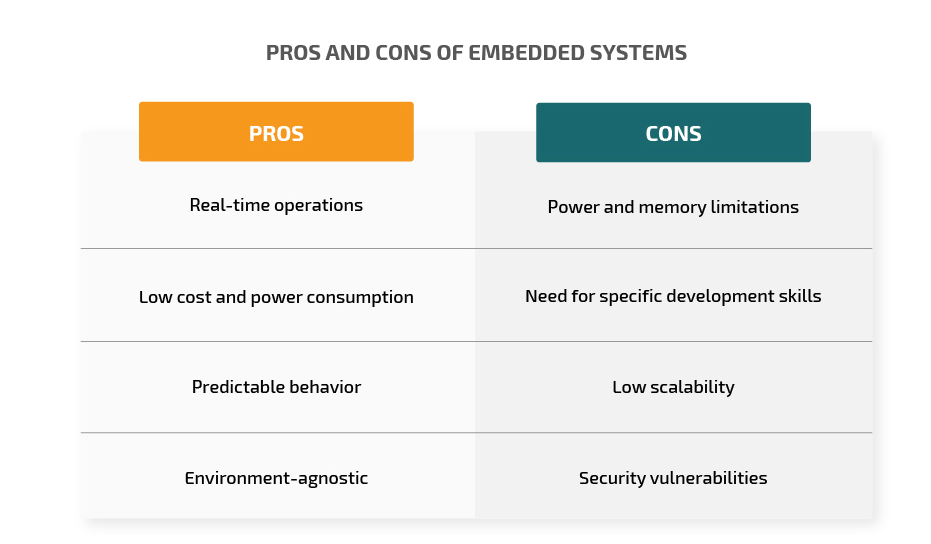

嵌入式系统的主要好处是它们具有实时工作能力,几乎没有延迟的完成任务。这种性能是通过优化系统资源和硬件以执行一项活动来实现的。由于进行了这种优化,因此与构建更复杂的设备相比,使用嵌入式系统更便宜,功耗更低。

借助正确的软件,嵌入式系统可以在任何环境下正常运行并发挥出色的性能。这些系统对于硬件工程师来说也很方便,因为嵌入式设备很小,几乎不需要外部连接。

嵌入式系统的缺点还源于其紧凑性和对单个任务的专注。首先,有限的计算能力和内存使开发人员处于一个具有挑战性的位置。他们需要特定的技能和经验来创建使嵌入式系统性能、稳定和安全的软件。

其次,嵌入式系统实际上无法扩展,因为它们通常仅具有足以满足当前负载的计算能力。

最后一点是,功率限制,对性能的强调以及嵌入式系统的本质可能会造成安全漏洞。我们将在下面调查这些漏洞的根本原因和类型。

嵌入式系统的优缺点

嵌入式系统的安全挑战

嵌入式系统安全性漏洞可以使黑客有机会获得机密信息,这是个潜在威胁,将嵌入式系统用作执行进一步攻击的平台,甚至对设备造成物理损坏,有可能导致人身伤害。考虑到嵌入式系统是极其昂贵和有价值的计算机的组成部分,因此入侵这些系统的可能性会吸引许多黑客。这就是为什么说保护嵌入式系统是极其重要的。

然而,在嵌入式系统中实施安全措施面临诸多挑战:

· 电源和内存限制限制了嵌入式系统可以运行的网络安全应用程序的数量。

· 在开发嵌入式软件和设计硬件时要考虑安全性,因此需要开发专家。

· 网络连接和较差的访问控制在嵌入式系统中很常见。

· 物理暴露使黑客可以根据需要研究系统。

对嵌入式系统安全性的攻击可能会产生严重的后果。让我们看几个例子。

嵌入式系统利用的后果是什么?

嵌入式系统漏洞利用的最常见示例是诸如GPS设备,视频卡,Wi-Fi路由器和游戏设备之类的消费电子产品的黑客行为。这些黑客攻击通常是有可能的,因为制造商不保护他们的固件。因此,几乎任何一个稍有技术知识的人都可以获得高级功能或超频设备。

在2018年,白帽子发现Meltdown和Spectre硬件漏洞会影响所有Intel x86和某些AMD处理器。这两个漏洞破坏了用户应用程序之间的隔离,使应用程序可以访问敏感数据并扩大攻击面。Linux和Windows开发人员都已为其操作系统发布了补丁,以部分保护设备免受Meltdown和Spectre的侵害。但是,在易受攻击的处理器上运行的许多设备(尤其是旧设备)仍未受到保护。

正如我们上面提到的,任何大小和复杂程度的机器都可能因为不安全的嵌入式系统而变得脆弱。例如,波音787的机组信息系统/维护系统和机载网络系统的固件容易受到缓冲区溢出、内存损坏、堆栈溢出和拒绝服务攻击的攻击。如果攻击成功,黑客可以获取飞行员的个人信息或破坏航空电子网络。

军事装备也会受到嵌入式系统的攻击。例如,黑客可以关闭 F-15战斗机上的“可信飞机信息下载站”。该嵌入式设备在飞行过程中从摄像机和传感器收集数据,为飞行员提供导航数据。

嵌入式系统是植入医疗设备的重要基础。这些设备必须小巧耐用,并且必须实时运行。但是他们也很容易受到黑客的攻击,这是由一群研究Medtronic生产的设备的白帽黑客发现的。他们在Medtronic胰岛素泵和起搏器中发现的漏洞可能会中断或停止设备,或者让黑客控制它们。

考虑到这一点,我们将在下篇文章中讨论对嵌入式软件,网络和设备的最常见攻击以及可能的保护措施。

本文翻译自:https://www.apriorit.com/dev-blog/690-embedded-systems-attacks如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh