前言

java反序列化cb链大家应该都玩过,我当初是通过看shiro无依赖了解到的,最近在重学基础,就手把手一点一点调试一遍。记得11月份自我反思之后,认为自己渗透的学习深度广度都太差,对漏洞的学习只是学了一层表面,老是这么搞可不行啊,花一两个月时间重新看了几百集java语言基础。这篇文章严格来说是我学java利用链的部分学习笔记,这也算自己部分学习的一小段总结吧,话不多说,直接开始。

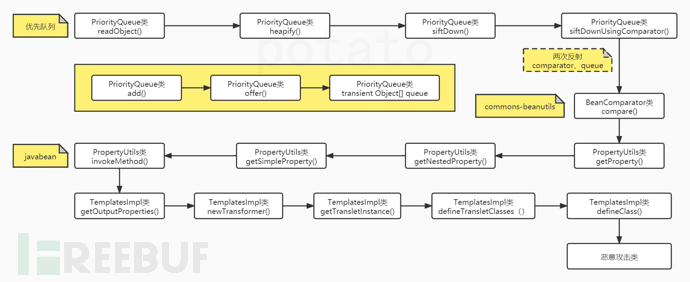

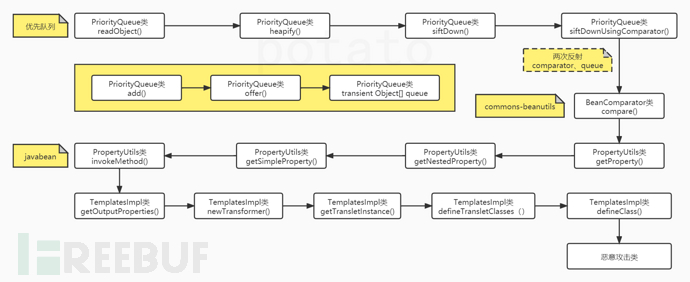

一、利用链流程

画了一张流程图,供大家参考。如图所示,这里我将从下往上分为三部分来讲解利用链流程

TemplatesImpt类->调用恶意类

BeanComparator类->利用javabean调用getOutputProperties()

PriorityQueue类->反射调用PropertyUtils.getPropert

二、TemplatesImpt类

根据上面的流程图我们可以知道TemplatesImpt类的危险方法是getOutputProperties(),我们从头开始调试。

跑到newTransformer().getOutputProperties(),我们跟进newTransformer()

跑到newTransformer().getOutputProperties(),我们跟进newTransformer()

一路跟进,进入getTransletInstance()

我们看到做了两个空判断,_null、_class,之后_class不为空执行defineTransletClasses(),继续跟进。

如图所示,这里defineClass从_bytecodes[]中还原出一个Class对象并放在_class中,我们回到getTransletInstance()处,此时_class不为空,继续往下走。

AbstractTranslet translet = (AbstractTranslet) _class[_transletIndex].newInstance();

此时对还原的class做了一个实例化,到这里我们可以得知,在这里传入一个恶意类,通过静态代码块或者构造方法就可以执行恶意操作。

三、BeanComparator类

我们通过分析TemplatesImpt类已经得知该类可以恶意执行命令,那我们如何调用呢?

这里我们就要引入javabean这个概念了。而TemplatesImpl符合javabean的使用条件

PropertyUtils.getProperty(person,"name")

我们可以通过如上的形式去调用getOutputProperties()方法。接下来我们可以看看都什么函数调用了。

我们可以看到o1为我们传递的TemplatesImpt类,构造函数直接赋值,property为_outputProperties。接下来我们只需要找一个同名调用的compare,例如...CC4的优先队列。

四、PriorityQueue类

首先我们看一下PriorityQueue类,存在Serializable接口,readObject方法。

我们跟进readObject的heapify()方法

可以看到heapify方法做了一个循环,然后将queue数组传入siftDown方法。跟进siftDown

如果comparator不为空执行siftDownUsingComparator,进行跟进siftDownUsingComparator。

到这里,我们可以看到siftDownUsingComparator方法最终执行了comparator.compare,且comparator我们可以直接反射成BeanComparator。接下来我们只需要将queue添加TemplatesImpl类就可以了。我们看一下add方法。

跟进offer方法

这里我们如果直接传入一个类,会报int类型错误,这里我是先传数值,之后在通过反射改回来的。

//获取comparator属性,将声明的priorityQueue的comparator修改为beanComparator

Class c = PriorityQueue.class;

Field comparatorField = c.getDeclaredField("comparator");

comparatorField.setAccessible(true);

comparatorField.set(priorityQueue,beanComparator);//对priorityQueue中的queue重新赋值

Field addField = priorityQueue.getClass().getDeclaredField("queue");

addField.setAccessible(true);

Object[] arr = (Object[]) addField.get(priorityQueue);

Array.set(arr,0,templates);

addField.set(priorityQueue,arr);

//System.out.println(Array.get(arr,0));

接下来我们的走向很清晰明了,首先我们通过add添加数据,之后做两步反射,最终执行BeanComparator.compare(TemplatesImpl,1),之后触发PropertyUtils.getProperty,通过写好的_name、_bytecodes执行TemplatesImpl的getOutputProperties()。

五、断点调试利用链

首先执行反序列化执行PriorityQueue类的readObject(),进入heapify

做两步反射,跳转到BeanComparator.compare,继续跟进

跳转到PropertyUtilsBean类,获取到_outputProperties的get方法。继续跟进

跳转到getOutputProperties方法,一路往下走,最终还原class,实例化恶意类。

成功触发恶意类执行命令

可爱小尾巴~~~

我只是个基础很差 技术很菜 脚本小子里面的小菜鸡,文章里面有什么写的不对的地方,望师傅们多加指正,我肯定狂奔加小跑的学。

如有侵权请联系:admin#unsafe.sh