官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

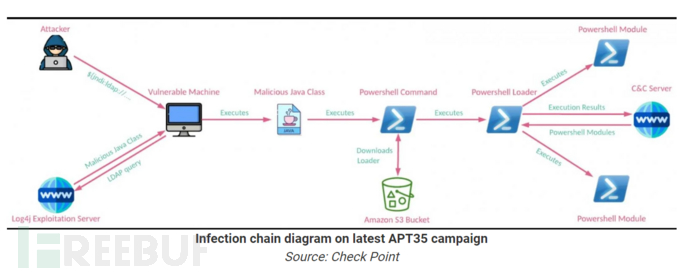

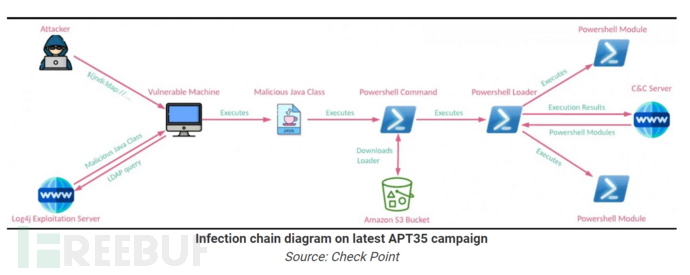

2022年1月,美国Check Point软件技术有限公司的研究人员表示,APT35组织正在利用Log4Shell漏洞进行攻击并在Windows PowerShell中植入一种新型后门。

APT35组织又被称为‘Charming Kitten(迷人的小猫)’或者‘Phosphorus(磷)’,一个被普遍认定为归属于伊朗国家政府的黑客组织。

研究显示,APT35是第一批利用Log4Shell漏洞的组织之一。该组织往往在目标更新安全补丁之前就能够扫描出易受攻击的系统。他们近日部署的新型模块化后门名为“CharmPower”。

CharmPower是用于多个任务的模块化后门,它利用CVE-2021-44228漏洞以致使用base64编码的负载运行PowerShell命令,最终从参与者控制的Amazon S3存储器中获取CharmPower模块。

后门的4个功能

(1)验证网络连接。模块执行后,脚本通过向google.com发出带有参数hi=hi的HTTP POST请求来等待活跃的网络连接。

(2)基本系统枚举。该脚本收集Windows操作系统版本、计算机名和$APPDATA路径下的Ni.txt文件的内容; 这个文件可能是由不同的模块创建和填充的,这些模块将由主模块下载。

(3)检索C&C域。该恶意软件可对硬编码URLhxxps://s3[.]amazonaws[.]com/doclibrarysales/3中检索到的C&C域解码。它是位于与下载后门病毒相同的存储器中的。

(4)接收、解密、执行后续模块。

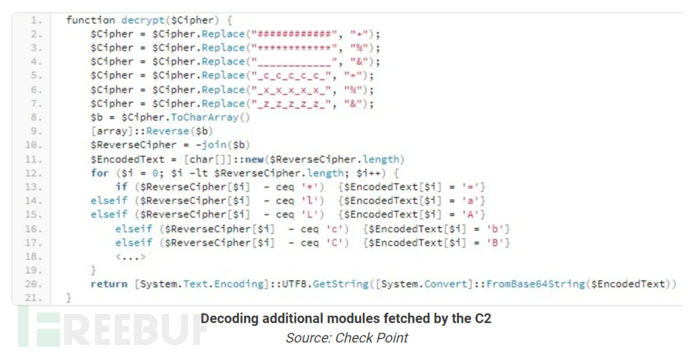

核心模块不断向 C2 发送 HTTP POST 请求,这些请求要么没有得到答复,要么收到一个 Base64 字符串,该字符串启动下载额外的 PowerShell 或 C# 模块。

CharmPower负责解密和加载这些模块,然后这些模块与 C2 建立独立的通信通道。模块列表将发送到受感染端点,它们是根据CharmPower在侦查阶段检索到的基本系统数据自动生成的。

C2发送的附加模块

应用程序——枚举卸载注册表值并使用“wmic”命令确定受感染系统上安装了哪些应用程序。

屏幕截图——根据指定的频率捕获屏幕截图并使用硬编码凭据将它们上传到 FTP 服务器。

进程使用——运行“tasklist”命令获取正在运行的进程。

系统信息——运行“systeminfo”命令来收集系统信息。

命令执行——远程执行具有 Invoke-Expression、cmd 和 PowerShell 选项的命令执行模块。

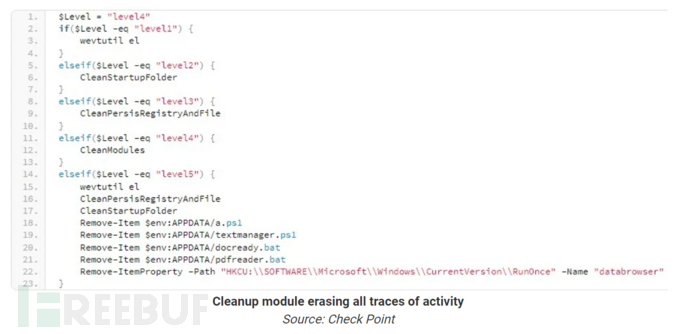

清理——删除受感染系统中留下的所有痕迹的模块,例如注册表和启动文件夹条目、文件和进程。

Check Point 的研究人员坚持认定组织发动攻击的元凶正是APT35组织,因为他们注意到CharmPower病毒与 APT35组织过去使用的 Android 间谍软件之间有很多相似之处,包括执行相同的日志记录功能,使用相同的格式和语法。此外,在两个示例中都观察到了C2通信中的“Stack=Overflow”参数,这项参数被认定为是在APT35组织使用的工具中才能看到的独特元素。

CharmPower病毒是一个鲜活的例子,我们可以看到经验老道的攻击者可以如何快速响应 CVE-2021-44228 等漏洞的出现,并将先前公开的工具中的代码组合在一起 ,以构建可以轻易越过安全和检测层的强大而有效的攻击。