Cobalt Strike 是一款常用于后渗透的神器,这个工具以团队作为主体,共享信息,拥有多种协议上线方式,集成了端口转发,端口扫描,socket 代理,提权,钓鱼等。除去自身功能外,Cobalt Strike 还利用了 Metasploit 和 Mimikatz 等其他知名工具的功能。

0x01 下载软件并解压

软件下载地址:自行寻找(github 上有)

文件列表:

0x02 启动团队服务

首先准备一个具有公网 IP 的 VPS,然后将文件 teamserver、 cobaltstrike.jar、cobaltstrike.auth 放在 vps 服务器上

接下来启动服务,使用命令:

./teamserver <host> <password> [/path/to/c2.profile] [YYYY-MM-DD]# 默认只填 host 与 password 即可# <host> 是这个 Cobalt Strike 团队服务器的(默认)IP 地址。# <password> 是连接到该服务器的共享密码。# [/path/to/c2.profile] 这个参数指定一个「C2 拓展文件」# [YYYY-MM-DD] 是该服务器运行的 Beaco npayloads 的删除日期。

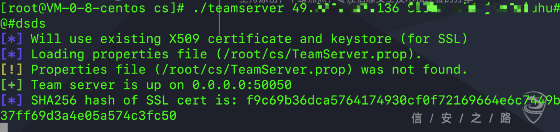

启动之后,如图:

监听端口为 50050

0x03 本地客户端启动

我使用的电脑是 mac,使用下面的命令启动;

java -XX:ParallelGCThreads=4 -XX:+AggressiveHeap -XX:+UseParallelGC -Xms512M -Xmx1024M -jar cobaltstrike.jar

或者

start.sh

填入我们在服务器启动时设置的信息连接(用户名可以不填,填入 IP 和密码即可):

到这里工具就设置完成,坐等上线了。

0x04 创建 payload,测试目标上线

使用 Attacks -> Packages -> Windows Executable 功能:

点击之后:

需要选择一个监听器,点击右边按钮:

目前未创建任何监听器,点击 Add 按钮,新增一个监听器,我第一次使用,选择 HTTP 协议:

保存之后,就可以选择该监听器来生成 payload 了:

简单演示,目标系统是 64 位,使用如下配置,生成一个 64 位的 exe payload,保存到自己的文件系统中,然后前往目标系统,双击运行,之后,可以看到目标上线:

尝试 dump hash:

有了这个就可以为所欲为了。

0x05 总结

这个工具看上去挺复杂的,以前有 msf,纯命令行版本的远程控制,而 CS 是界面版,基本操作都可以点一点完成,更加方便大家使用,以前没有用过这个工具,接下来会多多尝试这个工具的使用,为大家带来一些学习参考。

注意:

VPS 上可能存在防火墙对端口的拦截,可以先把需要的端口进行设置开放,否则无法成功连接。

如有侵权请联系:admin#unsafe.sh