文章来源|MS08067 红队培训班 第5期

本文作者:aeqaq(红队培训班5期学员)

按老师要求尝试完成布置的作业如下:

1. 邮件钓鱼

1.1 选择服务器

telnet smtp.qq.com 25

回显如下:

可以搭建邮箱服务器

1.2 安装smtp服务

yum install postfix

然后修改配置文件,这是我网上找到的

修改内容:

# 75行: 取消注释,设置hostname myhostname = mail.abc.com# 83行: 取消注释,设置域名 mydomain = abc.com# 99行: 取消注释 myorigin = $mydomain# 116行: 默认是localhost,我们需要修改成all inet_interfaces = all# 119行: 推荐ipv4,如果支持ipv6,则可以为all inet_protocols = ipv4# 164行: 添加 mydestination = $myhostname, localhost.$mydomain, localhost, $mydomai# 264行: 取消注释,指定内网和本地的IP地址范围 mynetworks = 127.0.0.0/8# 419行: 取消注释,邮件保存目录 home_mailbox = Maildir/# 571行: 添加 smtpd_banner = $myhostname ESMTP

配置好之后安装mailx,发送测试邮件

echo "email content" | mail -s "title" 6767*****@qq.com

1.3 安装gophish后台

解压到目录,修改conf文件,让公网可以访问

启动后台服务

[[email protected] gophish]# chmod 777 gophish [root@nyP8JAsbWa gophish]# ./gophish修改完密码即可进入后台

1.4 测试钓鱼邮件的发送

首先配置sending profiles模块

from是要伪造的名字,host指定到本地的smtp服务

发送测试邮件

测试成功,我们保存这个sending profile

然后转到Users&Groups这个模块,配置我们的目标

转到Email Templates模块,配置邮件发送模板,简单配置一下

Landing Pages

因为先玩钓鱼邮箱,所以这个页面暂时不重要

转到Campaigns模块,配置攻击事件

看一下成果

163邮箱

qq邮箱没收到,需要更换伪造的邮箱域名,当前伪造的邮箱可能已经添加安全策略。

2. CS克隆页面钓鱼

生成成功

可以抓取键盘记录

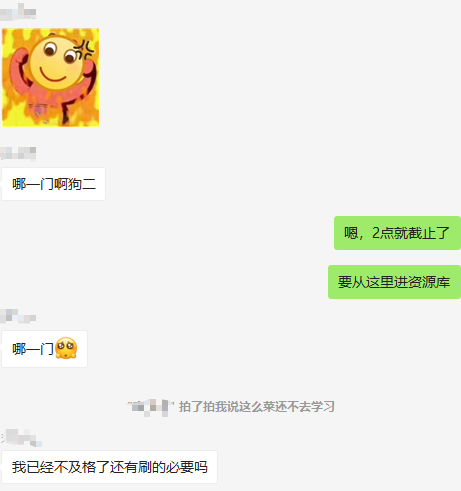

发到了同学群里

发现他们不输密码,就添油加醋了

就拿到了班长的密码

登进了他的教学资源库

甚至还能vpn

但是这次之后,他们对我这个身份的信任度就下降了,而且发的纯ip的网站,照理说不应该有人会输密码,之后配置域名会好点。

3. flash钓鱼网站制作

3.1 打开flash官网

https://www.flash.cn/

把网页下载下来

修复一下中间的东西

把logo下载下来修改css就行

cs生成exe马

隐藏马小技巧

下载resourceHacker

http://www.angusj.com/resourcehacker/

用它更换马的图标

Windows特性:文件名过长的时候隐藏文件后缀

例如:

Demo.docx .exe

对于意识比较高的,可以用unicode字符串反转

改名字

flashcenter_pp_ax_install_cn.exe

换图标

打开resource hacker

点这个小图片把图标导进去

或者点replace icon

保存一下就好了

除了免杀,这个看起来和真的没啥区别

把它放到服务器上去,开个http服务

更改页面中的下载链接

就能下载马了,但是没什么人好钓的所以就不部署到服务器上了!

红队攻防 第5期 火热报名中

报名咨询联系小客服

扫描下方二维码加入星球学习

加入后会邀请你进入内部微信群,内部微信群永久有效!

如有侵权请联系:admin#unsafe.sh