Egregor勒索软件是一款相对较新的勒索软件,在2020年9月才被首次发现,尽管安全公司对Egregor的描述各不相同,但一致认为Egregor其实是Sekhmet勒索软件家族的一个变种。新出现的Egregor组织采用了“双重勒索”模式来威胁受害者。像目前大多数正在被使用的勒索软件变种一样,Egregor使用了“双重勒索”,利用泄漏页面上可公开访问的被盗数据来迫使受害者支付赎金。Egregor受害者包括了Kmart、温哥华地铁系统、Barnes & Noble、视频游戏开发商育碧和Crytek,以及荷兰人力资源公司Randstad,攻击者从这些公司窃取数据,并将其中的一部分发布到了网络上。

在Maze勒索软件退出舞台后,Egregor便火的一塌糊涂,有成为行业老大的趋势。

Egregor的主要通过Cobalt Strike传播,初始攻击会采用各种方式,比如说RPD探测和网络钓鱼等,当Cobalt Strike Beacon有效载荷被成功传播并实现持久化之后,它就可以被用来传播和启动Egregor了。

但由于Egregor是一个勒索软件即服务(RaaS),因此不同攻击者所使用的传播方式以及攻击策略可能会有所不同。而且,研究人员最近还观察到有通过网络钓鱼邮件来传播Egregor的情况。攻击通常分为两个步骤:首先通过网络钓鱼邮件来尝试攻击Qakbot,然后再安装实际的Egregor勒索软件。后者是由攻击者手动部署的,不管怎样,首先需要通过初始化攻击来获取到目标设备的访问权限。

Egregor 勒索软件攻击趋势分析

新年新气象,新年新机会,这句话对攻击者也适用。 Egregor 勒索软件就是这种情况,由于它非常受欢迎,Egregor有不断迭代的趋势,因此本文会告诉你可以采取哪些措施来对抗此类勒索软件,以确保你的网络安全。

Egregor的双重勒索手段有多强?如果受害者在三天内没有支付赎金,攻击者将继续披露更多信息,直到将全部被盗信息发布。 Barnes & Noble 是迄今为止最引人注目的 Egregor 受害者,勒索软件作者声称他们在 2020 年 10 月加密计算机上的文件之前获取了未加密的数据。

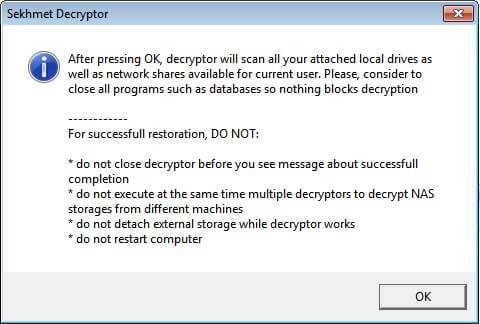

根据对 Egregor 和 Sekhmet 进行分析的勒索软件专家 Michael Gillespie 的说法,支付赎金的 Egregor 受害者会收到名为“Sekhmet Decryptor”的解密程序。

Egregor 解密程序

2020 年 9 月 18 日,论坛上首次出现 Egregor 勒索软件的信息。ZDNet 写道:“Egregor 还与勒索软件即服务 (RaaS) 模型相关联,在该模型中,客户可以订阅访问该恶意软件。”勒索软件即服务是一种模型,它允许任何攻击新手通过使用 RaaS 包或成为服务的附属机构来发起勒索软件攻击。

然而,研究人员当时还不知道它的存在,因为勒索软件通过各种反分析技术保护自己避免自己被发现,例如使用有效载荷加密和代码混淆,但有一点很清楚:Egregor 勒索软件运营商,就像在 Maze 勒索软件的情况下一样,威胁如果未支付赎金(三天内),则发布被盗数据。

勒索软件即服务工作流程

Egregor勒索软件运行模式

初始访问权限是通过多种方式获得的,包括使用被盗凭据、远程访问技术黑客攻击以及针对具有有害附件的特定员工的鱼叉式网络钓鱼操作。为了悄无声息地发现受害者网络的信息并横向迁移,攻击者使用威胁仿真工具集 Cobalt Strike。

为了避免安全解决方案的分析和检测,代码采用了混淆技术。尝试使用 PowerShell 脚本卸载或禁用流行的终端安全系统。有效载荷然后执行,让用户收到要求在三天期限内支付赎金信息,以避免他们的数据在网上泄露。如果攻击者在指定的时间内收到他们的钱,受害者的数据就会被完全解密。

从攻击人群来看,Egregor 勒索软件似乎针对的是与 Sekhmet 和 Maze 相同的受害者。

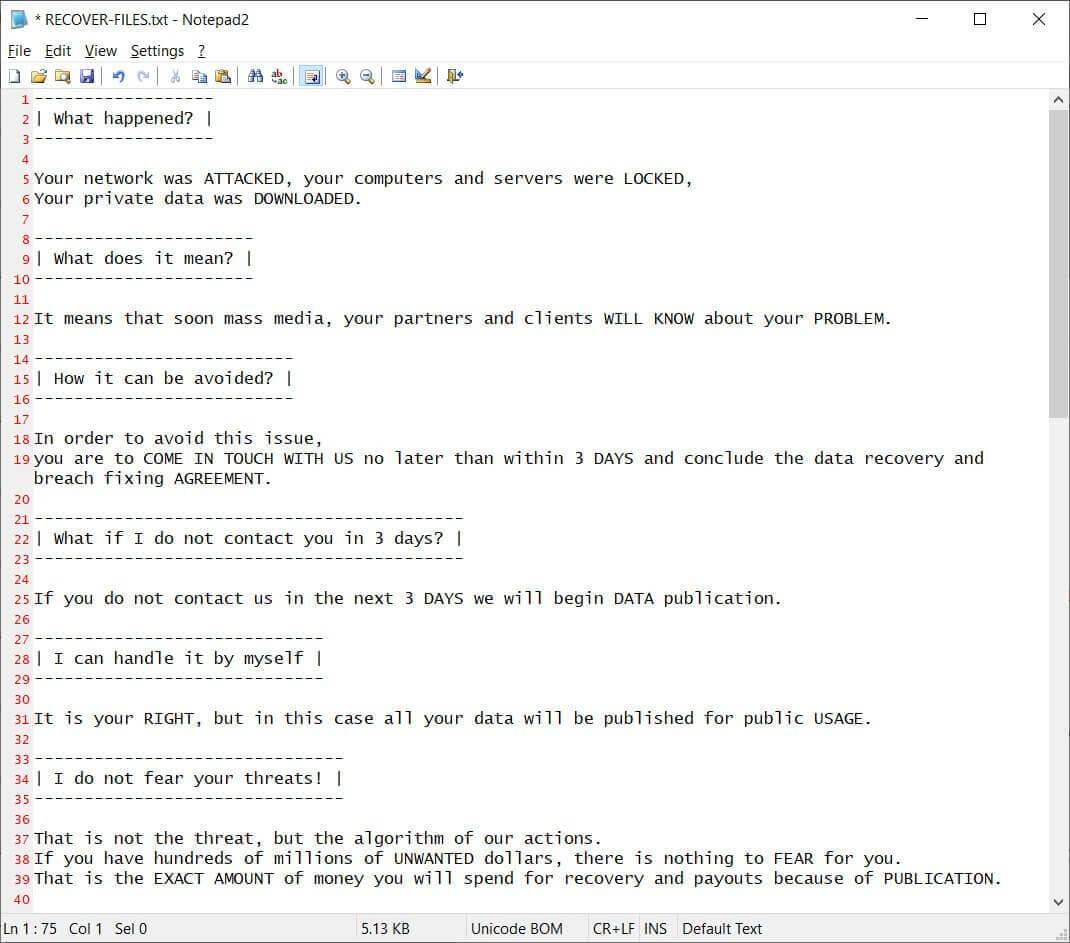

Egregor 勒索软件攻击通过加载程序开始发起进攻的,然后在受害者的防火墙中启用远程桌面协议。运行成功之后,恶意软件可以在受害者的网络内自由移动,识别并禁用它可以找到的所有防病毒软件。接下里是对数据进行加密,并在所有受攻击的文件夹中插入一个名为“RECOVER-FILES.txt”的赎金记录。

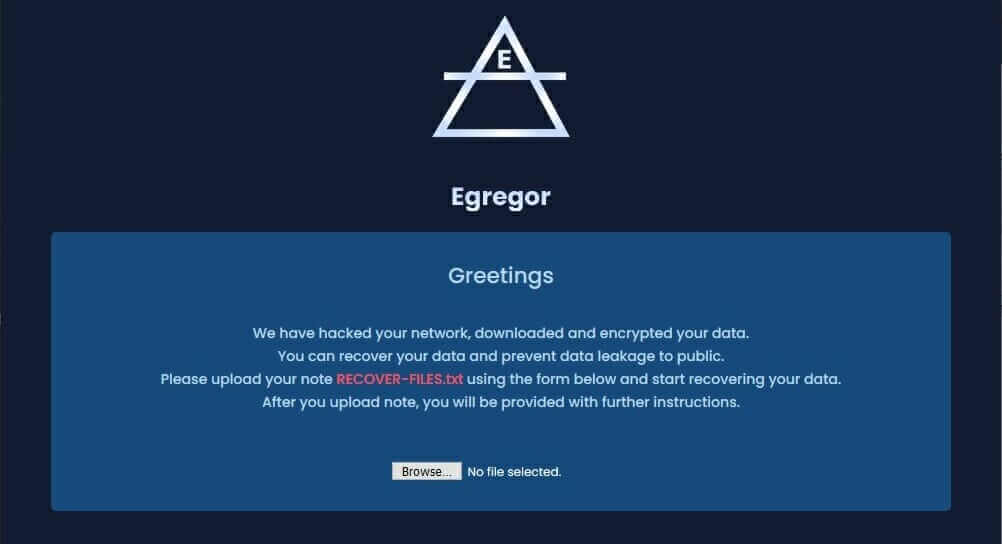

之后,受害者被告知下载一个暗网浏览器,以便在专用登录页面的帮助下与攻击者进行交流。

Egregor 勒索软件登陆页面

Egregor 勒索软件攻击

自 2020 年 9 月以来,Egrego的受害者数量就直线上升。下面我们就举几个例子:

2020 年 10 月

◼对Barnes & Noble的攻击

Barnes & Noble是美国最大的实体书店,同时也是仅次于Amazon的世界第二大在线书店。公司的发展可以追溯到1873年,发展到今天已经拥有1000多个连锁书店。2020 年 10 月,Barnes & Noble成为 Egregor 的首批备受瞩目的受害者之一。根据该公司发布的一份公开声明,网络攻击使攻击者一些 Barnes & Noble 商业网络进行了非法访问。

Barnes and Noble 警告说,某些客户的数据可能已经被泄露。电子邮件地址、送货地址和电话号码都可能被盗窃。果不其然, Egregor 的暗网泄密网站上很快就出现了一条消息,声称有被盗数据。

◼CRYTEK 和育碧

视频游戏开发商 Crytek 和 Ubisoft 也是 Egregor 的两个首批受害者。攻击者从两家公司的IT系统中窃取的文件和数据同时出现在Egregor的暗网泄漏网站上。

Ubisoft的泄露内容包括该公司一款视频游戏的源代码,而Crytek的泄露内容则包括未来项目的开发材料。Egregor 证实他们只是从 Ubisoft 窃取了数据,并且勒索软件使系统未受到干扰且未加密。另一方面,Crytek 的几个系统完全被攻击者加密。

2020 年 11 月

◼CENCOSUD

总部位于智利的跨国零售公司Cencosud于2020年11月受到Egregor勒索软件的攻击。这次攻击影响了他们商店的服务。Cencosud拥有超过14万名员工,2019年的销售额为150亿美元,拥有Easy home goods、Jumbo超市和巴黎百货商店等商店,是拉丁美洲最大的零售企业之一。

关于Egregor勒索软件如何影响Cencosud的一个很好的例子是发生在布宜诺斯艾利斯一家Easy商店的事情,那里有一个标志警告顾客,由于技术问题,他们不接受“Cencosud Card”信用卡,不接受退货,也不允许在网上购物。

2020 年 12 月

◼Kmart

2020 年 12 月上旬,美国连锁百货公司 Kmart 的后端 IT 系统遭到勒索软件攻击。黑客入侵后,母公司Transformco的人力资源网站瘫痪。

对于零售商来说,节假日销售是一年中非常重要的时刻。根据威胁参与者的说法,在一年中最繁忙的时期成功攻击商店的IT系统,有更高的可能性获得赎金。据看到该事件赎金记录的安全研究人员称,Egregor 组织是这次攻击的幕后黑手。 Kmart 从未公开承认勒索软件攻击,而且损害似乎仅限于加密的后端系统和工作站。

2019年,该公司被Transformco收购,后者显然也受到了影响。内部使用的88sears.com网站已经下线,工作人员证实这是由于勒索软件攻击造成的。

◼TRANSLINK

对Translink的攻击也发生在2020年12月初,攻击影响了电话线路、网络服务和支付系统。顾客在一段时间内无法使用信用卡或借记卡支付交通费用。

如果Translink希望避免其数据被在线公布,则必须在三天内付款。Egregor 使用了一种不寻常的技术将赎金票据传递给 Translink:攻击者劫持了打印机并反复打印票据。这一策略类似于一个月前 Egregor 对 Cencosud 的攻击。

◼任仕达人力资源公司

这家总部位于阿姆斯特丹的公司于 2020 年 12 月初宣布,他们被Egregor 勒索软件攻击。正如 BleepingComputer 所指出的,“任仕达是世界上最大的人事代理机构,在 38 个国家设有办事处,并且是著名的就业网站 Monster.com 的所有者。任仕达拥有超过 38000 名员工,并在 2019 年创造了 237 亿欧元的收入。”

Egregor 发布了一个包含 184 个文件的 32.7MB 档案,其中包括“会计电子表格、财务报告、法律文件和其他杂项商业文件”,他们声称这仅占泄露数据的 1%。

缓解措施

Egregor勒索软件背后的攻击者的活动已经引起了FBI的注意:“所有的私营部门组织都被敦促对Egregor勒索软件背后的潜在恶意活动保持警惕。联邦调查局警告说,黑客组织正在疯狂地攻击和利用一系列全球企业。FBI的最新警报警告称,自该组织出现以来,Egregor已经在全球对150个目标发起了攻击。”

FBI还再次强调,“支付赎金并不理想,也不被推荐,因为它会进一步鼓励黑客继续这些有针对性的行动。受害者应该联系联邦调查局,它可以帮助防止进一步的袭击。”

目前还没有针对Egregor勒索软件的解密工具,因此,只有负责攻击的攻击者拥有解密软件和密钥来解密已加密的文件。无论如何,不要相信攻击者或支付任何赎金。

员工教育

你的所有员工都应该了解网络钓鱼的危险,这是一种注入勒索软件的常见载体。根据定义,网络钓鱼是“一种恶意技术,被网络攻击者用来收集用户的敏感信息(信用卡数据、用户名和密码等)。”攻击者假装自己是一个值得信任的实体,以引诱受害者信任他们,并泄露他们的机密数据。通过网络钓鱼收集的数据可能被用于金融盗窃、身份盗窃、未经授权访问受害者的账户或他们可以访问的账户、敲诈受害者等等。”

采用电子邮件安全解决方案

说到网络钓鱼,电子邮件安全是避免它的一种方法。电子邮件安全解决方案是一个革命性的垃圾邮件过滤器和恶意软件保护系统,它包含的电子邮件安全向量比任何其他解决方案都要多。通过简单的集成和高度可定制的控制,电子邮件安全将帮助你检测恶意软件,阻止垃圾邮件,恶意URL和网络钓鱼。

确保备份

对你的数据进行备份(甚至是备份到备份,如果可能的话)对任何公司和每个人都是至关重要的。任何事情都可能在任何时间发生在任何人身上。备份应该是安全的,管理员应该确保数据无法从数据所在的系统中被修改或删除。

安装和更新反恶意软件和防病毒软件

一个好的防病毒解决方案可以帮助你避免许多问题。建议使用一个多层安全套件,将威胁搜寻、预防和缓解整合在一个软件包中,以提供最佳的终端保护。

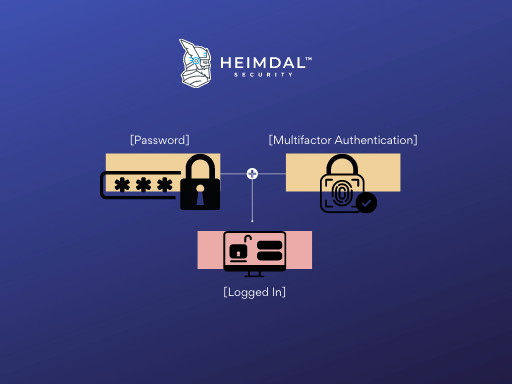

使用多因素身份验证保护你的终端

应在企业网络中的所有远程接入点上实施多因素身份验证,并特别注意保护或禁用远程桌面协议 (RDP) 访问。据报道,多个勒索软件攻击利用不安全的 RDP 连接来获取对目标网络的初始访问权限。

为了识别可能的安全事件,使用用户和实体行为分析

假设触发警报时发生了违规行为,审核、监控和及时响应可疑的特权帐户和群体滥用行为。

防止未经授权的数据盗窃

特别是在将大量数据上传到可能被攻击者滥用的合法云存储系统时,考虑将出站流量限制到未经批准的云托管服务中。

国家层面的防护

乌克兰执法部门在打击勒索软件团伙方面忙碌了一年,与法国警方的联合行动逮捕了许多与Egregor勒索软件团伙有关联的人。Egregor的分支机构在2021年2月的突袭中被关闭,他们利用该团伙的勒索软件进行黑客活动。

由 Egregor 运营的暗网泄密网站已经下线。目前尚不清楚该行动的高管是否暂停了行动,根据公民社会组织的说法,Egregor 的领导人可能在已经被被捕。

2 月 9 日,美国、乌克兰和法国当局的联合行动逮捕了 Egregor 背后的组织成员以及参与其计划的人员。据报道,Egregor 组织的领导人也在被捕者中。该组织的网站也被下线。

与其他勒索软件的情况一样,Egregor 有可能以不同的名称重新出现,而它目前的停运只是一个暂时行为,不过也有一种可能,Egregor 已彻底停运。

本文翻译自:https://heimdalsecurity.com/blog/egregor-ransomware/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh