刚刚结束一场攻防演练防守任务,正在回家路上,突然传来@我的消息。leader说有一个HW防守项目需要我去支撑一下,问我顶得住不。客户突然收到参加攻防演练的通知,由于没有准备且首次参加,经验欠缺,几乎没做准备,于是只能一边防守一边修修补补。

前几天红队蜻蜓点水,没掀起什么大风大浪,一直也没失分。本想就这样平稳结束,但是该来的总会来的。一天早上8点,来到值守地点,登录平台,发现昨晚内网有大量告警,主要类型为暴力破解,漏洞利用,异常连接,并且刚刚攻击IP还有动作。立即向客户上报了这次事件,并把相关信息同步。客户很重视,立即对涉事IP进行断网操作。经查询,是客服中心终端IP发起了这次攻击行为,于是问讯当晚值班客户相关情况,得到的反馈是,当晚有人给他传输文件:

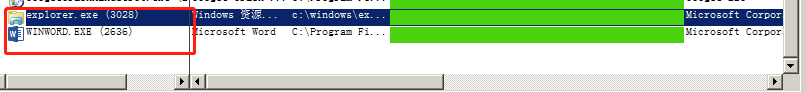

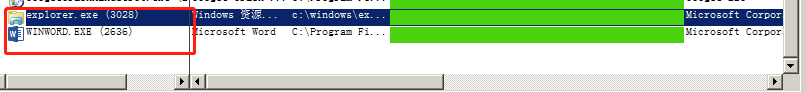

经查看聊天记录,已确定客服被红队攻击者忽悠,点击疑似捆绑木马文件(员工缺乏安全意识教育)。随后,我将中招终端搬走,对发送过来的疑似文件样本进行分析。被控终端跨进程写入数据木马,通过进程注入到explorper.exe中:TargetProcess=explorer.exe,WriteAddress=0x00007FF7579ADF00, Size = 0x0000000c

随后创建文件名为“XXXXXXX.docx”,文件路径:C:\Users\Administrator\AppData\Local\%temp%\XXXXXXX.docx

ImagePath=C:\Program\Files(x86)\MicrosoftOffice\Office15\WINWORD.EXE,CmdLine="C:\ProgramFiles(x86)\MicrosoftOffice\Office15\WINWORD.EXE"/n "C:\Users\Administrator\AppData\Local\%temp%\XXXXXXX.docx"/o "

木马会删除自身exe文件,释放docx文档,随后,木马会在本地查找动态链接库、本机用户名、系统配置等信息,以及反调试:同时,木马在本地创建定时任务,定时运行“C:\users\public\update.exe”文件,从而维持自身权限。https://59.xx.xx.xx/test.php 和123.xx.xx.xx:80;对两个回连IP进行溯源,未发现有价值线索,于是转战操作系统。在C:\users\public\用户文档下发现攻击者相关痕迹:因为处置断网及时,攻击者来不及抹去攻击痕迹,发现定制化攻击程序和内网穿透代理,一看就是专业的。根据分析result.txt内容,攻击者已获取大量内网权限和口令,于是将内容反馈客户协调相关人员处置。因为早上断网前还有相关通联记录,高度疑似红队攻击者使用反连IP:发现反弹代理IP123.20.xx.xx,疑似攻击者线索。同时通过相关平台查看获得多个红队使用IP相关日志,并未发现有其他资产被控。继续得到pxxxx.ouxxxx.com域名信息,对pxxxx.ouxxxx.com进一步反查,借了个会员,查了下历史信息:获得疑似攻击者自然人信息,包括电话、姓名、邮箱,接下来确定自然人身份和职业真实性,经过分析微博以往动态信息,分析得出:姓名xx,四川人,天津某大学生,15年在准备高考单词,推测是15-16届学生,年龄在24-25之间,再通过社交支付渠道校验红队人员信息:综合相关溯源信息,基本确定攻击者为某友商二线红队攻击人员。最后,整理相关防守报告提交演习平台,报告中充分详尽的还原了攻击路径以及应对处置溯源的全过程。本次演习,红队主要靠社工方式突破了客户组织的防线,员工安全意识淡薄,并且终端居然未安装安全防护软件(安全意识很重要,安装杀软定期更新杀毒)。红队获取终端权限后,横向移动畅通无阻,网络安全域规划不足(划分安全域,制定访问策略)。内网横向移动中获得大量弱口令、多个权限(杜绝弱口令,更换强壮口令,定期升级相关系统补丁,定期开展安全评估)。

文章来源: http://mp.weixin.qq.com/s?__biz=MzAwMzYxNzc1OA==&mid=2247498000&idx=1&sn=6d4ee2ecaa0d718e60e0c867f028b906&chksm=9b3adfa1ac4d56b7f33904ba6af08100104712284f7c8ed080e59ddaf65b21da14ae69c60e5e#rd

如有侵权请联系:admin#unsafe.sh