看雪论坛作者ID:寒江独钓_

1

利用wirkeshake抓包初步分析

自解压格式

好了,是骡子是马拉出来溜溜吧!

好家伙,一窝全是,您可真能生!李鬼就是李鬼,弄个假的看不起谁呢。

里应外合,谋财害命。

爬我墙头。

意料之中。

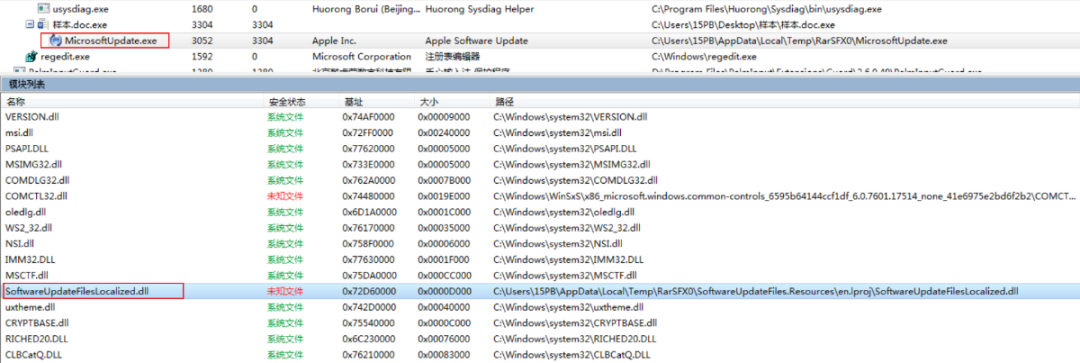

小结:经典的白+黑加载方式,先释放白+黑程序,然后启动白程序MicrosoftUpdate.exe,再通过MicrosoftUpdate.exe加载SoftwareUpdateFiles.Resources下的 SoftwareUpdateFilesLocalized.dll恶意程序。

使用OD详细分析

读取SoftwareUpdateFiles.locale中的内容:

解密数据:

执行解密后的数据(因为中途跑飞了所以地址有一点变化,不影响分析,忽略即可):

生成假文档迷惑用户:

看雪ID:寒江独钓_

https://bbs.pediy.com/user-home-941725.htm

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458419608&idx=2&sn=edbdb4afd3556b24ece7e8f2202cf755&chksm=b18fb11286f83804db8179972410eabc2f47ad912bcaf1038c282b543541370ef0e0b890b224#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh