2022.01.13~01.20

攻击团伙情报

继美国网络司令部披露后:MuddyWater近期攻击活动总结

“SideCopy”武器库更新:基于Golang的Linux窃密工具浮出水面

响尾蛇组织新年的首次攻击事件

FIN7 使用闪存驱动器传播远程访问木马

海莲花组织在野恶意文件加密解密深度剖析

Donot组织近期攻击活动分析

攻击行动或事件情报

攻击者利用新型破坏性恶意软件“WhisperGate”针对乌克兰实体

攻击者针对可再生能源公司进行网络间谍活动

深入分析 Earth Lusca’s Operations

恶意代码情报

新的勒索软件White Rabbit与FIN8组织有关

新的 SysJoker 后门针对 Windows、Linux 和 macOS

BlackCat勒索软件分析报告

漏洞情报

Apple Safari 浏览器漏洞可能泄露浏览活动

Oracle WebLogic多个组件漏洞安全风险通告

攻击团伙情报

01

继美国网络司令部披露后:MuddyWater近期攻击活动总结

披露时间:2022年1月17日

情报来源:https://mp.weixin.qq.com/s/zGO7xua7YWgFqAJqRE6MBA

相关信息:

奇安信威胁情报中心红雨滴团队一直致力于追踪全球各大APT组织的攻击活动,其中MuddyWater也是我们的重点关注对象。该组织于2017年2月被Unit42披露并命名,现业界普遍认为MuddyWater 是中东地区某国家情报和安全部 (MOIS) 的下属部门,其主要针对中东国家,也针对欧洲和北美国家。

MuddyWater组织的攻击通常始于向组织发送有针对性的电子邮件,然后从该组织内受感染的系统中窃取合法文件,然后将其武器化并分发给其他受害者。其攻击特点是善于使用高度混淆的PowerShell后门POWERSTATS。MuddyWater自被披露以来一直活跃,不断有安全公司披露相关新样本及其后门新变种,其攻击TTP也在不断更新。

本文将对近期MuddyWater的攻击战术进行分析,并还原MuddyWater在全球范围内使用的PowGoop变种木马攻击链。

02

“SideCopy”武器库更新:基于Golang的Linux窃密工具浮出水面

披露时间:2022年1月18日

情报来源:https://mp.weixin.qq.com/s/UcAJRnZVG1hrv4VQTp4A5g

相关信息:

近日,红雨滴团队研究人员在日常威胁狩猎中再次捕获到SideCopy组织一例针对Linux平台的攻击样本。与上次不同的是,此次捕获样本由Go语言编写而不是Python,该样本功能较为单一,仅实现了对目标受害者主机目录的扫描和窃取。遗憾的是,由于C2失效,我们没有获取到完整的攻击链,以及更深入的研究分析。

经过分析发现,本次捕获的Golang样本下载链接与此前我们披露的SideCopy攻击活动中的诱饵文档下载链接所属域名均相同。以此判断 SideCopy组织早在2021年11月就入侵了合法网站“hxxp://assessment.mojochamps[.]com”,并将其用于挂载诱饵文档及相关恶意后续载荷。不难看出,SideCopy组织通过这一网站同时进行了Windows、Linux两个平台的攻击活动。

03

响尾蛇组织新年的首次攻击事件

披露时间:2022年1月18日

情报来源:https://mp.weixin.qq.com/s/T1-JbC9FsVV2UNnusYPJbw

相关信息:

研究人员捕获到SideWinder的恶意文件,经过分析后发现SideWinder在2022年1月3号至1月13号之间假冒“巴基斯坦政府内阁秘书处,内阁部门国家电信和信息技术安全委员会”的身份发布《网络安全公告-Apple针对网络攻击的威胁通知》公告对巴基斯坦进行钓鱼攻击。

其rtf文件释放的1.a中的js代码重写了一个字符串加密方式,对字符串进行加减取余的方式进行多层封装,这是不同于2021年使用异或加密+自定义base64的加密方法。以及js脚本中反射加载的App.dll增加了使用下载的数据前32位字节循环异或解密后续内容的过程。

04

FIN7 使用闪存驱动器传播远程访问木马

披露时间:2022年1月13日

情报来源:https://geminiadvisory.io/fin7-flash-drives-spread-remote-access-trojan/

相关信息:

近日,研究人员对FIN7的BadUSB攻击有关的文件“sketch_jul31a.ino”进行了分析,“.INO”是与Arduino微控制器编程平台相关的文件扩展名,而“sketch”是该平台对程序的术语。攻击者利用Arduino平台及其对安装在USB设备上的微控制器的支持,最终加载IceBot远程访问木马(RAT),导致FIN7获得对受害者网络内系统的未经授权的远程访问。

当USB被恶意用作虚拟键盘时,这种攻击称为“击键注入”、“BadUSB”或“RubberDucky”攻击。“sketch_jul31a.ino”文件包含设计用于在Windows系统上运行脚本的Arduino草图的源代码。首先,草图通过发送“Windows”+“R”键打开“运行”对话框。接下来,它将“cmd.exe”的击键发送到“运行”对话框以执行命令提示符。然后,草图发送击键以执行“powershell.exe-wh-commandInvoke-Expression”,它在隐藏窗口中运行PowerShell解释器并执行内联传递的脚本下载后续恶意载荷。

05

海莲花组织在野恶意文件加密解密深度剖析

披露时间:2022年1月19日

情报来源:https://mp.weixin.qq.com/s/IwDRYmP3RSXskoG9WFSsBw

相关信息:

近日,威胁研究团队在外部发现了一例属于海莲花组织的64位恶意文件。该恶意文件的原始文件名为tier0_s64.dll,存在大量的导出函数,但是大部分相关的导出函数名称为空。经过搜索tier0_s64.dll文件名的相关信息,发现该dll文件为Steam游戏平台软件的相关组件,且该正常文件本身为64位架构带数字签名的dll文件。

2019年开始,海莲花在相应的攻击活动中植入目标系统的后门出现定制化特点,即核心载荷需要要解密后续的shellcode需目标主机某个特征标识(比如主机名、IP地址或者MAC地址)的hash值作为密钥才能成功解密。该本次发现的恶意文件调用CryptHashData取当前系统IP地址的B段地址计算md5哈希值作为后续的解密密钥。解密的过程采用AES-CBC模式对称加密算法,使用的IV值为“36 AB 1B 96 98 BB FE F3 55 E0 9C 11 4C 2B 4C 89”内嵌在第一阶段shellcode中。

06

Donot组织近期攻击活动分析

披露时间:2022年1月18日

情报来源:https://www.welivesecurity.com/2022/01/18/donot-go-do-not-respawn/

相关信息:

研究人员深入研究了Donot组织最近活动中使用了yty恶意软件的两种变体——DarkMusical和Gedit。

在DarkMusical相关攻击中,攻击者将发送PowerPoint文档,其中包含一个宏,该宏部署下载器的第一个组件并使用计划任务持续存在。下载器旨在下载最终组件,该组件用作具有最少功能的后门:它下载独立组件,使用ShellExecuteWindowsAPI执行它们,获取并保存新的C&C URL。

Gedit活动利用CVE-2017-11882删除文档中包含的两个DLL文件并执行其中一个的RTF文件。其他组件在各个阶段下载到受感染的计算机。这些组件是用Go和C++(使用MinGW和VisualStudio编译器)编写的。

攻击行动或事件情报

01

攻击者利用新型破坏性恶意软件“WhisperGate”针对乌克兰实体

披露时间:2022年1月15日

情报来源:https://www.microsoft.com/security/blog/2022/01/15/destructive-malware-targeting-ukrainian-organizations/

相关信息:

1月13日,微软研究人员发现来自乌克兰的入侵活动似乎是主引导记录(MBR)Wiper活动。分析过程中发现攻击者使用了一种独特的恶意软件“WhisperGate”用于针对乌克兰多个受害组织的入侵攻击。“WhisperGate”伪装成勒索软件,但缺乏赎金恢复机制,旨在破坏数据、使目标设备无法操作,而不是获得赎金。

第一阶段,该恶意软件使用stage1.exe驻留在各种工作目录中,包括C:\PerfLogs、C:\ProgramData、C:\和C:\temp,覆盖主引导记录(MBR)以显示赎金记录。第二阶段执行下载器stage2.exe,下载托管在Discord频道上的下一阶段恶意软件,下载链接硬编码在下载器中。下一阶段的恶意软件一旦在内存中执行,就会使用以下硬编码文件扩展名之一定位系统上某些目录中的文件:

02

攻击者针对可再生能源公司进行网络间谍活动

披露时间:2022年1月17日

情报来源:https://www.bleepingcomputer.com/news/security/cyber-espionage-campaign-targets-renewable-energy-companies/

相关信息:

研究人员发现一项主要针对可再生能源和工业技术组织的大规模网络间谍活动,并且至少自2019年以来一直在活跃,针对全球超过15个实体。

分析显示,攻击者使用自定义的“邮箱”工具包、部署在攻击者基础设施上的简单网络钓鱼包,以及受感染托管网络钓鱼页面的合法网站。大多数网络钓鱼页面托管在“*.eu3[.]biz”、“*.eu3[.]org”和“*.eu5[.]net”域中,而大多数受感染站点位于巴西(“*.com[.]br”)。

网络钓鱼活动的目标是窃取为可再生能源公司、环境保护组织和一般工业技术工作的人员的登录凭据。

03

深入分析 Earth Lusca’s Operations

披露时间:2022年1月17日

情报来源:https://www.trendmicro.com/en_us/research/22/a/earth-lusca-sophisticated-infrastructure-varied-tools-and-techni.html

相关信息:

Earth Lusca是一个通过使用鱼叉式网络钓鱼和水坑等传统社会工程技术来针对全球目标进行攻击活动威胁组织。该组织的主要动机似乎是网络间谍活动:其受害者名单包括政府和教育机构、宗教运动、香港的民主和人权组织、Covid-19研究组织和媒体等其他。除此以外它还瞄准了赌博和加密货币公司。

EarthLusca的基础设施包括使用从服务提供商租用的虚拟专用服务器(VPS)构建的服务器,用于充当恶意软件的命令和控制(C&C)服务器;以及由运行旧的、开源版本的OracleGlassFishServer的受感染服务器组成,它充当扫描工具。

EarthLusca向目标发送鱼叉式网络钓鱼电子邮件,其中包含指向其目标之一的恶意链接。这些链接包含伪装成潜在目标可能感兴趣的文档或据称来自其他媒体组织的意见表的文件。用户最终会下载一个包含恶意LNK文件或可执行文件的存档文件——最终导致CobaltStrike加载程序。

恶意代码情报

01

新的勒索软件White Rabbit与FIN8组织有关

披露时间:2022年1月18日

情报来源:https://www.trendmicro.com/en_us/research/22/a/new-ransomware-spotted-white-rabbit-and-its-evasion-tactics.html

相关信息:

近日,新的勒索软件家族WhiteRabbit通过在2021年12月对一家美国当地银行进行攻击而名声大噪。这个新型勒索软件借鉴了更成熟的勒索软件家族Egregor的做法,隐藏了其恶意活动并具有潜在的风险。经过研究人员分析,该勒索软件家族似乎与高级持续威胁(APT)组FIN8存在关联。

WhiteRabbit攻击最值得注意的方面之一是其有效负载二进制文件需要特定的命令行密码来解密其内部配置并继续执行其勒索软件程序。这种隐藏恶意活动的方法是勒索软件家族Egregor用来隐藏恶意软件技术以防分析的一种技巧。

02

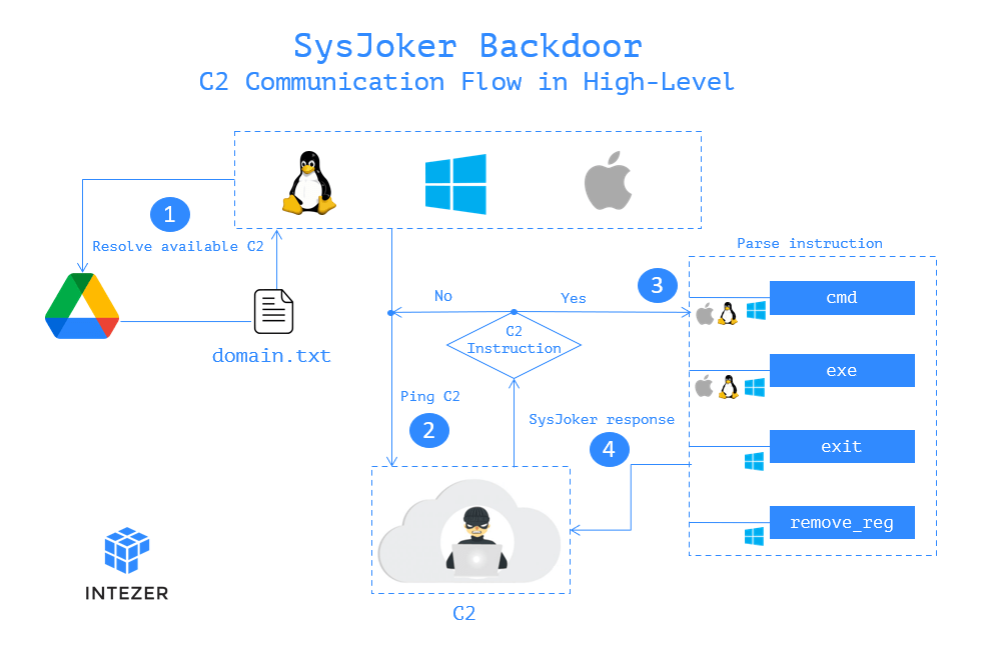

新的 SysJoker 后门针对 Windows、Linux 和 macOS

披露时间:2022年1月11日

情报来源:https://www.intezer.com/blog/malware-analysis/new-backdoor-sysjoker/

相关信息:

近期,研究人员发现了一个针对Windows、Mac和Linux的新多平台后门,将这个后门命名为SysJoker。VirusTotal中完全未检测到Linux和Mac版本。

SysJoker伪装成系统更新,并通过解码从托管在GoogleDrive上的文本文件中检索到的字符串来生成其C2。在分析过程中,C2更改了3次,表明攻击者处于活动状态并正在监视受感染的机器。根据受害者学和恶意软件的行为,可以判断SysJoker是针对特定目标的。

有迹象表明SysJoker攻击是由高级威胁参与者执行的:

代码是从头开始编写的,在其他攻击中从未见过。最重要的是,在实时攻击中很少发现以前看不见的Linux恶意软件。

攻击者注册了至少4个不同的域,并为三种不同的操作系统从头开始编写恶意软件。

在分析过程中,没有发现攻击者发送的第二阶段或命令,表明攻击是特定的,这与高级威胁参与者的活动特征吻合。

03

BlackCat勒索软件分析报告

披露时间:2022年1月18日

情报来源:https://www.sentinelone.com/labs/blackcat-ransomware-highly-configurable-rust-driven-raas-on-the-prowl-for-victims/

相关信息:

BlackCat(又名AlphaVM,AlphaV)是一种新建立的RaaS(勒索软件即服务),其有效载荷是用Rust编写的。虽然BlackCat不是第一个用Rust语言编写的勒索软件,但它利用这种流行的跨平台语言加入了一小部分(但不断增长的)恶意软件领域。

据报道,BlackCat一直在攻击多个国家的目标,包括澳大利亚、印度和美国,并要求用比特币或门罗币支付400,000至3,000,000美元的赎金。当前数据表明BlackCat的主要交付是通过第3方框架/工具集(例如,CobaltStrike)或通过暴露(和易受攻击的)应用程序。BlackCat目前支持Windows和Linux操作系统。

漏洞相关

01

Apple Safari 浏览器漏洞可能泄露浏览活动

披露时间:2022年1月17日

情报来源:https://www.databreachtoday.com/apple-safari-browser-bug-leak-browsing-activity-a-18323

相关信息:

研究人员发现了AppleSafari 15浏览器中的一个严重漏洞,该漏洞可能会泄露浏览活动并泄露谷歌帐户所附的个人信息。

该漏洞源于Apple实施IndexedDB的问题,IndexedDB是一种用于客户端存储的浏览器API,旨在保存大量数据。所有主流浏览器都支持IndexedDB。与大多数现代Web浏览器技术一样,IndexedDB遵循同源策略。

在macOS上的Safari 15以及iOS和iPadOS 15上的所有浏览器中,IndexedDBAPI违反了同源策略。在网站与数据库交互时,将会造成跨域复制数据库,这将允许任意网站了解用户在不同选项卡或窗口中访问的网站。并且网站在数据库名称中使用唯一的用户特定标识符。这意味着可以唯一且准确地识别经过身份验证的用户,还可以允许将同一用户使用的多个单独帐户链接在一起。

02

Oracle WebLogic多个组件漏洞安全风险通告

披露时间:2022年1月19日

情报来源:https://mp.weixin.qq.com/s/faMOI5C3H1Eu_61LYBJLBg

相关信息:

Oracle官方发布了2022年1月的关键安全补丁集合更新CPU(Critical Patch Update),修复了多个存在于WebLogic中的漏洞包括CVE-2022-21306、CVE-2022-21292、CVE-2022-21371、CVE-2022-21252、CVE-2022-21347、CVE-2022-21350、CVE-2022-21353,其中CVE-2022-21347由奇安信观星实验室安全研究员提交。

经过技术研判,奇安信CERT认为CVE-2022-21306(Oracle WebLogic Server远程代码执行漏洞)漏洞利用限制较少,影响较为严重。鉴于漏洞危害性较大,奇安信CERT建议客户尽快应用本次关键安全补丁集合(CPU)。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh