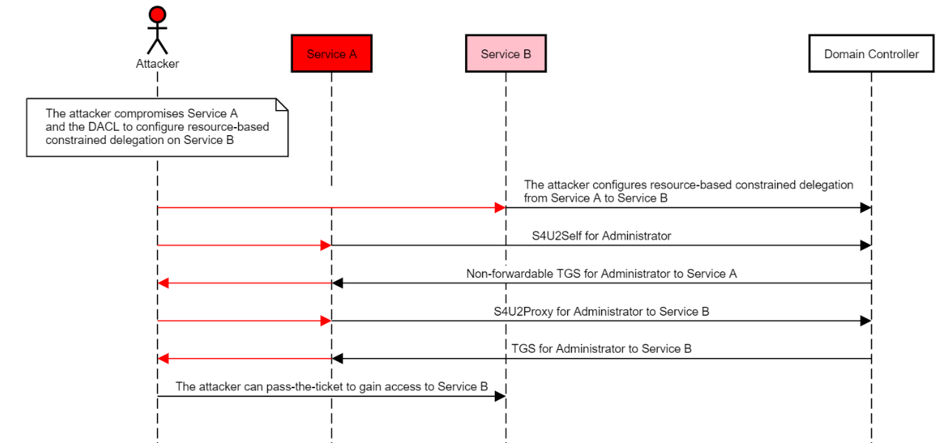

msDS-AllowedToActOnBehalfOfOtherIdentity属性为Service A,也就允许Service A利用s4u2self协议代表其他用户身份来访问Service B的话,那我们就可以做到提权等操作:msDS-AllowedToActOnBehalfOfOtherIdentity属性。那我们继续回到一开始的问题“当我们已经获取到一个账号,或者一个机器权限后,如何扩大自己的优势”,因此我们的思路有了:寻找可控的账号都拉哪些机器入域(查询 mS-DS-CreatorSID)寻找哪些机器的 msDS-AllowedToActOnBehalfOfOtherIdentity属性值是可控账号

思路1

mS-DS-CreatorSID,示例代码如下:msDS-AllowedToActOnBehalfOfOtherIdentity属性:msDS-AllowedToActOnBehalfOfOtherIdentity属性,首先添加一个机器账号:msDS-AllowedToActOnBehalfOfOtherIdentity属性更改:https://github.com/Jumbo-WJB/SharpAllowedToAct-ModifymsDS-AllowedToActOnBehalfOfOtherIdentity属性已被更改:思路2

mS-DS-CreatorSID,然后修改对应机器的msDS-AllowedToActOnBehalfOfOtherIdentity,那我们可以直接跳过第一步,直接找msDS-AllowedToActOnBehalfOfOtherIdentity,如果里面已经被设置了,也就省去了添加的步骤。然后利用ldap搜索语句搜索所有的computers:

msDS-AllowedToActOnBehalfOfOtherIdentity,这里有个坑点,直接获取msDS-AllowedToActOnBehalfOfOtherIdentity不具备可读性,这里我用impacket里面的模块进行了可读展示:samaccountname:msDS-AllowedToActOnBehalfOfOtherIdentity查询出来的结果不是可读的,因此我根据StandIn代码,发现可以用RawSecurityDescriptor进行值可视化:

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5MTYxNjQxOA==&mid=2652885186&idx=1&sn=b51a12420c0f68ac430ef7975763391e&chksm=bd59ac0f8a2e251979b1fbc3e91ea3c83134cab728acf421063bb946bbde2179e426253be0b7#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh