wireshark使用

Wireshark 是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。

信息统计

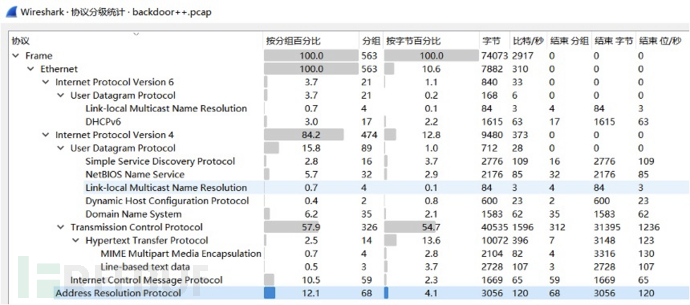

Protocol History(协议分级)这个窗口现实的是捕捉文件包含的所有协议的树状分支,统计->协议分级。

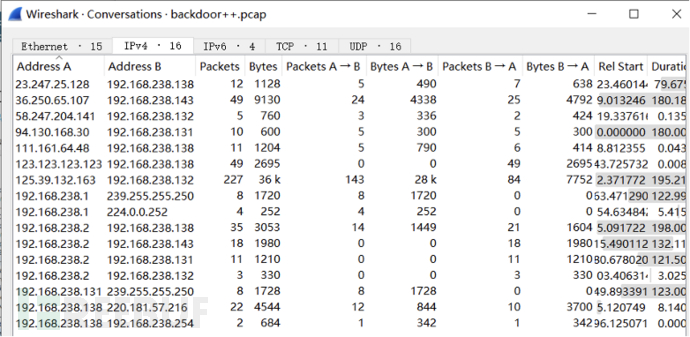

Conversation(对话)发生于一特定端点的IP间的所有流量,统计->Conversation。

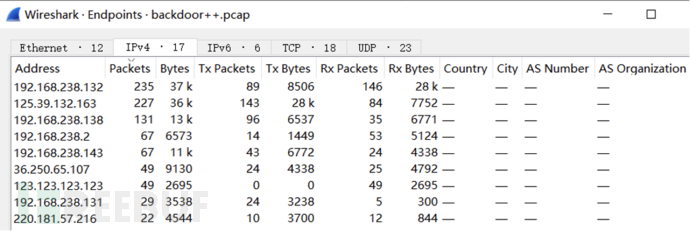

EndPoints(端点)这列出了Wireshark发现的所有endpoints上的统计信息,统计-> EndPoints。

数据过滤

显示过滤器中输入如下过滤语句。

IP筛选。

ip.src == 源ip地址

ip.dst == 目的ip地址

mac地址筛选。

eth.dst ==目标mac地址

eth.addr==MAC地址

端口筛选。

tcp.dstport == 80 筛选tcp协议的目标端口为80的流量包

tcp.srcport == 80 筛选tcp协议的源端口为80的流量包

udp.srcport == 80 筛选udp协议的源端口为80的流量包

协议筛选。。

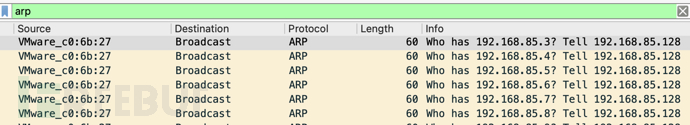

arp/icmp/http/ftp/dns/ip 筛选协议为arp/icmp/http/ftp/dns/ip的流量包

包长度筛选。

udp.length ==20 筛选长度为20的udp流量包

tcp.len >=20 筛选长度大于20的tcp流量包

ip.len ==20 筛选长度为20的IP流量包

frame.len ==20 筛选长度为20的整个流量包

http请求筛选。

http.request.method==“GET” 筛选HTTP请求方法为GET的 流量包

http.request.method==“POST” 筛选HTTP请求方法为POST的流量包

http.request.uri==“/index.php” 筛选HTTP请求的URL为/index.php的流量包

http.request.uri contains eval url中包含eval关键字

http.response.code==200 http请求状态码为200

http contains “FLAG” 筛选HTTP内容为FLAG的流量包

运算符。

&& and || or ! not

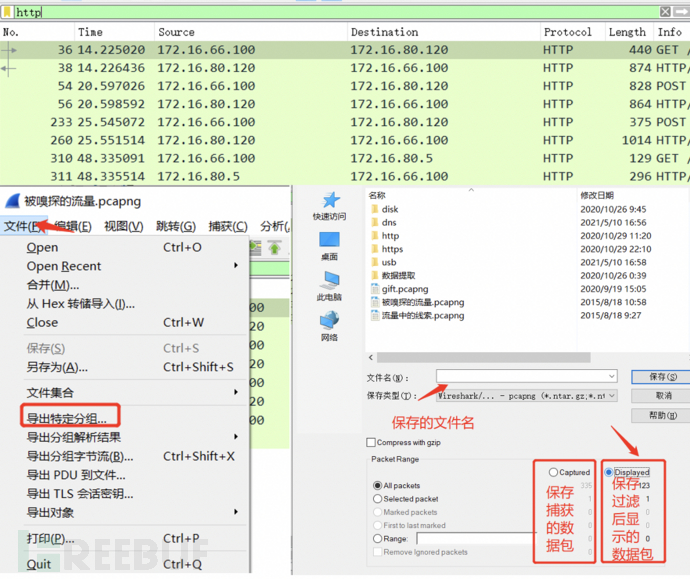

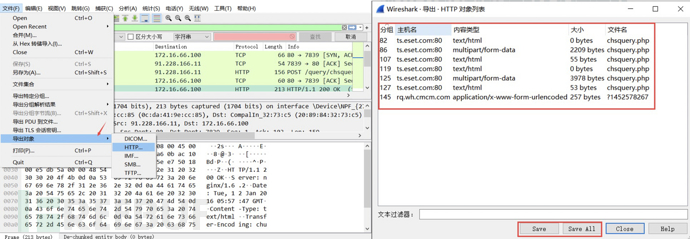

数据保存

用wireshark保存条件过滤后的数据包,首先,用条件选择来过滤得到自己想要的数据,然后点击文件->导出特定分组。

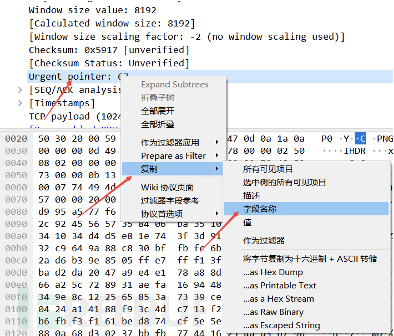

数据搜索

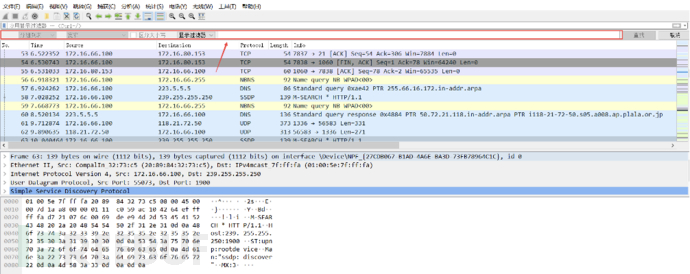

在 wireshark 界面按 Ctrl+F,可以进行关键字搜索。

Wireshark 的搜索功能支持正则表达式、字符串、十六进制等方式进行搜索,通常情况下直接使用字符串方式进行搜索。

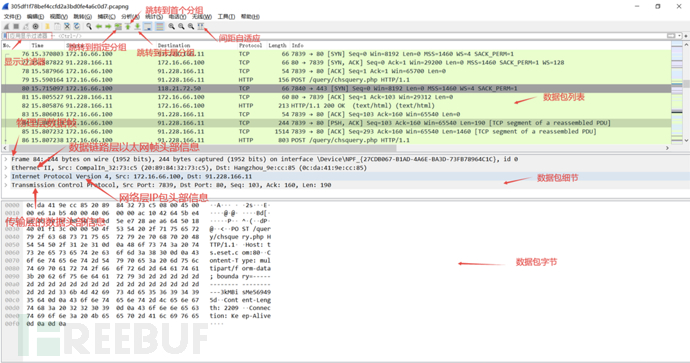

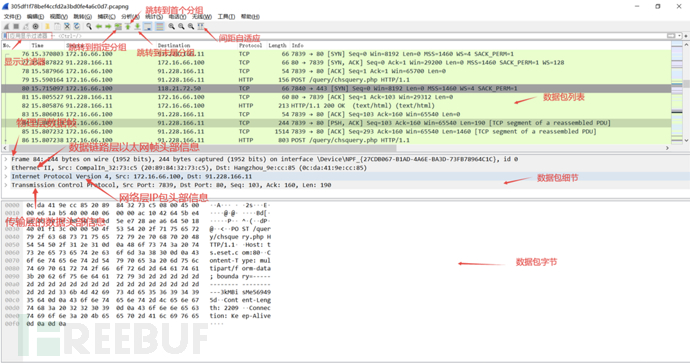

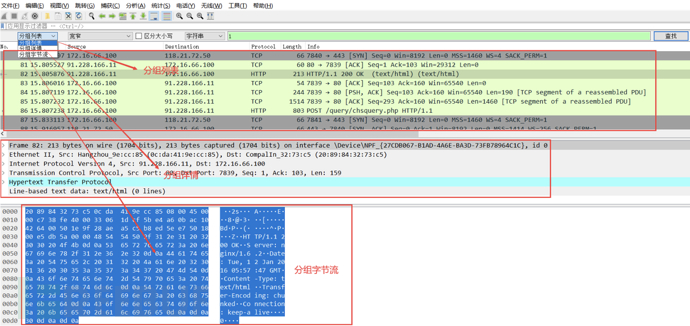

搜索栏的左边下拉,有分组列表、分组详情、分组字节流三个选项,分别对应 wireshark 界面的三个部分,搜索时选择不同的选项以指定搜索区域。

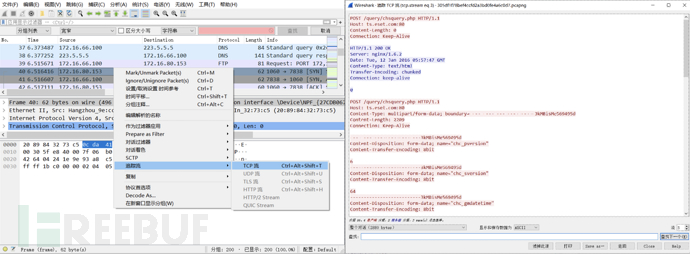

数据还原

在 wireshark 中,存在一个追踪流的功能,可以将HTTP或TCP流量集合在一起并还原成原始数据,具体操作方式如下:选中想要还原的流量包,右键选中,选择追踪流 – TCP流/UDP流/SSL流/HTTP流,可在弹出的窗口中看到被还原的流量信息。

文件提取

Wireshark支持提取通过http传输(上传/下载)的文件内容,方法如下:自动提取通过http传输的文件内容,文件->导出对象->HTTP 在打开的对象列表中找到有价值的文件,如压缩文件、文本文件、音频文件、图片等,点击Save进行保存,或者Save All保存所有对象再进入文件夹进行分析。

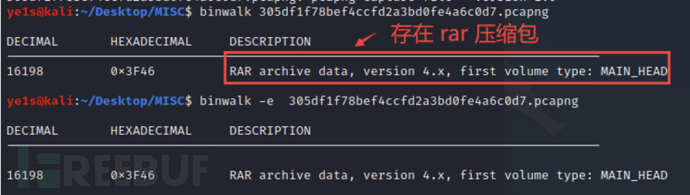

TCP 协议存在压缩包,无法通过导出对象导出,可以使用 binwalk。

binwalk 分析文件。

binwalk –e 提取文件。

UDP 协议存在压缩包,可通过数据还原找到该流量信息,把16进制的字符串复制出来,并保存为压缩包格式。

内容提取

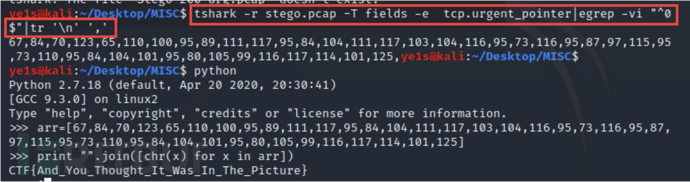

tshark 作为 wireshark 的命令行版,高效快捷是它的优点,配合其余命令行工具(awk,grep)等灵活使用,可以快速定位,提取数据从而省去了繁杂的脚本编写。

Tshark -r **.pcap -Y ** -T fields -e ** | **** > data

通过-Y过滤器(与wireshark一致),然后用-T filds -e配合指定显示的数据段,-e后的参数不确定可以由wireshark右击需要的数据选中后得到。

流量分析技巧

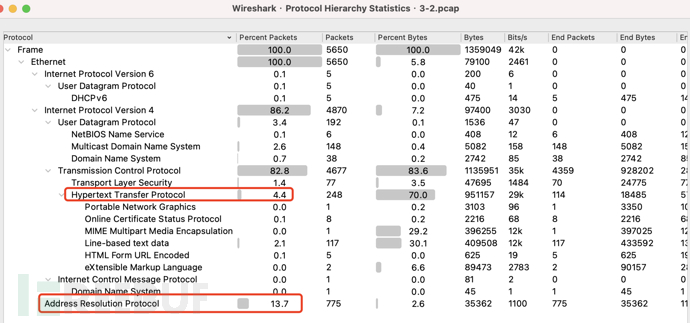

1.协议分析

确定数据包的协议类型,主要是以什么协议为主。

2. 数据包筛选

海量数据中要想能察觉到可疑通信,找到攻击的蛛丝马迹,那就需要对一些端口、协议、请求方式和攻击特征等进行过滤,不断缩小可疑流量范围,才能更好进一步分析达到最终溯源的目的。

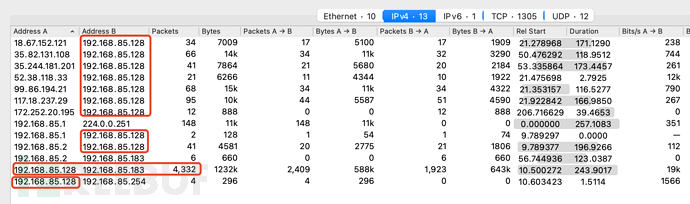

3.数据流分析

使用wireshark进行威胁流量发现时候,除了判断包特征,访问日志,证书等,数据量是较为直观发现异常行为的方式,我们常会查看一些HTTP流、TCP流和UDP流进行流量分析。

4.文件提取

攻击流量中少不了恶意脚本,样本文件,这时能对样本提取是对威胁攻击的进一步分析十分重要。

1.被攻击的目标服务 tomcat ;

2.攻击者暴力破解成功的账号密码 QCC:QLogic66 ;

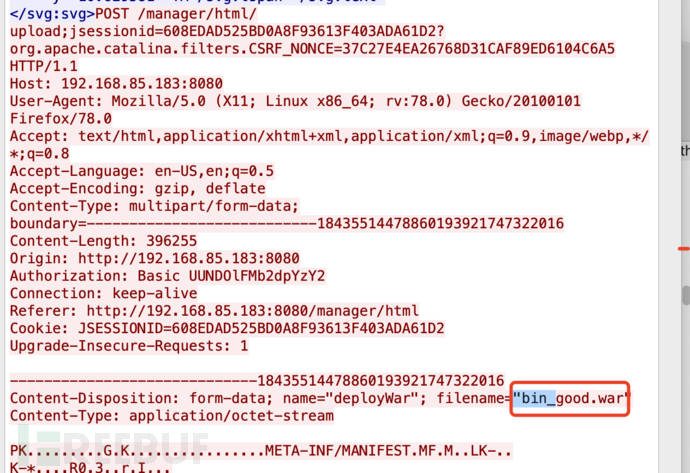

3.攻击者上传成功的木马文件名称 bin_good.war ;

4.攻击者上传木马的连接地址(Full request URI) http://192.168.85.183:8080/bin_good/conf.jsp;

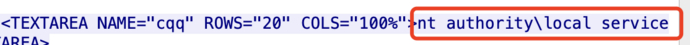

5.攻击者通过Webshell获取的权限 nt authority\local service ;

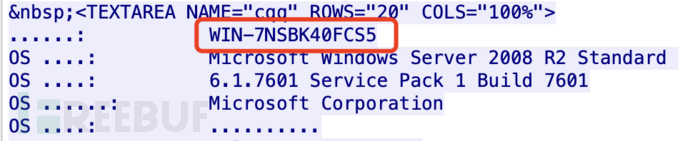

6.被攻击机器的主机名 WIN-7NSBK40FCS5。

拿到数据包后,可先查看协议分级,主要看应用层协议,由下图可知该数据包以HTTP协议为主,也就猜测攻击者从 web 服务进行入侵攻击。这里还存在着大量的 arp 协议,猜测攻击者对内网主机进行过arp 主机存活扫描。

查看会话,可知道192.168.85.128该IP存在多个会话,一般可猜测为攻击者IP。又因为192.168.85.128和192.168.85.183存在大量通信数据包,所以可猜解192.168.85.128对192.168.85.183的WEB服务进行入侵攻击。

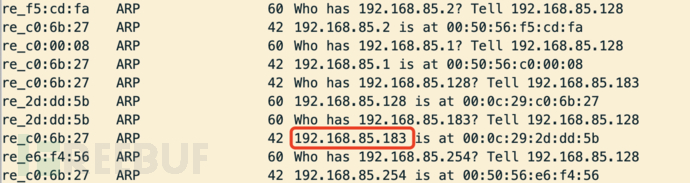

在过滤器中,输入arp ,显示arp数据包,证实了192.168.85.128对192.168.85.0/24网段的主机进行arp协议扫描。扫描到192.168.85.128存活主机。

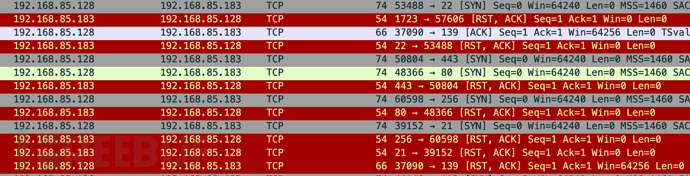

从下图可知道 192.168.85.128对192.168.85.183进行了 tcp syn端口扫描.。

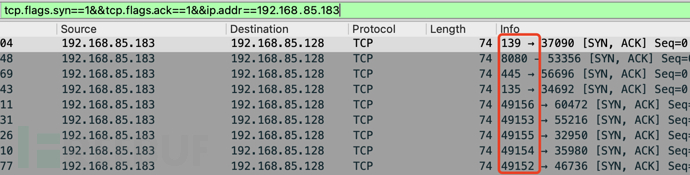

通过 tcp.flags.syn1&&tcp.flags.ack1&&ip.addr==192.168.85.183 进行过滤,得知192.168.85.183的存活端口信息。

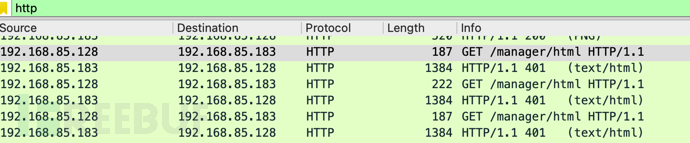

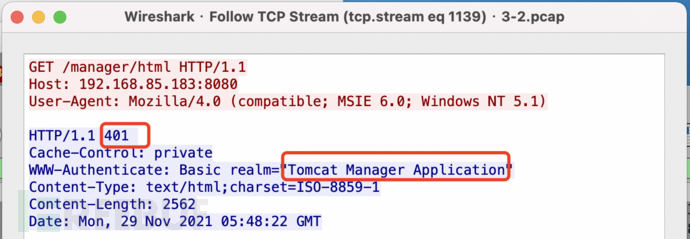

接着攻击者对192.168.85.183 的8080服务进行了访问,多次访问/manger/html,返回401,表明没权限访问。 通过追踪TCP流,得知是Tomcat服务。

通过追踪TCP流,得知是Tomcat服务。

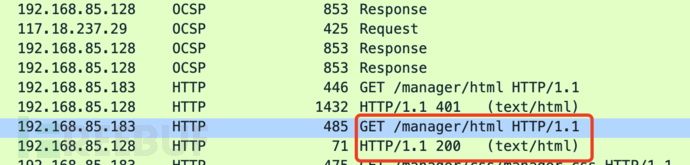

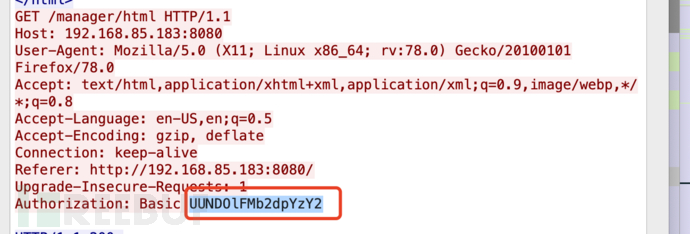

后面存在大量401,通过查看其请求头部,发现存在账户密码的暴力破解。最后发现一条访问/manager/html响应状态200的数据。通过追踪流。

讲Authorization头部的UUNDOlFMb2dpYzY2 base64,可得后台登录的账户口令QCC:QLogic66。

成功登录之后,上传了,bin_good.war木马文件。

访问/bin_good/之后生成了/bin_good/bin/conf.jsp的 webshell,接下来通过conf.jsp执行系统命令。

wohami。

systeminfo

如有侵权请联系:admin#unsafe.sh