编者按:本文从发布背景、六大亮点与业界反响三个方面解读美国总统拜登签署的《提升国家安全、国防和情报系统网络安全备忘录》(NSM)。原文首发于微信公众号” 公安三所网络安全法律研究中心“,翻译、校对:王彩玉、李泽惠。

2022年1月19日,美国总统拜登签署《提升国家安全、国防和情报系统网络安全备忘录》(Memorandum on Improving the Cybersecurity of National Security, Department of Defense, and Intelligence Community Systems,以下简称NSM)。

2022年1月19日,美国总统拜登签署《提升国家安全、国防和情报系统网络安全备忘录》(Memorandum on Improving the Cybersecurity of National Security, Department of Defense, and Intelligence Community Systems,以下简称NSM)。

NSM是落实第14028号行政令《改善国家网络安全》(E.O 14028, Improving the Nation’s Cybersecurity)的行政文件,设定国家安全系统的多项网络安全新要求,强化美国国家安全局(NSA)、国防部、情报机构和其他联邦机构的网络安全保护能力,推进新形势下美国网络安全防御现代化。

总体来看,NSM从明确网络安全技术落地应用时间表与指引、强化国家安全局对国家安全系统的管理与指导地位、确保跨域解决方案安全性、提升网络安全风险感知能力、构建国家安全系统云技术网络安全和事件响应协作机制、引入基于特殊任务需求的例外情况等六大维度,加强网络安全保障,细化美国国家安全系统的网络安全标准。

公安部第三研究所网络安全法律研究中心组织对NSM进行了翻译与研究,现从NSM发布背景、六大亮点与业界反响三个方面进行解读。

NSM发布背景

2021年以来,Kaseya、Colonial Pipeline、SolarWinds与Microsoft Exchange等大规模勒索攻击事件频发,国防、能源、交通、金融、公共服务等关键信息基础设施领域皆成为攻击对象,对现实社会的溢出效应和供应链攻击产生的级联效应使得网络安全态势日趋严峻。

在此背景下,实现网络安全防御现代化并提升联邦网络防护水平成为拜登政府的首要任务。在国际上,拜登政府对勒索攻击开启“反恐模式”,呼吁加强国际执法合作,破坏勒索软件生态系统,解决勒索犯罪分子“安全港”问题,推动通过《北约综合网络防御政策》。

2021年5月,美国总统拜登签署第14028号行政令《改善国家网络安全》(E.O 14028, Improving the Nation’s Cybersecurity),要求制定“相当于或超过本命令中规定的网络安全要求”的国家安全系统要求,NSM的发布正是落实该行政令的重要举措。

对于国家安全和公共安全而言,国家安全系统的网络安全可谓“牵一发而动全身”。根据美国现行法律及相关规定,“国家安全信息系统”(NSS)指由美国政府机构或其承包商运作使用,发挥以下作用的信息系统及电信网络系统:

1)与美国情报活动、国家安全相关密码活动、军事部队指挥控制、构成武器系统、军事或情报任务实施密切相关的;

2)由美国政府行政命令或美国国会立法确定,涉及美国国防或外交政策利益的。在国家地缘政治博弈日益激烈的当下,对国家安全系统进行恶意攻击的强度和程度持续飙升,本质上展示的是国家与国家之间在网络空间的军事较量。随着网络威胁态势发展,美国需要一个综合的、明晰的国家安全系统网络安全标准体系,NSM在此背景下应运而生。

NSM六大亮点

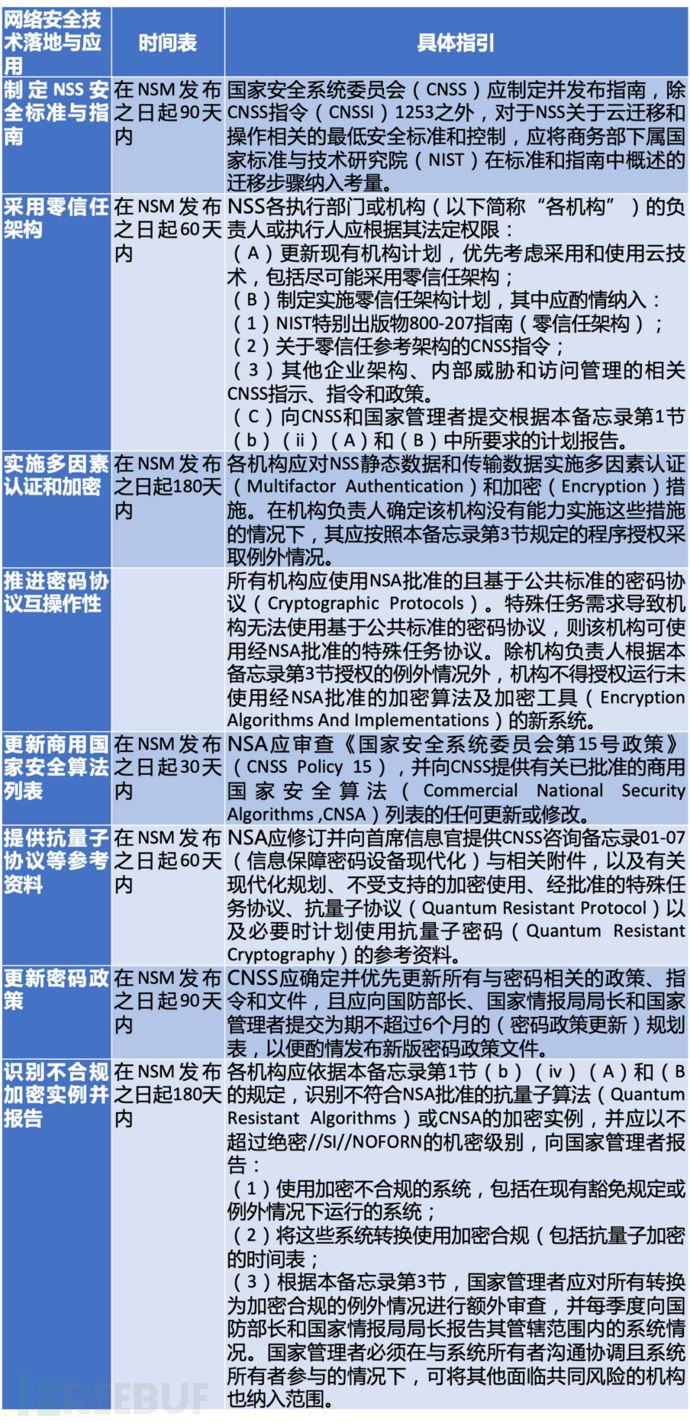

一是明确网络安全技术落地应用时间表与指引。第14028号行政令要求制定“相当于或超过本命令中规定的网络安全要求”的国家安全系统要求,包括对静态和传输中的数据采用多因素认证和加密、使用NSA批准的且基于公共标准的加密协议、采用零信任架构等。NSM为国家安全系统实施此类网络安全要求制定具体时间表与指引,如下表所示:

二是强化国家安全局对国家安全系统的管理、指导地位。根据第14028号行政令与第42号国家安全指令,国家安全局局长担任“国家安全系统管理者”(National Manager for National Security Systems,以下简称“国家管理者”),负责向国防部长、国家情报局局长和国家安全系统委员会提出国家安全系统网络安全检测改进建议。在此基础上,NSM授权国家安全局创建具有约束力的操作指令(Binding Operational Directives),要求各机构针对已知或可疑的网络安全威胁和漏洞采取具体行动,指令以国土安全部对“民用政府网络”(Civilian Government Networks)具有约束力的操作指令授权为蓝本。NSM指导国家安全局和国土安全部共享指令、加强交流,在发布本机构指令时可借鉴、采用另一方指令要求的内容。

三是要求各机构确保跨域解决方案的安全性。对手国家可利用这些跨域工具访问美国机密网络,NSM将采取果断行动来缓解这一威胁。NSM要求各机构盘点其跨域解决方案,指导国家安全局制定安全标准和测试要求,提升关键系统防护水平,实现在机密和非机密系统(Classified and Unclassified Systems)之间安全地共享数据。

四是提升网络安全风险感知能力。NSM要求各机构负责识别、指定、认证和保护在其所有或控制范围下的所有国家安全系统(包括代表该机构运营、维护的国家安全系统),并及时向国家安全局报告“已知或疑似危害或以其他方式未经授权访问国家安全系统”的网络安全事件。这一举措将显著提升政府识别、理解并缓解国家安全系统网络安全风险的能力。

五是构建国家安全系统云技术网络安全和事件响应协作机制。NSM赋予国家安全局协调国家安全系统商业云技术相关的网络安全和事件响应工作的任务,以促进联邦机构、云服务供应商(CSP)和国家安全局之间的有效信息共享。NSM要求美国国家安全局、中央情报局、联邦调查局、国防部分支机构和情报界开发一个机制,以更好地协调国家安全系统商业云技术网络安全和事件响应管理,降低跨CSP环境中的端到端风险。

六是引入基于特殊任务需求的例外情况。当确定出于特殊任务需求有必要将某一(类)国家安全系统排除在第14028号行政令或本备忘录网络安全要求范围之外时,机构负责人可授权符合下列情形的例外情况:1)支持或开展军事、情报或敏感执法活动的系统,其机构负责人确定执行上述网络安全要求不切实际或违反国家安全要求;2)在美国政府内归属难以界定的系统,若执行上述要求会导致其归属受到威胁;3)为漏洞研究、测试或评估目的而采购的信息系统、软件,其不用于机构网络运营。

NSM业界反响

NSM发布后,立法界、政界和业界对其反响不一,但总体上持积极态度。美国国家安全局局长Paul M. Nakasone表示NSA将通过国家安全系统密码标准,在促进用户间密码协议互操作性方面发挥重要作用;参议院情报特别委员会主席Mark R. Warner 呼吁国会基于NSM进行专门立法,要求关键基础设施所有者和运营商在 72 小时内报告此类网络安全事件;Fortinet 公共部门CISO Jim Richberg表示由于国家安全系统涉及国家安全数据处理对应更高级别的数据安全保护措施,其一般不包含在网络安全总统指令范围之内,而NSM明确指出为非国家安全系统政府网络规定的基本网络安全要求同样适用于国家安全系统有重要现实意义。

然而,也有业界人士对NSM前景表示担忧。Stairwell 首席执行官 Mike Wiacek认为,NSM旨在帮助国家安全局在管理整个美国政府网络的机密系统方面发挥作用,进一步推动各机构采用零信任架构,但零信任并不能完全防范Log4j等漏洞利用风险。Digital Shadows CISO战略副总裁Rick Holland指出,人们不应仅因某个系统被认定为国家安全系统就认为其比其他非机密系统更安全,“军用级”并不意味着更好或更安全,此外,对NSS例外情况的管理将决定NSM的成败,多因素身份验证、加密等技术落地有严格目标设置,若一机构无法满足时间表要求可申请例外,而对此类例外情况的评估与验收至关重要,若无相应监督管理机制NSM规定将成为“纸老虎”。

全文(翻译)下载及原文链接

如有侵权请联系:admin#unsafe.sh