看雪论坛作者ID:wmsuper

一

前言

之前有很多朋友想从事这方面的工作,经常会跑来问我究竟怎么入门工控漏洞挖掘。由于时间原因,我都不会回复的特别详细,所以想借着这个机会给大家讲讲怎么入门工控漏洞挖掘。

二

工控安全研究的现状

所以想要快速入门工控漏洞挖掘的同学与其等着所谓的大佬分享技术,不如化被动为主动,经常关注下国外的工控安全研究团队。重点关注这些团队披露出的漏洞分析思路,都是可以借鉴的,下到简单的明文传输,上到复杂的RCE,应有尽有。

思科的talos

https://talosintelligence.com/vulnerability_reports

https://www.claroty.com/blog/

https://www.cisa.gov/uscert/ics/advisories

https://airbus-cyber-security.com/blog/

https://www.armis.com/blog

三

工控漏挖的特殊性

四

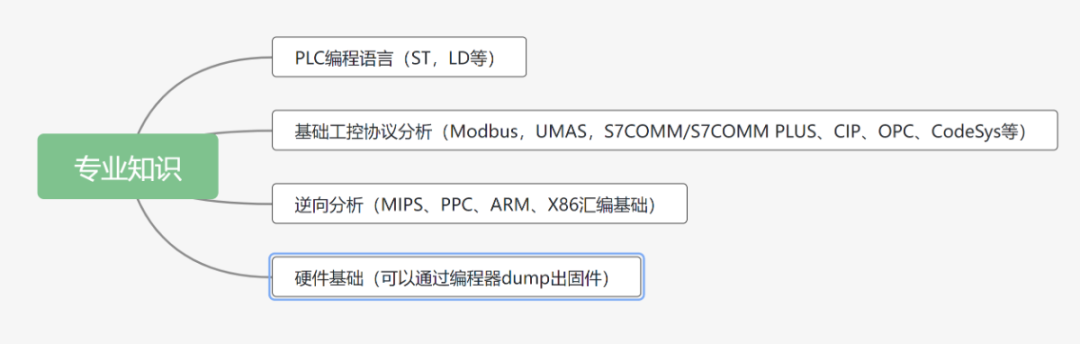

基础知识

五

选择挖掘的厂商和目标

挖掘哪些漏洞:

https://talosintelligence.com/mutiny_fuzzer

六

工控固件分析

https://bbs.pediy.com/thread-261935.htm

https://bbs.pediy.com/thread-261884.htm

https://bbs.pediy.com/thread-264144.htm

https://bbs.pediy.com/thread-267153.htm

七

漏洞赏金

看雪ID:wmsuper

https://bbs.pediy.com/user-home-651413.htm

# 往期推荐

5.PWN学习总结

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458428129&idx=1&sn=c15bebdcd41bd71d51df3e95cd51a717&chksm=b18f926b86f81b7dbb7c78d3f7ac05b1192391441b5587c50fb522f2633fbb5a905bcc41bd3b#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh