官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

Yakit与 Burp在MITM上的对比

Yakit在使用代理监听端口劫持浏览器所有流量的场景下,已达到基本覆盖Burp基础功能的程度,虽然Yakit在MITM上仍有较多功能需要完善,但目前劫持流量、编解码数据包、web fuzzer等功能已能满足正常使用。在爆破和流量转发时使用Yakit和Burp的操作状态和结果如下。

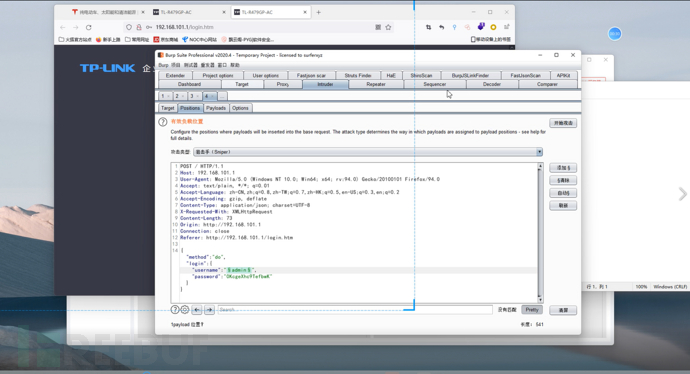

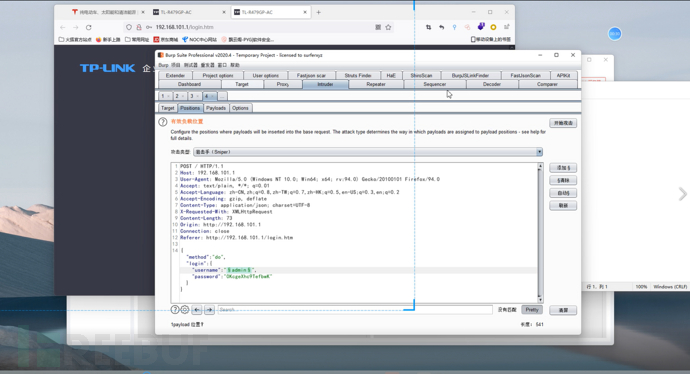

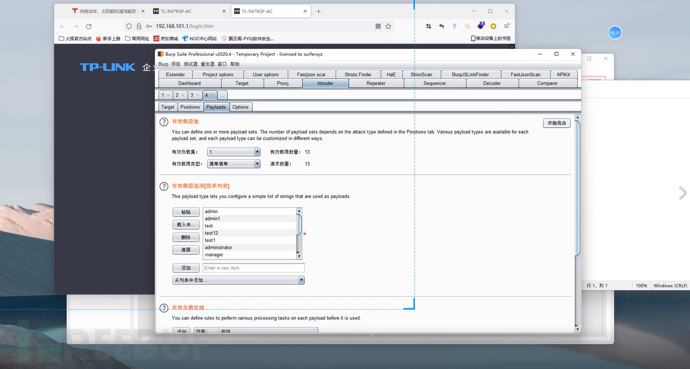

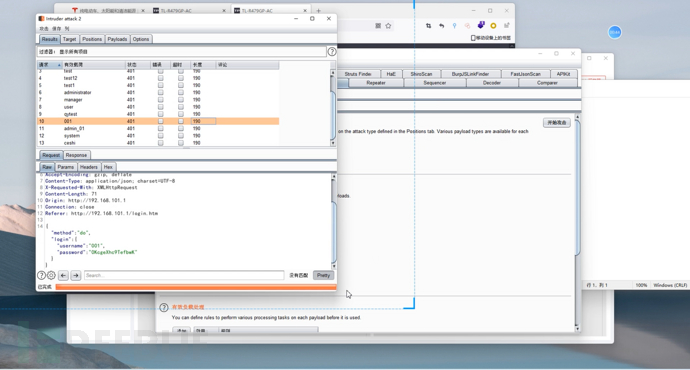

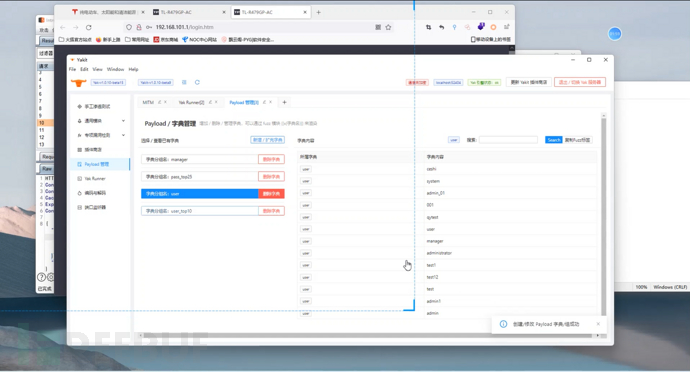

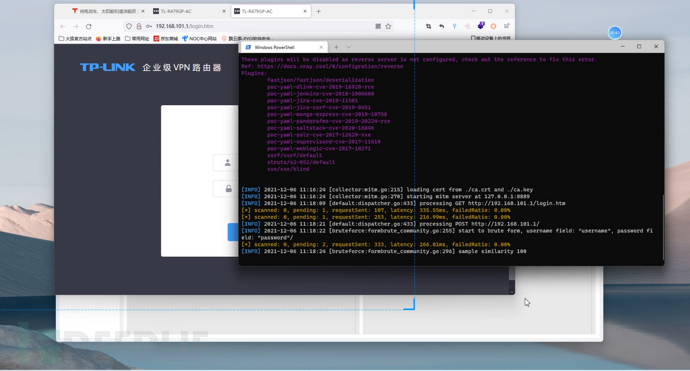

1.进行爆破枚举(burp)

进行爆破枚举(yakit)

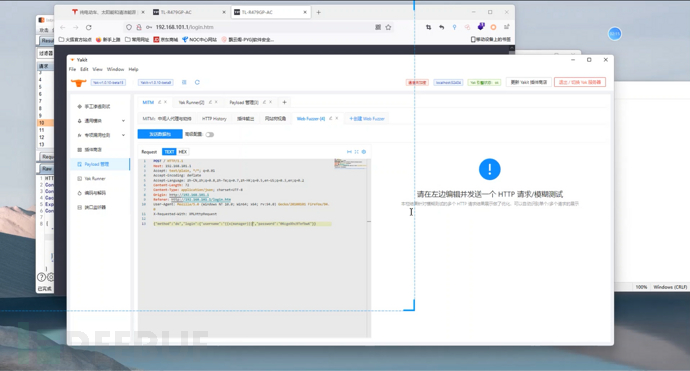

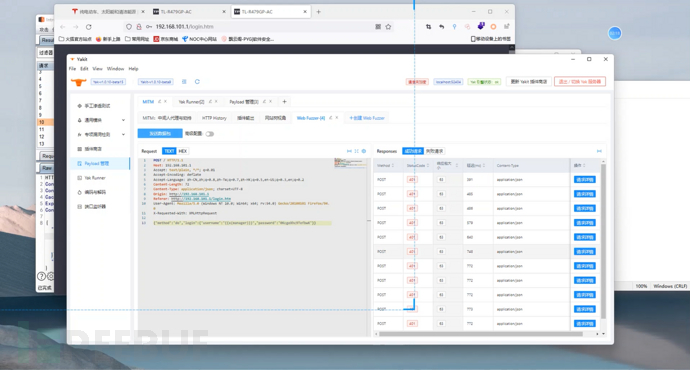

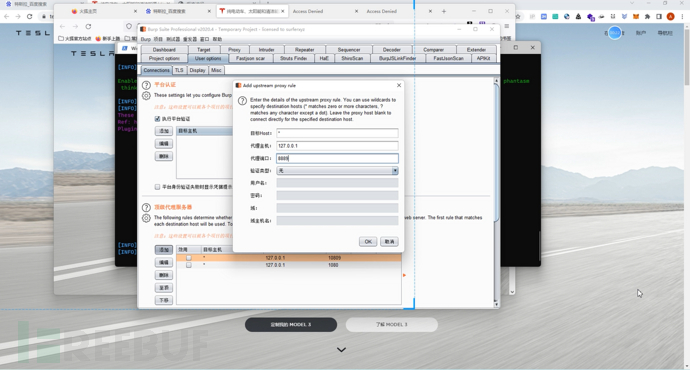

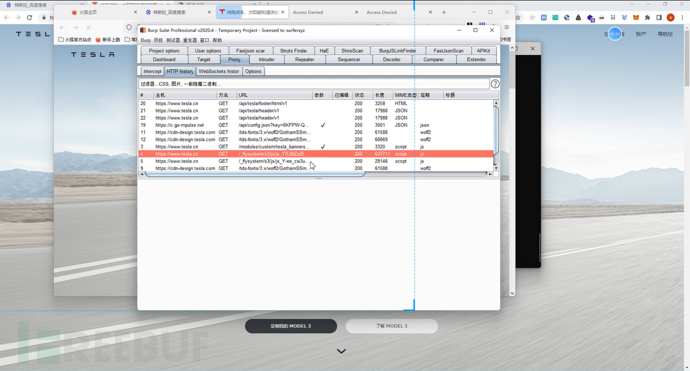

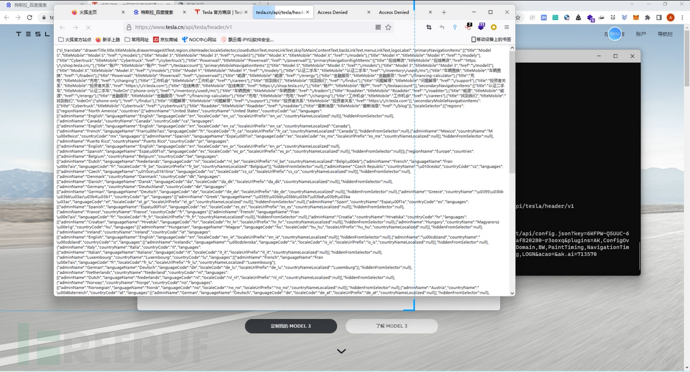

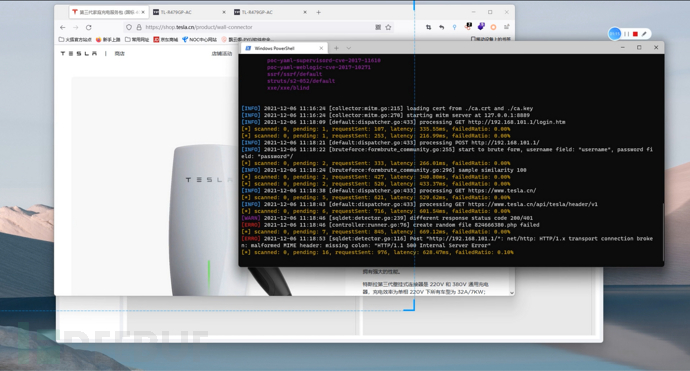

2.进行流量转发(burp)

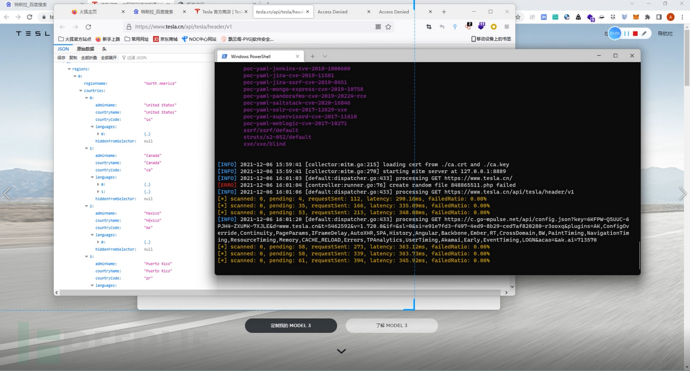

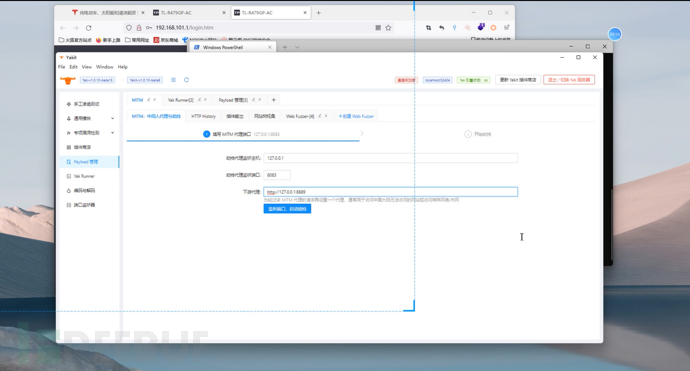

进行流量转发(yakit)

可以看到在使用上,Yakit和Burp的差异不大,为了让用户能快速适应Yakit,在保留了Burp的常用操作基础上,对页面进行了人性化的优化,使交互更简洁流畅。从调试的结果来看,Yakit和Burp的结果是一致的,爆破和流量转发场景下,Yakit与Burp的功能性趋于一致。

MITM功能介绍

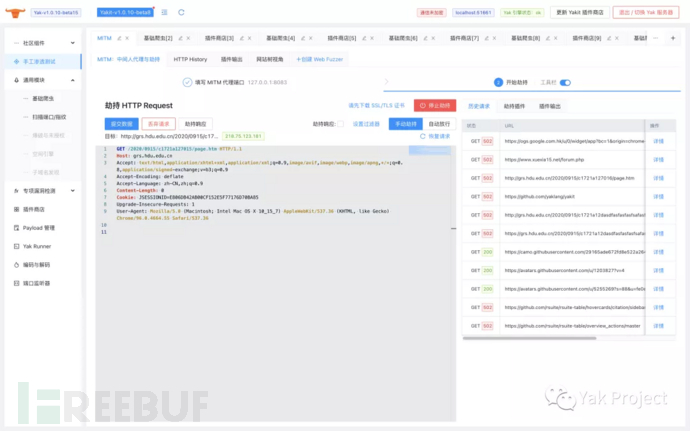

MITM

这个页面简单来说可以查看并编辑劫持数据包、查看最近历史请求数据,也可使用插件对数据包进行分析,目前插件仍在不断地完善中~如对插件有其他个性化的要求,可在“插件商店”对插件的源码进行修改,或自主添加新插件。

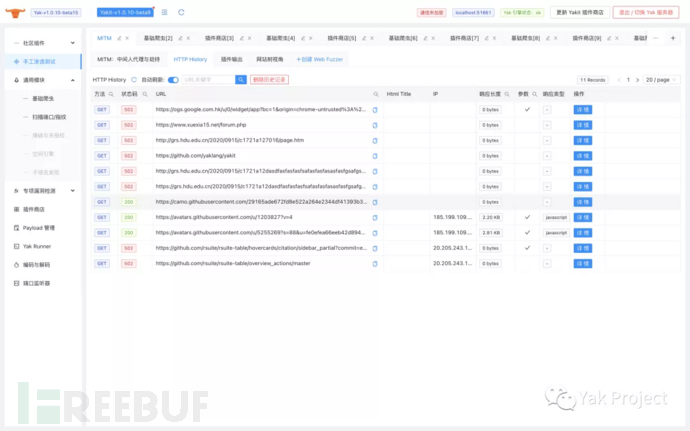

Http history

查看历史的请求响应数据包并对数据包进行编解码操作,了解请求的详细信息,如需对数据包进行编辑调试,可发送到web fuzzer进行操作。

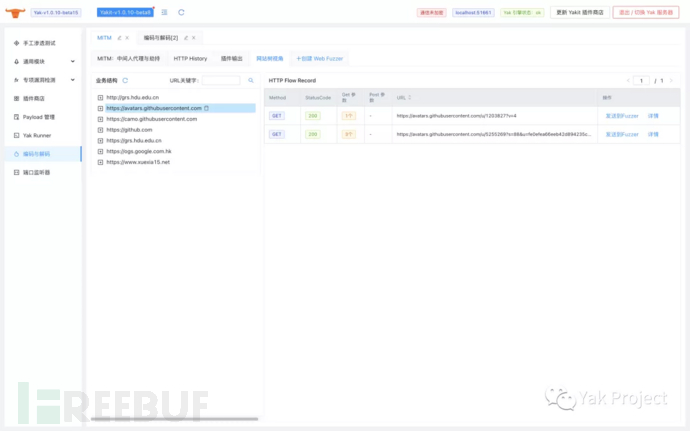

网站树视角

将历史请求以树结构的形式进行展示,选中域名,可查看该域名对应的数据信息与详情。

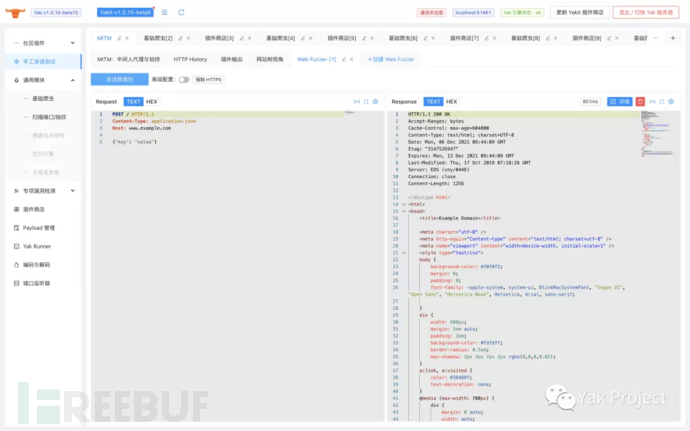

Web fuzzer

与Burp的repeater类似,可调试数据包进行漏洞检查。但Yakit提供yak.fuzz语法,在webfuzzer中使用来更灵活地调试数据,比如一次可发送多个请求包进行参数调试。

MITM持续升级

1、丰富MITM插件,涵盖指纹检测、参数爆破等场景

2、支持comparer对数据进行可视化差异对比

3、GUI的持续优化

E N D

Yakit下载地址:https://github.com/yaklang/yakit

项目公众号:Yak Project

欢迎大家进交流群沟通~进群添加微信:Juzi19880818

期待收到大家在github issue / 微信公众号 / 微信用户群等渠道留下你的意见反馈或好评~~