在朋友圈看到华住的一位同行做了再华住工作2年的总结,自己刚好转到甲方工作满3年了,也顺便总结/分享一下自己的感受吧。

三年,说长也长,说短也短,之前在A三年,从公司的民房十几人,到走的时候,几百人,创业不易,一路说不出的艰辛,也算见证了一家创业公司的发展,并且听说现在发展的也不错,可能快上市了。

后来跳到了一家甲方,简称B公司,到现在,又干了三年,但是和在A公司不一样,身在甲方,不仅仅是研究安全漏洞了,更注重的是保护企业的安全,推动安全建设。

刚才的时候,公司500多人,到现在快到1800人。到公司的上市,也是人生比较难得的职业成长机会。有的时候我常常说,我可能就是比别人幸运很多。

今天也算给自己的三年做个总结吧;

最初不太适应,新的环境,新的人群,好像没有创业公司大家那么热情,大家都在忙着自己手工的工作,了解公司的架构,了解公司的安全业务情况。但是和刚工作的时候一样,充满热情,激情无限。

记得刚来的时候,就是对目前现有的环境进行渗透测试,对于在乙方,并且“身经百战”的人来说,是比较熟悉的工作,最后也顺利拿到服务器权限,并且推进修复。后来开始转变成业务环境上的一颗钉,对业务上线进行系统安全测试。

在测试期间,认识了不少集团的员工,对发现的漏洞沟通修复,期间也发现了不少的安全漏洞。后来对内外的安全测试。渗透、安全测试还算自己比较擅长的,相比较在创业公司,我反倒觉得目前的工作算比较“清闲”。

后来在安全测试、渗透之余,也开始学习了甲方的安全建设,根据之前所了解的、所看的进行SDL实践。

- 安全测试,在内部的统一流程中,充当其中的节点,对发布的业务统一安全测试,必须修复安全漏洞之后,才能上线

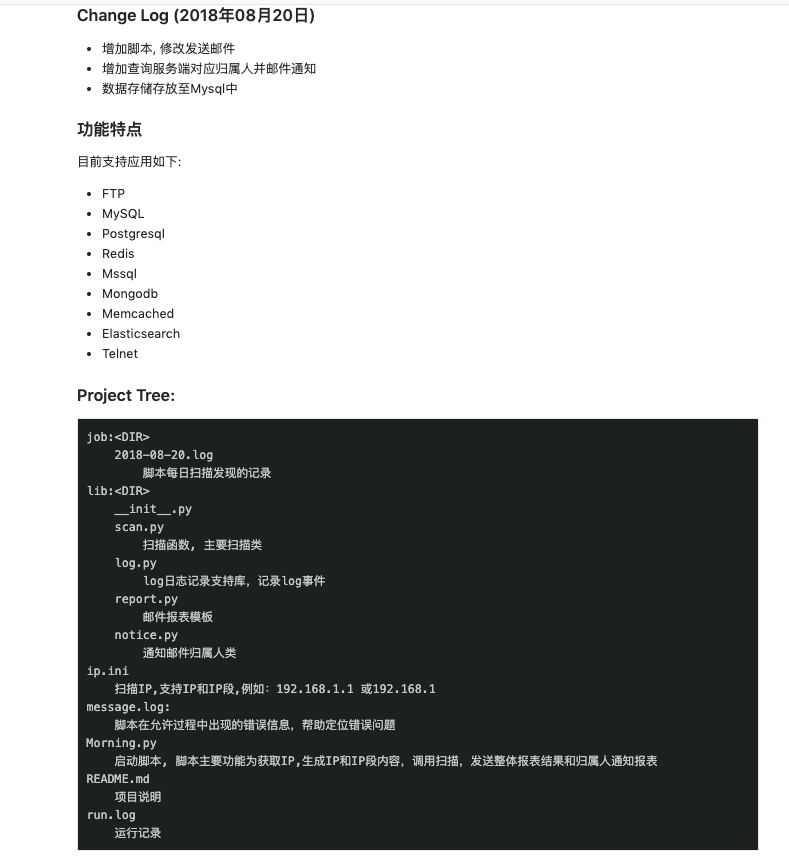

- 渗透测试,对内、外全部定期进行安全测试,梳理当前的业务,进行安全测试,后来建立了1.0版本弱口令扫描,无界面,只有一个漏洞扫描的结果,针对漏洞扫描结果发给对应的人去修复,其中很多研发甚至没有服务器权限。

或者服务器采用集群部署。

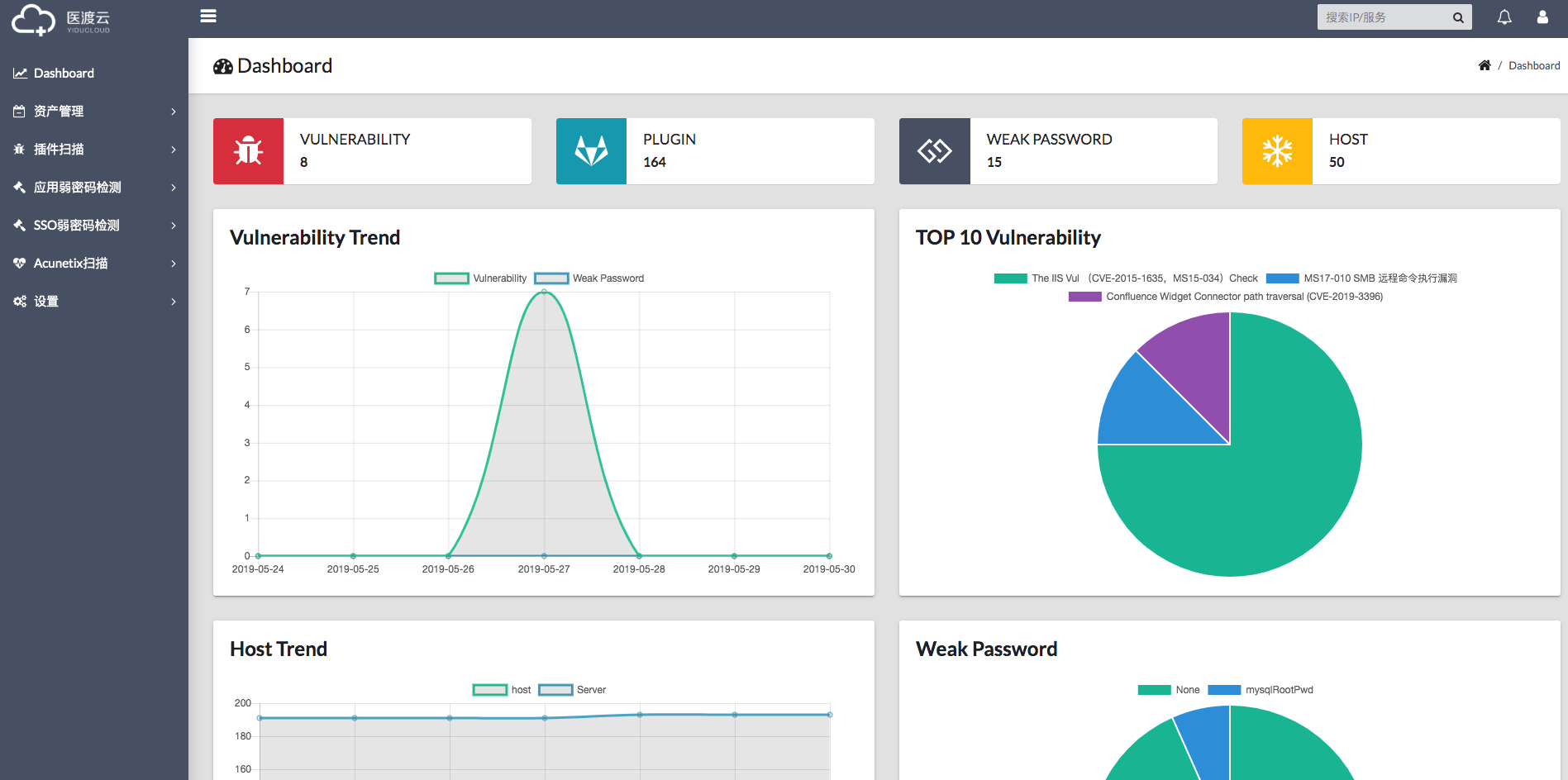

2.0(已下线)的时候使用了github开源的项目,进行二次开发,支持了基本的WEB扫描、插件化扫描、服务端口的弱口令扫描、业务统一的SSO账号扫描,支持漏扫模式,漏扫报告、定期巡检。

2.0的漏扫,系统开发完成,但是在扫描速率上、准确率误报率、安全运营上都没有做优化,采用的flask+mongo,所以内存吃的也比较厉害,部分表没做索引,导致打开比较慢,服务之类的HIDS已经能够更全的扫描,功能上相对臃肿

漏扫插件化虽然有但是都是各种CMS插件漏洞扫描,但是不是项目,漏扫落地实践,扫描自己公司开发的业务,相对较差。

3.0 因疫情原因,大家都采用远程办公,公司的业务也开始多了起来,人力有限,安全运营也没有足够的人力去运营维护,重复造轮子也可以,但是需要再进行重新开发。自研坑也比较多,最终觉得采购商业的,测了几家,定了xray。

采购主要是xray有社区,漏扫的细节上做的相对其他商业,不仅仅是“版本匹配”,支持被动式扫描。同时开发了chrome插件助手,提供给QA,间接的完成了安全工作

4.0,基于商业漏扫的基础上,不需要研发安装插件,开发了“安全能力开放平台”,nginx 基于域名进行流量进行MQ,存储,work模块消费,proxy代理xray。员工可以自主在正常开发、测试的时候,我们就可以直接对访问的流量进行安全扫描。(进行中)

- SOC建设,来的时候,内网的资产比较混乱,内网、外网有多少的域名,内部都不太清楚、如果要查,需要到nginx服务器去查等等。简单的规划了SOC,就开始干了起来,架构也比较简单,django+mysql+erlang+MQ+JS。

SOC目前有点类似home导航了,因为安全设备集成可能需要大量的开发时间,而且后期想把SOC开发比较大的项目接入,做到真正的“统一管理”。

目前SOC主要有如下模块:

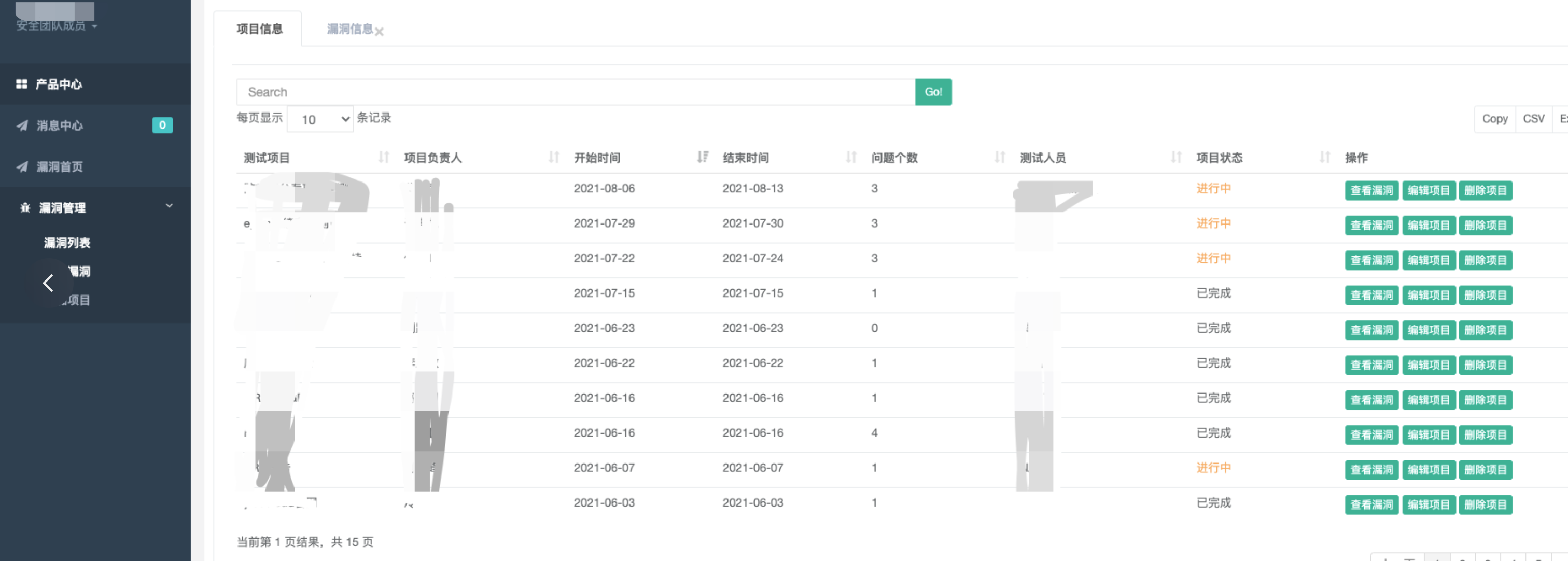

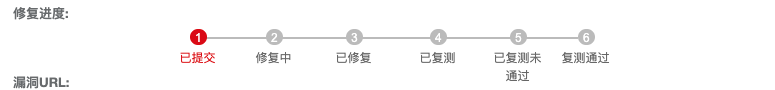

安全测试管理系统:主要用于对发现的漏洞,进行工单化处理,同时也能够对业务的漏洞进行一个闭环管理,可以查看各个漏洞的修复状态,对于刚加入安全团队的同学来说,能够快速的了解内部的业务安全状态

开发者可根据独立的页面进行更新修复状态:

同时也会对邮件进行推送通知:

【版权所有@Sevck 博客地址http://www.cnblogs.com/sevck】 可以转载,注明出处.

如有侵权请联系:admin#unsafe.sh