阅读: 3

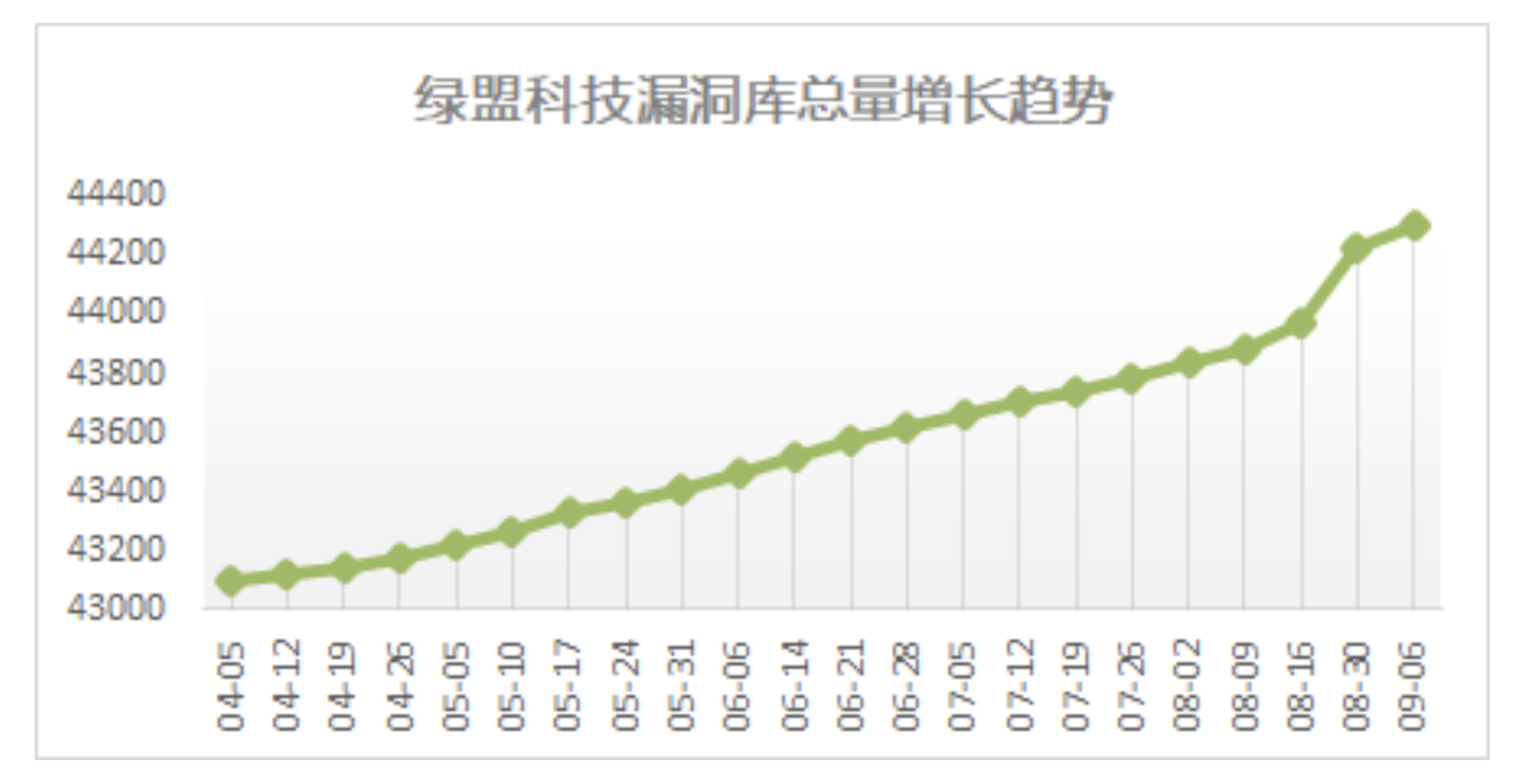

截止到2019年9月6日,绿盟科技漏洞库已收录总条目达到44305条。本周新增漏洞记录76条,其中高危漏洞数量12条,中危漏洞数量53条,低危漏洞数量11条。

Firefox浏览器69.0以下的版本中,当浏览器被其他应用调用时(例如:点击邮件、社交软件中包含的网页链接,启动火狐并打开网页),与日志相关的命令行参数没有被正常过滤,攻击者可能会利用该漏洞将日志文件写入到任意位置。

焦点漏洞

- Mozilla Firefox 任意代码执行漏洞

- CVE ID

- CVE-2019-11751

- NSFOCUS ID

- 44288

- 受影响版本

- Mozilla Firefox < 69

- 漏洞点评

- Firefox,中文也通称火狐,是一个自由及开源的网页浏览器,由Mozilla基金会及其子公司Mozilla公司开发。Firefox浏览器69.0以下的版本中,当浏览器被其他应用调用时(例如:点击邮件、社交软件中包含的网页链接,启动火狐并打开网页),与日志相关的命令行参数没有被正常过滤,攻击者可能会利用该漏洞将日志文件写入到任意位置。一旦攻击者使用恶意代码充当日志文件,将该代码写入到Windows系统下的“启动”文件夹下,该恶意代码便会在电脑开机时自动运行,产生严重风险。目前厂商已经提供了补丁程序,请到厂商的相关页面以获取最新版本。

- CVE ID

(数据来源:绿盟威胁情报中心)

一. 互联网安全威胁态势

1.1 CVE统计

最近一周CVE公告总数与前期相比有明显下降。

1.2 威胁信息回顾

- 标题:微软远程桌面服务远程代码执行漏洞(CVE-2019-0708)再次威胁预警

- 时间:2019-09-07

- 简介:微软在5月月度更新中曾修复一个存在于远程桌面服务中的高危远程代码执行漏洞(CVE-2019-0708),该漏洞可以被蠕虫类攻击利用。 在对该漏洞的持续关注中发现,当地时间9月6日, Metasploit团队发布了针对此漏洞的Metasploit模块。据外媒报道,当前该模块需要在用户交互的情况下才能成功执行。Metasploit模块使用者必须向其提供一个参数,其中包含目标系统的信息。这意味着该漏洞利用不能以蠕虫方式进行传播,但可用于针对性的攻击。

- 链接:http://blog.nsfocus.net/cve-2019-0708-2/

- 标题:在Google Play商店的24个应用中发现了Joker间谍软件

- 时间:2019-09-08

- 简介:谷歌已经从Google Play商店中删除了带有间谍软件Joker的应用程序,间谍软件能够窃取SMS消息,联系人列表和设备信息,同时为受害者签署高级服务订阅。间谍软件感染了37个国家的用户,包括澳大利亚、奥地利、比利时、巴西、中国、塞浦路斯、埃及、法国、德国等。

- 链接:https://securityaffairs.co/wordpress/90937/malware/joker-spyware-play-store.html

- 标题:GootKit恶意软件通过设置路径排除来绕过Windows Defender

- 时间:2019-09-06

- 简介:随着Windows Defender的成熟并紧密集成到Windows 10中,恶意软件编写者正在创建逃避其检测的技术。GootKit银行木马就是这种情况,它使用UAC绕过和WMIC命令来排除Windows Defender Antivirus扫描的恶意软件可执行文件。GootKit是一种银行木马,试图通过视频捕获窃取受感染用户的在线银行凭据,并在攻击者的控制下重定向到虚假的银行网站。这种感染的一个有趣的方面是它是一个打包成可执行文件的Node JS应用程序。

- 链接:https://www.bleepingcomputer.com/news/security/gootkit-malware-bypasses-windows-defender-by-setting-path-exclusions/

- 标题:成千上万的服务器感染了Lilocked勒索软件

- 时间:2019-09-07

- 简介:自今年7月中旬以来,Lilocked勒索软件已经感染了数千个基于Linux的Web服务器,该勒索软件正在积极瞄准服务器并加密存储在其上的数据。

- 链接:https://securityaffairs.co/wordpress/90903/malware/lilocked-ransomware-linux-server.html

- 标题:fastjson远程拒绝服务漏洞

- 时间:2019-09-05

- 简介:近日, fastjson多个版本出现远程拒绝服务漏洞,攻击者在请求中构造恶意json字符串,由于fastjson处理逻辑存在缺陷,会造成服务器内存和CPU资源耗尽而导致拒绝服务攻击。fastjson是阿里巴巴的开源JSON解析库,它可以解析JSON格式的字符串,支持将Java Bean序列化为JSON字符串,也可以从JSON字符串反序列化到JavaBean,由于具有执行效率高的特点,应用范围广泛。请相关用户尽快升级至修复版本,以确保对此漏洞的防护。

- 链接:http://blog.nsfocus.net/

- 标题:恶意软件Glupteba使用比特币区块链更新C2域

- 时间:2019-09-04

- 简介:最近发现了恶意软件Glupteba的恶意广告攻击。这是一种较旧的恶意软件,之前已连接到名为Operation Windigo的广告系列,并通过漏洞利用工具包分发给Windows用户。Glupteba背后的参与者的活动各不相同:他们被怀疑在地下提供代理服务,并被确定为使用EternalBlue漏洞进入本地网络并运行Monero(XMR)加密货币矿工。

- 链接:https://blog.trendmicro.com/trendlabs-security-intelligence/glupteba-campaign-hits-network-routers-and-updates-cc-servers-with-data-from-bitcoin-transactions/

- 标题:Confluence本地文件泄露漏洞

- 时间:2019-09-03

- 简介:近日,Confluence官方发布了安全通告,修复了存在于 Confluence 中的一处本地文件泄露漏洞(CVE-2019-3394)。该漏洞存在于Confluence Server和Data Center的页面导出至Word文档功能中。具有创建页面(Add Page)权限的攻击者,可利用该漏洞读取Confluence服务器中<安装目录>/confluence/WEB-INF/目录下包含的任意文件。根据服务器中实际存储的文件内容,该漏洞可能导致信息泄露、。

- 链接:http://blog.nsfocus.net/cve-2019-3394/

- 标题:FunkyBot针对日本的新Android恶意软件系列

- 时间:2019-09-06

- 简介:近期发现一种新的Android恶意软件系列FunkyBot,可替代FakeSpy恶意软件系列,主要针对日本用户。

- 链接:https://www.fortinet.com/blog/threat-research/funkybot-malware-targets-japan.html

- 标题:超过六十万GPS跟踪器在线曝光儿童位置数据

- 时间:2019-09-06

- 简介:Avast的研究人员发现至少有600,000个GPS跟踪器在线暴露,默认密码为“123456”。这些设备由同一中国供应商制造,使用相同的密码给用户带来了严重的风险。攻击者可以监视用户,听取GPS跟踪器周围环境中的对话,获取和欺骗跟踪器的位置,向任意号码发送SMS消息以获取设备的电话号码并使用SMS作为攻击媒介,更换设备的固件。

- 链接:https://thehackernews.com/2019/09/gps-tracking-device-for-kids.html

- 标题:BEC诈骗造成丰田子公司损失超过3700万美元

- 时间:2019-09-06

- 简介:丰田集团的汽车零部件制造商丰田纺织公司今天宣布,其一家欧洲子公司在遭受商业电子邮件泄密(BEC)攻击后损失了超过3700万美元。

- 链接:https://securityaffairs.co/wordpress/90955/cyber-crime/toyota-boshoku-corporation-bec.html

(数据来源:绿盟科技 威胁情报中心 收集整理)

二. 漏洞研究

2.1 漏洞库统计

截止到2019年9月6日,绿盟科技漏洞库已收录总条目达到44305条。本周新增漏洞记录76条,其中高危漏洞数量12条,中危漏洞数量53条,低危漏洞数量11条。

- Citrix StoreFront Server XML外部实体处理漏洞 (CVE-2019-13608)

- 危险等级:低

- cve编号:CVE-2019-13608

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8689)

- 危险等级:中

- cve编号:CVE-2019-8689

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8690)

- 危险等级:中

- cve编号:CVE-2019-8690

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8688)

- 危险等级:中

- cve编号:CVE-2019-8688

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8687)

- 危险等级:中

- cve编号:CVE-2019-8687

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8686)

- 危险等级:中

- cve编号:CVE-2019-8686

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8683)

- 危险等级:中

- cve编号:CVE-2019-8683

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8684)

- 危险等级:中

- cve编号:CVE-2019-8684

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8681)

- 危险等级:中

- cve编号:CVE-2019-8681

- Prophecy International Snare Central SQL注入漏洞 (CVE-2019-11363)

- 危险等级:中

- cve编号:CVE-2019-11363

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8680)

- 危险等级:中

- cve编号:CVE-2019-8680

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8678)

- 危险等级:中

- cve编号:CVE-2019-8678

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8679)

- 危险等级:中

- cve编号:CVE-2019-8679

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8676)

- 危险等级:中

- cve编号:CVE-2019-8676

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8677)

- 危险等级:中

- cve编号:CVE-2019-8677

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8669)

- 危险等级:中

- cve编号:CVE-2019-8669

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8671)

- 危险等级:中

- cve编号:CVE-2019-8671

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8672)

- 危险等级:中

- cve编号:CVE-2019-8672

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8673)

- 危险等级:中

- cve编号:CVE-2019-8673

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8644)

- 危险等级:中

- cve编号:CVE-2019-8644

- WebKitGTK/WPE WebKit通用跨站脚本漏洞 (CVE-2019-8649)

- 危险等级:中

- cve编号:CVE-2019-8649

- WebKitGTK/WPE WebKit通用跨站脚本漏洞 (CVE-2019-8658)

- 危险等级:中

- cve编号:CVE-2019-8658

- WebKitGTK/WPE WebKit任意代码执行漏洞 (CVE-2019-8666)

- 危险等级:中

- cve编号:CVE-2019-8666

- Prophecy International Snare Central 命令注入漏洞 (CVE-2019-11364)

- 危险等级:中

- cve编号:CVE-2019-11364

- Qemu qemu-bridge-helper.c ACL绕过漏洞 (CVE-2019-13164)

- 危险等级:高

- BID:109054

- cve编号:CVE-2019-13164

- Check Point Endpoint Security Initial Client for Windows 安全漏洞 (CVE-2019-8461)

- 危险等级:低

- cve编号:CVE-2019-8461

- CommScope ARRIS TR4400身份验证绕过漏洞 (CVE-2019-15806)

- 危险等级:中

- cve编号:CVE-2019-15806

- CommScope ARRIS TR4400身份验证绕过漏洞 (CVE-2019-15805)

- 危险等级:中

- cve编号:CVE-2019-15805

- GitLab Markdown跨站脚本漏洞 (CVE-2019-15739)

- 危险等级:低

- cve编号:CVE-2019-15739

- GitLab Logrotate权限提升漏洞 (CVE-2019-15741)

- 危险等级:中

- cve编号:CVE-2019-15741

- GitLab EXIF信息泄露漏洞 (CVE-2019-15740)

- 危险等级:中

- cve编号:CVE-2019-15740

- GitLab 信息泄露漏洞 (CVE-2019-15733)

- 危险等级:低

- cve编号:CVE-2019-15733

- GitLab 合并请求ID信息泄露漏洞 (CVE-2019-15738)

- 危险等级:低

- cve编号:CVE-2019-15738

- GitLab 弱身份验证漏洞 (CVE-2019-15737)

- 危险等级:低

- cve编号:CVE-2019-15737

- GitLab 拒绝服务漏洞 (CVE-2019-15736)

- 危险等级:低

- cve编号:CVE-2019-15736

- GitLab 信息泄露漏洞 (CVE-2019-15734)

- 危险等级:低

- cve编号:CVE-2019-15734

- IBM Business Automation Workflow/Business Process Manager跨站脚本漏洞 (CVE-2019-4149)

- 危险等级:中

- cve编号:CVE-2019-4149

- PHP exif_process_user_comment()缓冲区溢出漏洞 (CVE-2019-11042)

- 危险等级:中

- cve编号:CVE-2019-11042

- PHP exif_scan_thumbnail()缓冲区溢出漏洞 (CVE-2019-11041)

- 危险等级:中

- cve编号:CVE-2019-11041

- Confluence Server/Confluence Data Center本地文件泄露漏洞 (CVE-2019-3394)

- 危险等级:高

- cve编号:CVE-2019-3394

- Atlassian Confluence Questions跨站请求伪造漏洞 (CVE-2019-13394)

- 危险等级:中

- BID:105284

- cve编号:CVE-2019-13394

- Linux kernel drivers/media/usb/siano/smsusb.c拒绝服务漏洞 (CVE-2019-15218)

- 危险等级:中

- cve编号:CVE-2019-15218

- Linux kernel drivers/usb/misc/yurex.c拒绝服务漏洞 (CVE-2019-15216)

- 危险等级:中

- cve编号:CVE-2019-15216

- Linux kernel atalk_proc_exit释放后重利用漏洞 (CVE-2019-15292)

- 危险等级:中

- cve编号:CVE-2019-15292

- Linux kernel sound/usb/line6/pcm.c拒绝服务漏洞 (CVE-2019-15221)

- 危险等级:中

- cve编号:CVE-2019-15221

- Linux kernel drivers/net/wireless/intersil/p54/p54usb.c拒绝服务漏洞 (CVE-2019-15220)

- 危险等级:中

- cve编号:CVE-2019-15220

- Linux kernel drivers/media/usb/cpia2/cpia2_usb.c拒绝服务漏洞 (CVE-2019-15215)

- 危险等级:中

- cve编号:CVE-2019-15215

- Linux kernel drivers/input/tablet/gtco.c拒绝服务漏洞 (CVE-2019-13631)

- 危险等级:中

- BID:109291

- cve编号:CVE-2019-13631

- Linux kernel LSI Logic MegaRAID拒绝服务漏洞 (CVE-2019-11810)

- 危险等级:低

- BID:108286

- cve编号:CVE-2019-11810

- Linux kernel sigreturn()拒绝服务漏洞 (CVE-2019-13648)

- 危险等级:中

- cve编号:CVE-2019-13648

- Linux kernel floppy.c拒绝服务漏洞 (CVE-2019-14283)

- 危险等级:中

- cve编号:CVE-2019-14283

- Linux kernel DesignWare USB3 DRD控制器拒绝服务漏洞 (CVE-2019-14763)

- 危险等级:低

- cve编号:CVE-2019-14763

- Linux kernel floppy.c拒绝服务漏洞 (CVE-2019-14284)

- 危险等级:中

- cve编号:CVE-2019-14284

- Linux kernel drivers/scsi/qedi/qedi_dbg.c信息泄露漏洞 (CVE-2019-15090)

- 危险等级:中

- cve编号:CVE-2019-15090

- Linux kernel drivers/media/v4l2-core/v4l2-dev.c释放后重利用漏洞 (CVE-2019-15211)

- 危险等级:中

- cve编号:CVE-2019-15211

- Linux kernel 释放后重利用漏洞 (CVE-2019-15214)

- 危险等级:中

- cve编号:CVE-2019-15214

- Linux kernel drivers/usb/misc/rio500.c拒绝服务漏洞 (CVE-2019-15212)

- 危险等级:中

- cve编号:CVE-2019-15212

- Mozilla Firefox 释放后重利用漏洞 (CVE-2019-11746)

- 危险等级:中

- cve编号:CVE-2019-11746

- Mozilla Firefox 任意代码执行漏洞 (CVE-2019-11751)

- 危险等级:高

- cve编号:CVE-2019-11751

- Mozilla Firefox Maintenance Service文件篡改及权限提升漏洞 (CVE-2019-11736)

- 危险等级:高

- cve编号:CVE-2019-11736

- Mozilla Firefox Maintenance Service权限提升漏洞 (CVE-2019-11753)

- 危险等级:高

- cve编号:CVE-2019-11753

- Mozilla Firefox 释放后重利用漏洞 (CVE-2019-11752)

- 危险等级:高

- cve编号:CVE-2019-11752

- Mozilla Firefox 跨站脚本漏洞 (CVE-2019-11744)

- 危险等级:高

- cve编号:CVE-2019-11744

- Mozilla Firefox 同源策略违背漏洞 (CVE-2019-11742)

- 危险等级:高

- cve编号:CVE-2019-11742

- Mozilla Firefox 沙盒逃逸漏洞 (CVE-2019-9812)

- 危险等级:高

- cve编号:CVE-2019-9812

- Mozilla Firefox 通用跨站脚本攻击漏洞 (CVE-2019-11741)

- 危险等级:高

- cve编号:CVE-2019-11741

- FreeType 缓冲区越界读漏洞 (CVE-2015-9383)

- 危险等级:中

- cve编号:CVE-2015-9383

- FreeType 缓冲区越界读漏洞 (CVE-2015-9381)

- 危险等级:中

- cve编号:CVE-2015-9381

- FreeType 缓冲区越界读漏洞 (CVE-2015-9382)

- 危险等级:中

- cve编号:CVE-2015-9382

- Cisco Content Security Management Appliance信息泄露漏洞 (CVE-2019-12635)

- 危险等级:低

- cve编号:CVE-2019-12635

- Cisco Finesse服务器端请求伪造漏洞 (CVE-2019-12632)

- 危险等级:中

- cve编号:CVE-2019-12632

- Cisco Identity Services Engine跨站脚本执行漏洞 (CVE-2019-12644)

- 危险等级:中

- cve编号:CVE-2019-12644

- Cisco Industrial Network Director配置数据信息泄露漏洞 (CVE-2019-1976)

- 危险等级:高

- cve编号:CVE-2019-1976

- Cisco Unified Contact Center Express服务器端请求伪造漏洞(CVE-2019-12633)

- 危险等级:中

- cve编号:CVE-2019-12633

- Cisco Webex Teams 日志功能命令执行漏洞(CVE-2019-1939)

- 危险等级:高

- cve编号:CVE-2019-1939

- libpng png_image_free释放后重利用漏洞(CVE-2019-7317)

- 危险等级:中

- BID:108098

- cve编号:CVE-2019-7317

(数据来源:绿盟威胁情报中心)