2022.02.03~02.10

攻击团伙情报

Shuckworm组织持续针对乌克兰实体发起攻击

Charming Kitten武器库更新,新增PowerShell后门

双尾蝎组织新活动使用政治主题诱饵针对巴勒斯坦实体和活动家

Gamaredon APT组织积极瞄准乌克兰进行攻击

ACTINIUM组织针对乌克兰攻击活动分析

Molerats使用新恶意软件针对中东政府、外交以及航空实体

Kimsuky利用Gold Dragon后门攻击韩国组织

透明部落与南亚其他APT组织的宏代码相似性分析

攻击行动或事件情报

Operation EmailThief:攻击者利用Zimbra零日XSS漏洞窃取电子邮件

Roaming Mantis恶意活动攻击欧洲用户

恶意代码情报

Mac木马的进化:UpdateAgent恶意软件分析

Koxic勒索软件深度分析

TargetCompany勒索软件深入分析

漏洞情报

微软补丁通告:2022年2月版

攻击团伙情报

01

Shuckworm组织持续针对乌克兰实体发起攻击

披露时间:2022年01月31日

情报来源:https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/shuckworm-gamaredon-espionage-ukraine

相关信息:

Shuckworm(又名Gamaredon,Armageddon)组织至少自2013年开始活跃,其主要针对乌克兰实体进行网络攻击活动。其主要攻击手法包括,使用网络钓鱼邮件向用户分发免费可用的远程访问工具,包括远程操纵器系统(RMS)和UltraVNC,或名为Pterodo/Pteranodon的定制恶意软件。乌克兰安全局(SSU)最近发布的一份报告指出,Shuckworm的攻击最近变得越来越复杂,攻击者现在使用远程工具来窃取凭据并在受害者网络上横向移动。

大多数URL C&C IP属于SSU报告中列出的托管服务提供商的短名单,即AS9123 TimeWeb Ltd.(俄罗斯)

大多数发现的可疑C&C URL是基于IP的URL,并使用唯一的URI结构:

http + IP + /

http + IP + /

大多数可疑的恶意文件都可以在一个简短的目录列表中找到:

csidl_profile\links

csidl_profile\searches

CSIDL_PROFILE\appdata\local\temp\

CSIDL_PROFILE\

几乎所有可疑的恶意文件都由以字母“d”开头的单词组成,少数由两个单词组成,中间用“-”隔开(第一个单词也以“d”开头)

deceive.exe

deceived.exe

deception.exe

deceptive.exe

decide.exe

decided.exe

decipher.exe

decisive.exe

deep-sunken.exe

deep-vaulted.exe

检测到的命令行很简单,只包含二进制路径+名称

自2014年以来,Shuckworm组织对1500多个乌克兰政府系统进行了5000多次攻击。正如Symantec最近对乌克兰多家组织的Shuckworm攻击未遂调查所证明的那样,这一活动几乎没有减弱的迹象。

02

双尾蝎组织新活动使用政治主题诱饵针对巴勒斯坦实体和活动家

披露时间:2022年02月02日

情报来源:https://blog.talosintelligence.com/2022/02/arid-viper-targets-palestine.html

相关信息:

Arid Viper(双尾蝎)组织于2015年被首次披露,主要针对巴勒斯坦地区进行间谍及信息盗窃活动。Arid Viper组织并不以快速演变的TTP出名,该组织以桌面及移动平台为目标,衍生了其主要恶意软件Micropsia的Delphi、Python和Android版本。

Cisco Talos发现了自2017年以来使用Delphi恶意软件的持续活动的新浪潮,并确认其背后的攻击组织为Arid Viper。该组织在2021年10月左右开始的活动中使用了Micropsia植入物。活动使用政治主题的文件名和诱饵文件(土耳其国营通讯社Anadolu和巴勒斯坦MA'AN发展中心发布的内容)针对巴勒斯坦实体和活动家。最新迭代的植入物包含多种RAT和信息收集功能。

03

Charming Kitten武器库更新,新增PowerShell后门

披露时间:2022年02月01日

情报来源:https://www.cybereason.com/blog/powerless-trojan-iranian-apt-phosphorus-adds-new-powershell-backdoor-for-espionage

相关信息:

近期,研究人员观察到Phosphorus(又名Charming Kitten,APT35)APT组织的活动有所上升,此组织之前在2020年底攻击了美国和以色列的医学研究组织,并在2019年时针对美国、法国和中东地区的学术研究人员发起过攻击。

研究人员发现了一个与Phosphorus组织有关的新型PowerShell后门,并将其称为PowerLess后门。它支持下载额外的有效载荷,如一个键盘记录器和一个信息窃取器。PowerShell代码在.NET应用程序的上下文中运行,因此没有启动 "powershell.exe",这使得它能够逃避安全产品的检测。另外,在此次活动中此组织为了使恶意软件更具隐蔽性和有效性,将恶意软件模块化,多个阶段解密和部署额外的有效载荷。

04

Gamaredon组织积极瞄准乌克兰进行攻击

披露时间:2022年02月03日

情报来源:https://unit42.paloaltonetworks.com/gamaredon-primitive-bear-ukraine-update-2021/

相关信息:

2022年1月14日,破坏性恶意软件(WhisperGate)被发现驻留在乌克兰政府的计算机内,同时October CMS中的一个漏洞被利用来破坏多个乌克兰政府网站,虽然这些事件仍在调查中,与Gamaredon没有已知的联系,但是作为针对乌克兰的最活跃的现有高级持续威胁之一,研究人员认为随着冲突的发展,未来几周将会有更多的恶意网络活动。

Unit 42研究人员在监测过程中绘制了三个大型基础设施集群,用于支持不同的网络钓鱼和恶意软件目的,包括Gamaredon下载器基础设施、文件窃取器基础设施以及自定义远程管理工具Pteranodon的C2基础架构。这些集群链接到700多个恶意域、215个IP地址和100多个恶意软件样本。通过监控这些集群,研究人员观察到2022年1月19日企图入侵乌克兰的一个西方政府实体。以及潜在的恶意软件测试活动和涉及开源虚拟网络计算(VNC)软件的历史技术的重用。

05

ACTINIUM组织针对乌克兰攻击活动分析

披露时间:2022年02月04日

情报来源:https://www.microsoft.com/security/blog/2022/02/04/actinium-targets-ukrainian-organizations/

相关信息:

2月4日,MSTIC共享了名为ACTINIUM的威胁组织的信息,该组织已经运行了近十年,并且一直在寻求访问乌克兰的组织或与乌克兰事务相关的实体。MSTIC之前将ACTINIUM活动跟踪为DEV-0157,该组织也被公开称为Gamaredon。在过去六个月中,MSTIC观察到ACTINIUM针对乌克兰的组织,包括政府、军队、非政府组织(NGO)、司法机构、执法机构和非营利组织,其主要目的是泄露敏感信息、维护访问权限和利用获得的访问权横向进入相关组织。

ACTINIUM最常使用的访问媒介之一是使用远程模板的带有恶意宏附件的鱼叉式网络钓鱼电子邮件。钓鱼附件包含一个第一阶段的有效负载,用于下载和执行进一步的有效负载,包括严重混淆的VBScript、混淆的PowerShell命令、自解压档案、LNK文件或这些的组合。在初始访问之后,MSTIC观察到ACTINIUM部署了诸Pterod之类的工具来获得对目标网络的交互式访问。UltraVNC的部署,以实现与目标的更具交互性的连接。UltraVNC是一个合法且功能齐全的开源远程桌面应用程序,它允许ACTINIUM轻松与目标主机交互,而无需依赖可能被安全产品检测和删除的自定义恶意二进制文件。

06

Molerats使用新恶意软件针对中东政府、外交以及航空实体

披露时间:2022年02月08日

情报来源:https://www.proofpoint.com/us/blog/threat-insight/ugg-boots-4-sale-tale-palestinian-aligned-espionage

相关信息:

2021年底,Proofpoint研究人员发现了一起攻击活动,目标是中东的政府、外交机构以及国有航空公司。研究人员将这些活动归于TA402,一个通常被追踪为Molerats的威胁组织。TA402在此次攻击活动中使用了新的恶意软件NimbleMamba,该恶意软件疑似为该组织之前使用的LastConn植入物的替代品,此次活动具有复杂的攻击链,攻击者利用了地理围栏和URL重定向到合法站点,来绕过安全检测。

07

Kimsuky利用Gold Dragon后门攻击韩国组织

披露时间:2022年02月08日

情报来源:https://asec.ahnlab.com/en/31089/

相关信息:

近日,ASEC公开了APT组织Kimsuky近期活动的细节。Kimsuky是东亚地区的黑客组织,也称为TA406,自2017年以来一直参与网络间谍活动。此次活动开始于2022年1月24日,目前仍在进行中。Kimsuky使用xRAT(基于Quasar RAT的开源RAT)和Gold Dragon的新变体对韩国的组织进行有针对性的攻击。此外,研究人员称邮件附件仍是Kimsuky分发恶意软件的主要渠道,因此建议用户不要打开未知来源的邮件。

08

透明部落与南亚其他APT组织的宏代码相似性分析

披露时间:2022年02月09日

情报来源:https://blog.talosintelligence.com/2022/02/whats-with-shared-vba-code.html

相关信息:

2021年6月,在跟踪Transparent Tribe活动中,Talos研究人员发现了一种未知的RAT,并根据PDB将其命名为“SDuser”样本。很快,研究人员发现SDuser样本包含的VBA代码与Transparent Tribe VBA代码存在相似之处,但与Donot VBA代码之间的相似性也较强。但多种机器算法(NCD、Jaccard、Winnowing、Difflib)结果表明,SDuser与Transparent Tribe代码存在明显重叠;Donot与Hangover代码存在明显重叠;SDuser与Hangover代码重叠较少。通过客观的代码相似性检测方法确认了人眼容易看到的代码重用。

两个不同的威胁组织可能在他们的攻击中使用相同来源的代码,这意味着他们的攻击会显示出相似性,尽管是由不同的团体进行的。假旗行动在战争中很常见,即一方模仿对手的TTP,以虚假地归因于他们的活动,提高行动的成功率。这在网络威胁参与者中也很常见,例如Olympic Destroyer等,而且未来可能会继续下去。

攻击行动或事件情报

01

Operation EmailThief:攻击者利用Zimbra零日XSS漏洞窃取电子邮件

披露时间:2022年02月03日

情报来源:https://www.volexity.com/blog/2022/02/03/operation-emailthief-active-exploitation-of-zero-day-xss-vulnerability-in-zimbra/

相关信息:

近日,研究人员发现有攻击者试图利用Zimbra电子邮件平台中的零日跨站脚本(XSS)漏洞。Zimbra是一个开源的电子邮件平台,通常被企业用作微软Exchange的替代品。研究人员将此次活动背后的组织称为"TEMP_Heretic",并将此次活动命名为EmailThief。

此次活动由两个明确的部分组成。第一个部分的任务是侦察,以找到可能打开钓鱼电子邮件的人。攻击者使用这种方法以剔除无效的和无反应的接收者。侦察邮件正文中包含嵌入式远程图像,不包含任何恶意链接。图像的URL对每个人都是独一无二的,使攻击者能够确定电子邮件地址的有效性,并确定哪些账户更有可能打开钓鱼邮件信息。第二部分只发送给在第一部分中被认为有可能打开此类邮件的收件人。这部分活动分四波进行,分别在2021年12月16日、23日、24日和27日发出。

这些鱼叉式钓鱼活动基本上是通用的,而且大多以假期活动为主题,声称来自各航空公司或亚马逊。攻击者将链接嵌入到其控制的基础设施。受害者点击恶意链接后,攻击者的基础设施将试图重定向到该组织的Zimbra网络邮件主机上的一个页面,此页面利用了一个零日漏洞。此页面允许攻击者在登录Zimbra会话的情况下,将任意的JavaScript加载到页面。

02

Roaming Mantis恶意活动攻击欧洲用户

披露时间:2022年02月07日

情报来源:https://securelist.com/roaming-mantis-reaches-europe/105596/

相关信息:

Roaming Mantis是一种针对Android设备并通过smishing传播移动恶意软件的恶意活动。Kaspersky研究人员观察到Roaming Mantis在2021年的一些新活动,攻击者使用了一种名为Wroba的木马来攻击法国和德国的用户。此次活动通过短信发送伪装成发货信息的恶意链接,将目标重定向到窃取Apple登录凭证的钓鱼页面。

在2020年到2021年期间,RoamingMantis在脚本中使用了各种混淆技术来逃避检测。除了混淆之外,登录页面还会在非目标区域阻止来自源IP地址的连接,并仅显示这些连接的虚假“404”页面。自2019年以来,登录页面中的用户代理检查功能未更改;它通过用户代理评估设备,如果设备基于iOS,则重定向到网络钓鱼页面,或者如果设备基于Android,则传递恶意APK文件。

恶意代码情报

01

Mac木马的进化:UpdateAgent恶意软件分析

披露时间:2022年02月02日

情报来源:https://www.microsoft.com/security/blog/2022/02/02/the-evolution-of-a-mac-trojan-updateagents-progression/

相关信息:

UpdateAgent的独特之处在于其对持久性技术的逐步升级,这一关键特性表明该木马可能会在未来的活动中继续使用更复杂的技术。与在其他平台上发现的许多信息窃取程序一样,该恶意软件试图渗透macOS机器以窃取数据,并且它与其他类型的恶意负载相关联,从而增加了设备上多次感染的机会。

该木马很可能通过路过式下载或广告弹出窗口进行传播,它们冒充视频应用程序和支持代理等合法软件。这种冒充合法软件或将自身与合法软件捆绑在一起的行为增加了用户被诱骗安装恶意软件的可能性。安装后,UpdateAgent开始收集系统信息,然后将这些信息发送到其命令和控制(C2)服务器。

02

Koxic勒索软件深度分析

披露时间:2022年02月03日

情报来源:https://blog.cyble.com/2022/02/03/koxic-ransomware-deep-diveanalysis/

相关信息:

Koxic勒索软件首先尝试使用GetSystemInfo()API获取系统信息,该API会提取ProcessorType、NumberOfProcessors等信息。接着添加/修改指定注册表值,帮助攻击者设置远程桌面服务设置、禁用WindowsDefender功能、删除安全和维护图标以及禁用通知和操作中心。

该恶意软件还使用vssadmin删除卷影副本,并在开始加密之前禁用MSSQLServerOLAPService、MongoDB和SQLWrite等数据库应用程序。然后执行一个自定义的解密逻辑来获取赎金票据的名称,并会调用以下API来获取支持加密过程的系统权限。最后窃取敏感的系统信息并将其写入TEMP文件夹中名为“MOJPMLVBJ”的文件中。

03

TargetCompany勒索软件深入分析

披露时间:2022年02月07日

情报来源:https://decoded.avast.io/threatresearch/decrypted-targetcompany-ransomware/

相关信息:

近日,研究人员发现了一起恶意活动。自2022年1月25日起,就有受害者遭到了勒索软件的攻击,分析后发现是TargetCompany勒索软件。

TargetCompany勒索软件在执行时首先为其进程分配SeTakeOwnershipPrivilege和SeDebugPrivilege权限,并删除一些特殊文件的执行选项,如vssadmin.exe、wmic.exe。然后移除所有使用"%windir%\sysnative\vssadmin.exe delete shadows /all /quiet"命令的驱动器上的卷影副本,重新配置启动选项。最后禁止一些有价值的进程,如数据库。

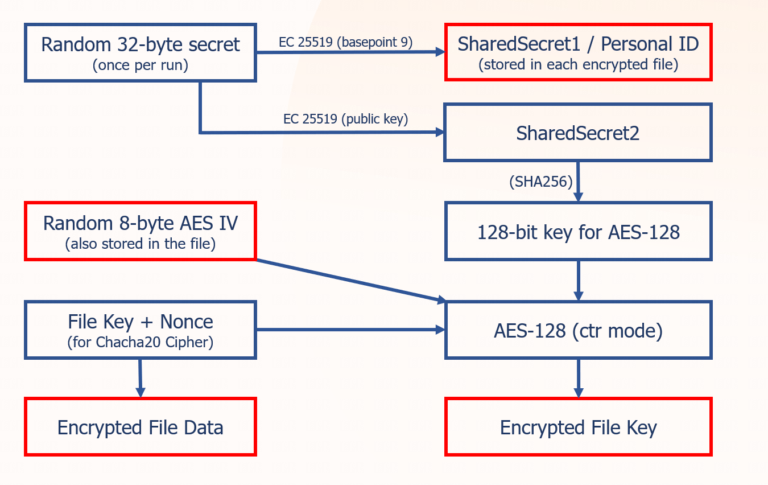

在准备工作完成之后,使用GetLogicalDrives()Win32 API获得系统中所有逻辑驱动器的位掩码。如果该驱动器是有效的,则对该驱动器进行加密。然后在每个驱动器中填入赎金说明文件(RECOVERY INFORMATION.txt)。所有工作完成之后,进行加密。为了保持被感染的电脑正常工作,TargetCompany避免对某些文件夹和文件类型进行加密。TargetCompany勒索软件为每个文件生成一个加密密钥。文件被加密后,密钥由Curve25519椭圆曲线和AES-128的组合来保护,并附加到文件的末尾。

漏洞相关情报

01

微软补丁通告:2022年2月版

披露时间:2022年02月08日

情报来源:https://www.zerodayinitiative.com/blog/2022/2/8/the-february-2022-security-update-review

相关信息:

2022年2月,微软共发布了51个新补丁,本月早些时候微软Edge (Chromium) 修复了另外19个CVE,因此微软本月共修复了70个CVE。值得注意的漏洞如下:

(1) CVE-2022-21984:Windows DNS 服务器RCE漏洞

该补丁修复了位于微软 DNS 服务器中的一个远程代码执行漏洞。只有启用动态更新时,服务器才会受影响,不过启用动态更新是相对常见的配置。如果环境中具有该设置,攻击者可完全接管DNS并以提升后的权限执行代码。由于动态更新并非默认启用,因此该漏洞并非“严重“级别。然而,如果你的DNS服务器确实使用动态更新,则应将该漏洞视为”严重“级别。

(2) CVE-2022-23280:Mac 版微软 Outlook 安全特性绕过漏洞

该 Outlook 漏洞可导致镜像自动出现在 Preview Pane 中,即使该选项被禁用也不例外。利用该漏洞将仅暴露目标的IP信息。然而,可组合利用影响镜像渲染的其它漏洞实现远程代码执行。如果你使用的是 Mac 版本的 Outlook,则应仔细检查确保所用版本已更新至不受影响的版本。

(3) CVE-2022-21995:Windows Hyper-V 远程代码执行漏洞

该漏洞修复了位于 Hyper-V 服务器中的 guest-to-host 逃逸漏洞。微软将该漏洞的CVSS 利用复杂度评级为“高“,表示攻击者”必须准备目标环境,改进利用可靠性“。由于大多数exploit均为这种情况,因此尚不清楚该漏洞的不同之处在哪。如果在企业中使用了 Hyper-V 服务器,则建议将其视作”严重“级别。

(4) CVE-2022-22005:微软 SharePoint 服务器远程代码执行漏洞

该补丁修复了 SharePoint Server 中的一个漏洞,它可导致认证用户在SharePoint Web Application 服务账号的上下文和权限下在服务器上执行任意 .NET 代码。攻击者需要 “Manage Lists” 权限利用该漏洞,在默认情况下认证用户可创建自己的站点并且在本案例中,用户将成为站点所有人并具有所有必要权限。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh