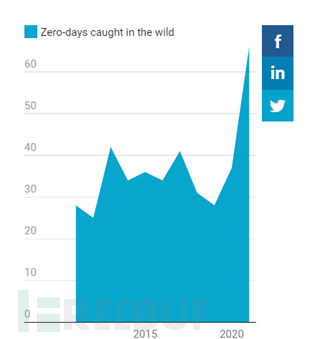

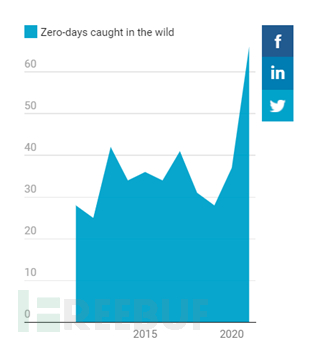

根据《麻省理工科技评论》的零日漏洞追踪项目的统计显示,2021年至少发现66个仍在使用中的零日漏洞,数量约是2020年的两倍。日益增长且难以防范的零日漏洞,已经成为企业网络信息安全面临的最严峻的威胁之一。

正如Gartner在报告中所说“安全的一切都在变化”,威胁环境也已随之而变。网络攻击正从个人行为向有组织、有国家背景的方向发展,他们目的性强且动机清晰,往往具有明确的商业、经济利益或政治诉求;攻击手段从传统的随机病毒、木马感染、工具投递等方式演进为社会工程、零日漏洞以及高级逃逸技术(AET)等组合方式,经常发起有针对性的网络攻击,具有高级化、组合化、长期化等特点,我们称之为新一代网络安全威胁。事实上,面对以零日攻击为代表的新一代威胁,传统基于特征/签名检测的统一威胁管理系统、入侵检测/防御系统、防病毒系统等安全产品无法使用户得到充分保护。

传统安全检测手段的失效与新技术的预见

1、基于签名的检测技术

国内威胁检测的发展,可以追溯到2000年初,彼时国内网络安全厂商陆续推出了入侵检测产品,这类产品采用的是基于规则签名来识别非法流量的方式,目前多数安全产品也还在沿用这种方式,该方式在发现常见的攻击方面具有良好的效果,在互联网发展初期发挥了重要作用。

传统的防病毒和威胁检测系统使用签名验证机制,主要针对已知的漏洞或恶意软件进行指纹识别。但对于那些利用0day的高级威胁恶意样本,网络安全研究人员则无法及时获取和分发变种后的恶意软件签名。

2、沙箱检测技术

互联网的飞速发展让攻防两端的对抗更加激烈,基于签名的检测技术在应对未知威胁、高级威胁方面已经力不从心,攻击者只需简单的修改攻击代码或多次尝试便可以绕过入侵检测设备。为了应对这些威胁,沙箱检测产品开始出现。

沙箱检测技术通过分析行为可以弥补基于签名识别的不足。沙箱检测技术是通过部署多种运行环境,将攻击流量在虚拟环境中运行,通过分析代码执行中的行为识别威胁。采用这种方式可以发现未知威胁、高级威胁,目前大多数APT检测设备都采用这种方式。但沙箱环境和实际执行环境通常存在差异,且目前的APT攻击隐蔽性较强,攻击的周期跨度较大,导致沙箱类检测技术无法有效识别这类攻击,因此基于特征检测和行为检测的传统检测手段已经越来越难以应对新型的攻击手法及零日漏洞的攻击事件。

3、新一代威胁检测技术

近年来,随着人工智能技术的发展,攻击方在扫描、利用、破坏等攻击工具中对人工智能技术的应用,进一步加剧了对目标系统的破坏程度 、缩短了攻击进程、隐藏了攻击特征,对新技术背景下的安全威胁检测手段提出了更大挑战。

基于机器学习和深度学习的网络威胁检测技术能够识别变种威胁和未知威胁,弥补了传统特征检测和行为检测仅能发现已知攻击的不足,但随着攻击方攻击技术的不断提升,意图躲避新型威胁检测技术的攻防对抗,对新一代威胁检测技术提出了更高要求。

零日漏洞与零日漏洞利用

零日漏洞也可以称为零时差漏洞,通常是指还没有补丁的安全漏洞,零日漏洞利用则是指利用零日漏洞对系统或软件应用发动的网络攻击。由于零日漏洞的严重级别通常较高,所以零日攻击往往也具有很大的破坏性。

1、零日漏洞的生命周期

零日漏洞从产生到消亡的整个生命周期均存在被攻击者利用的可能性:

- 产生漏洞:零日漏洞的产生的条件则是软件开发人员在不知情的开发出了漏洞,安全测试人员在测试环境下未发现漏洞,业务人员在未发现漏洞的情况下上线了漏洞。

- 攻击者发现漏洞:攻击者通过技术攻击手段对攻击目标系统进行深入的分析挖掘,发现其存在的漏洞,从而找到绕过现有安全机制的一种技术手段。

- 攻击者利用零日漏洞:攻击者利用零日漏洞通常具有特定的目标,其一旦对目标实施攻击将会产生"一击致命"的效果。

- 原厂发现漏洞:原厂在系统更新迭代或测试的过程中发现该漏洞。

- 公开披露漏洞:原厂公开披露此漏洞,使互联网用户广泛意识到此漏洞。

- 多样化的零日漏洞

- 文档漏洞利用:随着漏洞挖掘及利用技术越来越公开化,导致越来越多的黑客更加倾向于利用常见办公软件的文档漏洞进行恶意攻击,特别是在一些APT(Advanced Persistent Threat)攻击中,更是体现得淋漓尽致。针对特定目标投递含有恶意代码的文档,安全意识薄弱的用户只要打开文档就会中招。。

- 软件漏洞利用:软件存在的错误配置或引用第三方开源程序组件,由于业务本身需要对外提供网络访问行为,攻击者同样可以利用软件程序漏洞实现漏洞利用攻击。

- 系统漏洞利用,系统漏洞也是当前比较频发的一种漏洞,往往系统漏洞的危害程度更高。

- 硬件漏洞利用,在网络设备、安全设备等硬件形式的设备中,虽然在漏洞挖掘上难度系数较高,但依旧无法确保没有零日漏洞。

3、零日漏洞利用过程

零日漏洞利用过程一般具备隐蔽性好、攻击效果好、被检测难度大等特点。攻击者利用零日漏洞攻击目标的过程一般包括:

挖掘漏洞:攻击者挖掘目标中存在的漏洞;

识别漏洞:攻击者发现漏洞,并编写恶意代码,与零日漏洞整合,验证可行性;

收集信息:攻击者尽可能多的收集目标信息,为其攻击提供信息数据支撑;

执行渗透:攻击者利用攻击武器对目标发起攻击,潜入其内部网络;

远程控制:攻击者获取内部重要主机的控制权限,并在内部横向移动;

长期潜伏:攻击者在控制的主机中植入隐蔽后门,监听信息,盗取数据。

破局零日漏洞,基于AI的漏洞利用评估模型

或许,推动网络技术进步的原因是多种多样的,但当零日攻击犹如一个强大的“敌人”一步步逼近之时,网络安全厂商要敢于“亮剑”。

华云安是国内首家推出基于AI的漏洞利用评估模型(VEAM)进行有效的零日漏洞检测发现的网络安全厂商。由华云安打造的灵源·威胁捕猎与溯源分析系统从攻击链的视角重现整个攻击过程,并进行可视化展示,帮助用户了解这些威胁事件的来龙去脉。对用户本地流量进行深度分析,同时结合云端的威胁情报、本地的规则引擎、多种静态检测引擎、机器学习引擎和动态行为检测从多个维度来发现已知和未知威胁事件。

通过网络入侵攻击检测、用户实体行为检测、流量人工智能检测、文件病毒木马检测、文件基因图谱检测、文件沙箱行为检测、情报黑白名单检测、关联分析&威胁画像、元数据回溯分析取证等技术构建攻击链关联检测交叉验证体系,以实现对扫描探测、网络钓鱼、漏洞利用、木马下载、远程控制、横向渗透、行动收割等攻击阶段的检测全覆盖,如图所示:

灵源·威胁捕猎与溯源分析系统的漏洞利用评估模型(VEAM)是通过构建完整的漏洞利用分析模型,使用基于行为的分析模式,将攻击者上下文信息映射至漏洞利用分析模型中,进行匹配计算量化指标,并对未知漏洞行为进行推演预测。

系统基于漏洞利用评估模型(VEAM),能够实现对未知攻击的“置信度”进行评估,将基于攻击链七大阶段的各项威胁行为进行评分,输出具体量化指标,并将所有评估过程以“快照”形式提交至安全分析师,通过人工分析实现零日漏洞的检出。

灵源·威胁捕猎与溯源分析系统将人工智能、大数据与安全技术相结合、将华云安多年攻防对抗经验进行落地,通过多重检测引擎、漏洞利用评估模型(VEAM)和全流量数据采集技术,为企业提供全流量的威胁检测与溯源取证。

如有侵权请联系:admin#unsafe.sh