阅读: 17

一、事件背景

2022年以来,俄罗斯和乌克兰关系日益紧张,双方剑拔弩张,都在两国边境地区部署了大量的军事人员和装备。但是,进入21世纪以来,战争不仅仅以军事冲突的形式体现,在看不见的地方,也爆发着另一种形式的“战争”,其手段更加激烈。

从2022年2月15日下午开始,乌克兰国防部和武装部队以及国有银行、Privatbank(乌克兰最大的银行)和Oschadbank均遭到DDoS攻击。这些攻击导致政府网站的暂时瘫痪,另外,针对金融网站的攻击,致使银行无法正常提供服务。

绿盟科技全球威胁狩猎系统第一时间监测到了相关DDoS攻击事件,这与报道内容相吻合。2月14日,监测系统就发现了针对乌克兰的异常DDoS流量,攻击者利用CLDAP、NTP、SSDP、Memcache、ONVIF等9种DDoS相关脆弱服务进行攻击,本次攻击事件现仍在持续监测中。

攻击者首先在2月14日的凌晨4点针对乌克兰国家公务员事务局(nads.gov.ua)与乌克兰政府新闻网站(old.kmu.gov.ua)发动了反射型DDoS攻击,攻击持续时间长,攻击流量大。两天后,监测系统又监测到了针对Privatbank(乌克兰最大的银行)的攻击事件,连续攻击时长达2小时28分10秒。攻击者在攻击过程中使用的攻击Payload特征符合各服务协议的既定规范,主要针对目标的80与443端口,目标明确,具有较强的针对性。

除了上述针对乌克兰的DDoS攻击外,绿盟科技全球威胁狩猎系统还发现APT组织Lorec53(中文名称:洛瑞熊)针对乌克兰政府等关键信息基础设施的攻击,以及僵尸网络家族Mirai针对乌克兰主干网的攻击活动。Mirai的相关活动中,攻击者使用了SYNFlood攻击方式,并向bot节点下达了持续攻击的命令。相关攻击一直持续至bot节点被封禁为止。

二、典型攻击事件

在全球威胁狩猎系统监测到的一系列DDoS攻击活动中,乌克兰政府网站以及Privatbank(乌克兰最大的银行)均遭到攻击。

2.1 乌克兰政府网站的攻击

系统在2月14日,监测到针对同一网段2个IP地址的反射型DDoS攻击,经确认,该网段属于内阁秘书处,攻击者均利用CLDAP脆弱服务针对乌克兰国家公务员事务局(nads.gov.ua)与乌克兰政府新闻网站(old.kmu.gov.ua)的多个端口进行反射攻击。

针对乌克兰国家公务员事务局的攻击涉及2个攻击事件。第一次攻击事件发生在凌晨4点25分,持续时间2分钟,第二次攻击事件发生在8点16分,持续时间30s。

针对乌克兰政府新闻网站的攻击涉及1个攻击事件,攻击发生在8点25分,持续时间2分钟。

- 针对Privatbank(乌克兰最大的银行)的攻击

在2月16日凌晨2点25分,全球威胁狩猎系统监测到针对IP 217.117.65.247的反射型DDoS攻击,经研判后,该IP属于Privatbank(乌克兰最大的银行)。攻击者利用CLDAP searchRequest操作来进行反射攻击,在2小时28分10秒内攻击次数达267W次,攻击频率达290 pps。

三. 乌克兰DDoS攻击分析

2月份以来,全球威胁狩猎系统监测到乌克兰有286个IP/域名遭受DDoS攻击,最长的持续了2小时36分。

3.1 受攻击区域分布

3.1.1 受攻击IP区域分布

通常情况下,DDoS攻击的地域分布和当地的经济发展水平以及人口数量呈正相关趋势,针对乌克兰31个区域的反射型DDoS攻击中,基辅作为乌克兰首都,是国家的经济、文化、政治中心,受攻击占比达35.47%,成为本次DDoS攻击最集中的区域。除此之外,DDoS受攻击区域总体分布比较均衡。

3.1.2 受攻击IP ISP分布

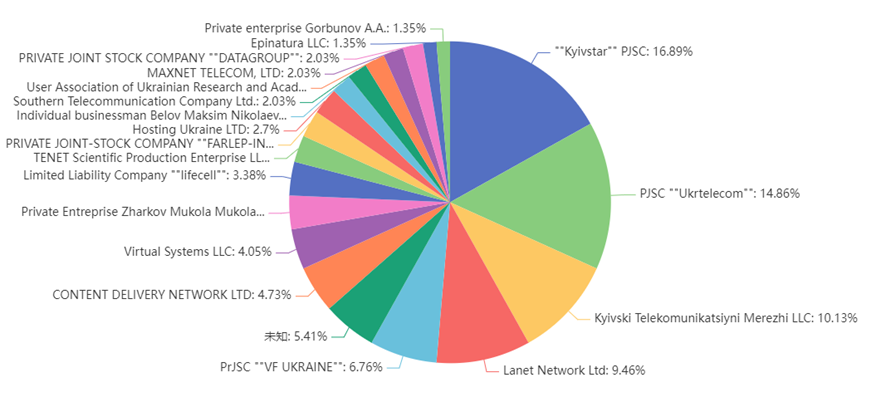

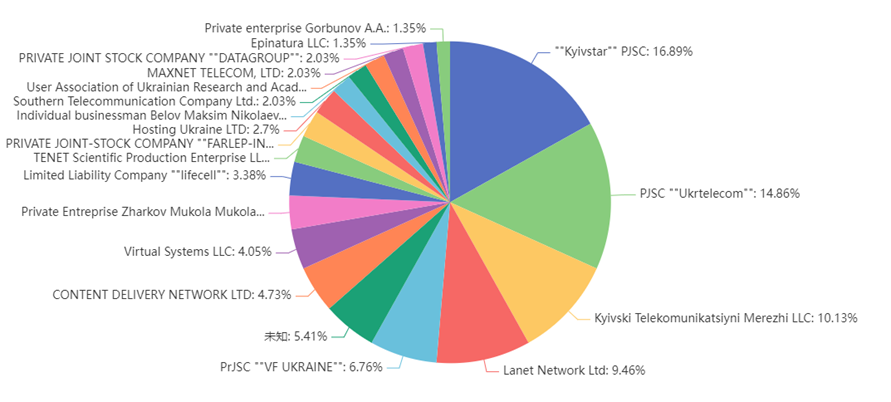

在经济成长衰退、资源紧缩的全球环境下,网络攻击愈演愈烈,而且攻击手法愈来愈复杂, 互联网服务供应商(ISP)面临着日益增长的DDoS攻击威胁。在本次攻击事件中,乌克兰遭到DDoS攻击的ISP分布较为广泛,遭受攻击最多的为乌克兰最大的电信运营商”Kyivstar PJSC”,占比16.89%,该公司是乌克兰移动通信和固定互联网服务市场的领导者,也是乌克兰第一家融合解决方案提供商。

3.1.3 受攻击IP所属行业分布

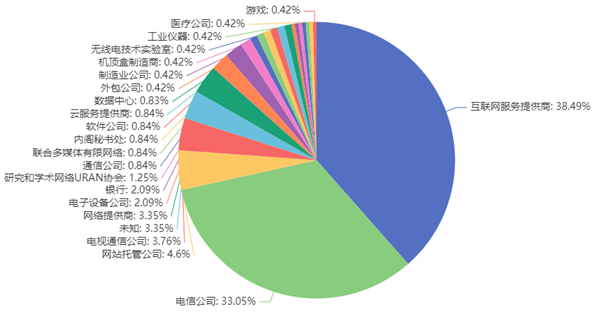

一般情况下,DDoS攻击通常会针对金融或者社会地位重要的行业。根据全球威胁狩猎系统监测数据,乌克兰受反射型DDoS攻击IP所属行业呈现多元化趋势,其中分布最多的为互联网服务提供商,占比38.49%。在乌克兰受害行业中,除了针对金融、游戏等行业外,还有针对关键设施和国家政府部门的攻击,像电视通信行业、医疗行业、国家研究机构、内阁秘书处等,对于这些行业,反射型DDoS攻击具有很强的针对性,容易使国家关键设施瘫痪,造成更为严重的后果。

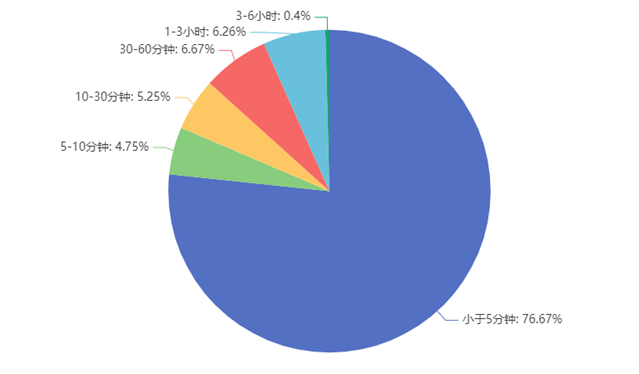

3.2 攻击持续时长分布

根据全球威胁狩猎系统监测数据来看,此次乌克兰DDoS攻击事件中,接近80%的DDoS攻击时长都在5分钟以内,瞬时攻击占比高,表明攻击者非常重视攻击成本、效率和技术对抗,倾向于发动短时间、多次的脉冲攻击,导致目标无法正常提供服务。长远来看,在有效控制成本的情况下,高频率、多次的瞬时攻击严重影响目标的服务质量,对DDoS防护人员造成极大的精力损耗。

3.3 受攻击域名(部分)

根据全球威胁狩猎系统监测数据,此次事件乌克兰受攻击域名主要为政府网站和银行网站,均是乌克兰重要的核心部门,大规模的攻击导致这些网站纷纷关闭。攻击端口主要为标准web服务器的80和443端口,可以看出这是一场目标明确、蓄谋已久的DDoS攻击行动。

四、总结

从2012年的伊朗核设施被破坏事件,到今天的乌克兰受DDoS攻击事件,无不反映着网络安全的重要性。可以看到,除传统的漏洞、网络病毒强大的”作战”能力之外,DDoS攻击的破坏性也不容小觑,尤其是反射型DDoS攻击,更是危害极大,有着以小博大、难以追查的特点,轻则导致服务访问缓慢,重则导致服务直接瘫痪,无法访问。

针对本次DDoS攻击事件:

- 攻击具有持续性,容易导致关键设施无法正常提供服务,尽管本次攻击没有造成较大的损失,但造成了国际局势较大的混乱和恐慌。

- 攻击导致乌克兰关键基础设施无法提供服务。当然,也可能是攻击者利用DDoS攻击来分散安全团队的注意力,DDoS攻击只是骚扰活动,真正的攻击者在幕后进行着更致命的攻击。

- 与端口添加特定的网络访问策略,制定相应的DDoS防护措施,定期测试这些资产的DDoS防护能力。此外,还应组织实战模拟,模拟在大流量反射型DDoS攻击情况下的服务承受能力,发现其中的弱点并加以改善和防护。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。