阅读: 25

一、背景

Mediocre Botnet首次出现于2020年4月下旬,采用Go语言开发,研究人员根据其中一个函数名称将其命名为Kaiji,绿盟科技伏影实验室将该家族命名为Mediocre Botnet。Mediocre Botnet的知名度并不高,但始终保持活跃状态。2022年1月,绿盟科技伏影实验室高级威胁狩猎系统再次监测到该僵尸网络新变种活动的踪迹。

Mediocre 最显著的特征是大量函数名采用汉语拼音的方式命名,作者汉语拼音水平似乎欠佳,出现了诸多拼写错误,比如将泛洪(fanhong)拼写成了fanhui。此次发现的Mediocre 与最初版本相比在功能上有过部分改动,比如增加了DDoS攻击方式,修改持久化模块等,这些改动需要对僵尸网络源码足够熟悉,这表明该类恶意软件家族一直有人维护,并受到黑色产业链的支持。

二. 样本分析

概况

| hash | CPU架构 |

| 1fe7517c70e7eeb17c0f3e0e28cfd119 | x86-64 |

| bf1f2c1d58828327c0ada9f6392d17da | ARM |

样本采用Go语言编写,从逆向的角度来看,Go语言的打包机制使得二进制文件体积很大,这使得反汇编中看到的函数量非常庞大,而大部分该类恶意软件都去掉了函数名符号信息,使得分析难度提升,也正是因为这个原因,我们看到越来越多新出现的僵尸网络家族开始采用Go语言进行开发,针对Go语言对抗也越来越多。

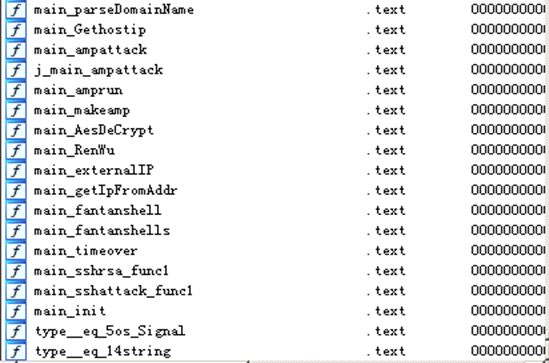

本次捕获到的样本支持x86-64和ARM两种CPU架构,去掉了函数名符号信息,对该样本还原符号信息后,可以看到大量函数采用汉语拼音命名,同时我们注意到样本所采用的Go语言版本比较老(<=1.4),表明攻击者具备较久的Go语言编程经验,或因其他原因未升级Go版本。函数命名使用汉语拼音是Mediocre 的一大特点,如下图所示:

传播

Mediocre 主要通过SSH暴力破解进行传播。相较于 Telnet服务,SSH更为安全且更为强大,通常情况下22端口默认关闭,但限于部分特殊的要求,某些设备制造商选择将其打开。

Mediocre 会尝试通过现有的 SSH RSA密钥或 bash 历史记录中的 IP 连接到已知主机。

此外,既往研究表明,Mediocre 还会利用暴露的 Docker 服务器进行传播,曾有攻击者扫描互联网上暴露2375端口的主机来传播Mediocre 。

指令

Mediocre 的功能较为简单,最新版本以DDoS攻击为主。在与C2建立连接之后,先是调用main_Shangxianxinxi()函数实现bot上线信息的处理,接着发起泛洪攻击,包含Tcpflood,Udpflood,SYN 攻击,ACK攻击等多种DDoS攻击方式。

Mediocre 对数据的加解密也较为严格,并不是简单的异或类加解密。研究发现,Mediocre 的部分版本中C2以加密的方式存储,解密时引入了AES算法对数据进行解密(三种模式:ECB、CBC和CFB),另一些版本中C2以Base64编码的方式存储。

此外,Mediocre 还具备执行shell命令,自删除以及收集主机信息等能力。

变化

分析表明,与原始版本相比,此次捕获的Mediocre 在功能上有过部分改动,最早或于去年8月份已开始活跃,该版本的Mediocre 函数核心功能模块有所增删,比如DDoS攻击模块添加了放大攻击的能力。

再如对持久化模块的改动。Mediocre 原有版本中通过main_runkshell,main_runghost,main_rundingshi等模块通过多种不同的途径实现持久化,最新版本中删除了相关模块。

Mediocre 采用Go语言编写,Golang类型的恶意文件在对抗逆向方面具备天然优势的同时也有着不可忽视的缺点,比如所编译的二进制文件过大,对样本的传播和隐藏造成一定的影响等。Mediocre 的运营者对样本的功能不断优化,核心功能以及文件大小都有所改进。

除了核心功能的优化以外,还消除部分敏感字符串,最新版本中消去了类似Mediocre 类字符信息,这类信息在既往分析中常被用作yara检测规则,是一种简单的规避。

以上各个维度的改动都需要对僵尸网络源码足够熟悉,这表明该类恶意软件家族一直有人维护,并受到黑色产业链的支持。

关联

样本运行后会与C2(luoyefeihua.site)建立连接。通过进一步检索绿盟科技僵尸网络威胁追踪平台BotHunter,我们发现自2020年以来,平台监测到包括DnsAmp在内的多个恶意软件家族连接过相同的域名。

DnsAmp与Dofloo属同源家族。Dofloo,又名Spike或AESDDoS。根据赛门铁克于2016年发布的《Internet Security Thread Report》报告显示,Dofloo僵尸网络位列2015年度IoT领域恶意程序威胁排行榜第二名。2021年,绿盟科技僵尸网络威胁监控平台BotHunter对mirai,Gafgyt在内的多个僵尸网络进行了监测,其中Dofloo攻击目标较为单一,所下发指令数占比最多,但事件数却相对较少。

Dofloo和DnsAmp的C2命名具有相似的风格,多次使用汉语拼音全称或缩写命名,识别度高,如wap.tfddos.net,即“tai(台) feng(风) ddos”,这与Mediocre 较为相似。

三、总结

Mediocre Botnet作为一个较新的僵尸网络家族知名度并不高,但它的运营者却一直保持着极高的耐心与信心,该僵尸网络自2020年首次发现至今一直十分活跃,并不断更新其核心功能模块。当下,各类僵尸网络源码的泄露使得构建一个新的僵尸网络家族成本变低,这使得基于开源代码类的僵尸网络变种泛滥,但Mediocre 并没有沿用已有架构,而是采用Golang构建了一个全新的僵尸网络家族。面对一个有全新架构并不断成长的僵尸网络家族,我们有理由给予足够的重视,伏影实验室将持续监测Mediocre Botnet的新动向。

1fe7517c70e7eeb17c0f3e0e28cfd119

bf1f2c1d58828327c0ada9f6392d17da

43.242.73.133

luoyefeihua.site

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。