阅读: 21

背景

绿盟威胁情报中心结合最新情报数据,进一步分析和梳理了俄乌“网络战”中的攻击手法以及面对黑客组织不断攻击下,俄方采取的一系列反击措施。

近期最新情报分析

俄罗斯最新动态

在战略上,俄方计划启动“大局域网”Runet来应对黑客对关键基础设施的攻击。Runet是俄罗斯出于国家网络防御目的而构建的一个脱离全球互联网的内部局域网。

早在2019年11月,俄罗斯颁布了《主权互联网法案》和“断网演习条例”,明确要求打造俄罗斯“主权互联网”,并设立年度“断网”演习机制,以保护俄互联网主权。并于12月,俄罗斯完成了防范“断网”风险的全国网络运行稳定保障演习。

据俄《消息报》3月1日报道称,西方国家对俄实施制裁、一些国家的黑客频繁发动网络攻击,阻止他们正常运行。未来几天,俄罗斯可能与全球互联网断开。

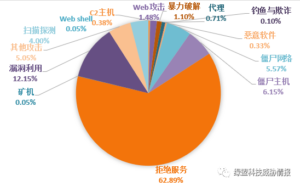

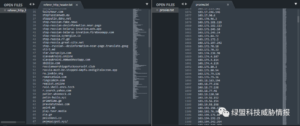

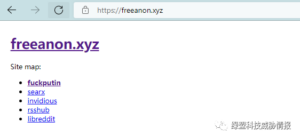

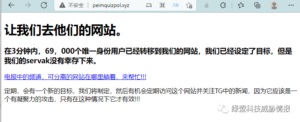

在策略上,俄罗斯拥有较为完善的防御和应急响应体系,在关键基础设施遭到攻击的情况下,俄方持续监测攻击态势,采取应急响应策略,以及精准对乌克兰关键基础设施系统进行了反击。3月4日,俄罗斯公布了一批关于黑客进行DDoS攻击的数据,其中包含涉及DDoS攻击的17567个IP和166个域名。绿盟威胁情报中心安全研究员,对这些公布的域名进行分析,黑客采用在线的DDoS即服务平台,对俄罗斯关键基础设施网站、政府机构网站、金融网站等进行攻击。网站将DDoS工具和服务融为一体,同时还在网页中加入了对支持方的宣传、一些有利言论,甚至虚假消息等来引导各类群体访问。当访问该类网站,或者点击网站中相关跳转页面链接时,将触发对俄罗斯相关网站的DDos攻击。

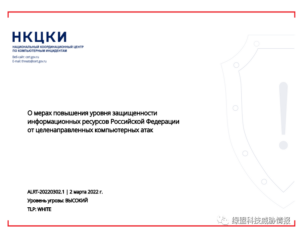

俄罗斯在公布被攻击数据的同时,还发布了一篇公告。公告内容是NCCCI针对俄罗斯遭受网络攻击应采取的应急策略。

a) 限制访问策略:利用防火墙规则最小化访问权限。

b) 应急响应策略:完善、记录和保存足够的日志。对重要数据进行备份。

c) 供应链安全策略:发生运营商服务中断,使用俄罗斯自己的DNS服务器。

d) 关基安全策略:修改初始或使用复杂的密码。

e) DDoS防护策略:限制包含相关字段(refererHTTP)的请求、禁止攻击IP的访问

f) 数据安全防护策略:及时更新病毒库,更新组件;使用安全可信的数字证书

g) 其他策略:禁止违规外连操作、对员工进行安全培训(主要为钓鱼、欺诈勒索、社工等)

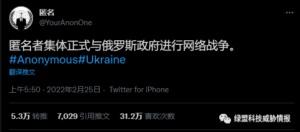

关于俄罗斯黑客组织“kilnet”进行反击事件。俄罗斯黑客组织“kilnet”在社交媒体上发布视频,声称已搞垮了全球最大黑客组织“匿名者(Anonymous)”的网站,关闭了网站的访问权限。并指出不要被黑客摧毁俄罗斯银行、媒体服务器的虚假消息等信息影响。俄罗斯官方并未证实事件真实性。

结合绿盟威胁情报中心近日对“各方黑客组织”动向跟踪情况和网络监测结果来看,无论是匿名者,还是俄罗斯黑客组织kilnet,并没有确凿的证据能够证明双方言论的“真实性”。

黑客组织最新动态

| 时间 | 被攻击目标 | 攻击目的 |

| 2月25日 | 俄罗斯国防部网站被入侵 | 入侵网站、泄露其员工数据 |

| 2月27日 | 俄罗斯国家电视频道被黑 | 播放乌克兰战争实况 |

| 2月27日 | 俄罗斯军事通讯被截获 | 公布通讯频道、截获俄军事通讯(证实部分为虚假信息) |

| 2月27日 | 俄罗斯军方广播电台UVB-76遭到攻击 | 射频干扰、广播乌克兰国歌等 |

| 2月27日 | 俄罗斯天然气供应fornovogas网站遭黑客入侵 | 关闭天然气供应 |

| 2月28日 | 俄罗斯外交部网站遭DDoS攻击 | DDoS |

| 2月28日 | 工业气体控制系统遭黑客入侵 | 控制系统权限,关闭系统 |

| 2月28日 | 俄罗斯belarus的银行网站:

belinvestbank、priorbank.by、priorbank.by遭DDoS攻击 |

DDoS |

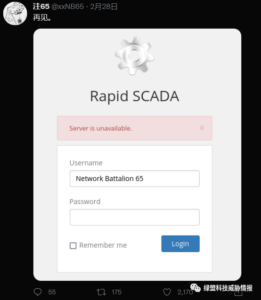

| 2月28日 | 俄罗斯关键基础设施变电站(使用开源应用Rapid SCADA)遭黑客入侵 | 默认凭据,控制系统 |

|

3月1日 |

俄罗斯军事通讯被截获 | 截获军事通讯,控制系统 |

| 白俄罗斯铁路基础设施系统遭黑客入侵 | 关停火车,阻止俄罗斯军事行动 | |

| 俄罗斯新闻网站遭DDoS攻击 | DDoS | |

| 俄罗斯航空公司系统遭黑客入侵 | 权限控制 | |

| 社交媒体网站遭DDoS攻击VK.com

OK.Ru MoiMirmy.mail.ruRuTube.ru (Russia’s version of Youtube) |

DDoS | |

| 俄罗斯经济发展部数据库遭入侵 | 数据被泄露,网站于3月2日仍然处于关闭状态 | |

| 3月2日 | 俄罗斯航天局遭黑客入侵 | 控制中心被关闭 |

| 3月2日 | 政府网站离线 | DDoS |

| 匿名者在宣布对俄发动攻击过去的72小时内关闭了俄罗斯和白俄罗斯政府、国家媒体、银行和公司1500多个网站 | ||

| 3月3日 | 俄罗斯工控系统清单被泄露,包含900多个关键基础设施资产 | 泄露暴露在公网的工控资产清单 |

| 3月3日 | Rosatom国家原子能公司被黑客入侵 | 泄露并售卖敏感数据 |

| 3月4日 | 俄罗斯联邦储蓄银行、国防数据库数据遭泄露 | 泄露敏感数据库数据 |

| 3月5日 | 俄罗斯政府网站的数据库泄露。 | 泄漏包括子域和后端 IP |

网络战与其他战争形态协同配合情况

此外,Oracle也宣布暂停俄罗斯所有业务。乌克兰副总理在Twitter上发布了Oracle官方对于暂停服务的相关信件副本。

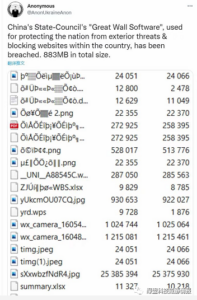

网络战下的国家安全

总结与思考

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。