阅读: 12

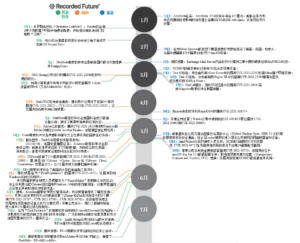

本报告分析了2021年1月1日至6月30日期间软硬件厂商披露的恶意软件的使用、分发和开发趋势以及高危漏洞。数据来源为:Recorded Future®平台、开源网络情报和NVD数据的公开报告。本报告基于我们所做研究和上述数据,提出了重点搜索技术和检测方法,帮助威胁狩猎团队和安全运营中心(SOC)提升安全状况;同时,对于关注漏洞修复优先级确定及漏洞攻击趋势判断方法的漏洞团队,也不无裨益。

执行摘要

漏洞利用和恶意软件攻击的趋势通常存在交叉,因为威胁组织会利用存在漏洞的系统交付、分发、执行恶意代码。2021年上半年,有几起网络事件因影响广泛而受到主流关注,其中使用的新型技术就存在这种交叉。具体而言,威胁主体利用了一些严重漏洞,在Accellion FTA软件、Microsoft Exchange Server、macOS和QNAP设备等受影响的系统上部署恶意软件。这些攻击说明,网络犯罪分子、勒索软件运营商和国家支持的组织能够快速瞄准和利用高危漏洞。

2021年上半年,随着越来越多的勒索软件运营商开始雇佣联盟成员提高攻击的有效性,勒索软件市场逐渐成熟。勒索软件运营商使用DDoS攻击,以Linux系统为目标,迅速利用新披露的漏洞,甚至还包括零日漏洞,攻击呈现更高的复杂性。该变化表明,勒索软件运营商不再是无组织的网络犯罪分子,而是有资源与国家威胁主体这类成熟的组织竞争的组织。

2021年1月,在调查僵尸网络活动的过程中,执法部门成功捣毁Emotet僵尸网络,为打击僵尸网络行动打开缺口,导致上一季度对Trickbot、IcedID、BazarLoader和Qakbot等其他僵尸网络的使用增加。

2021年上半年的漏洞趋势中,第三方产品中的漏洞导致的供应链攻击被媒体报道得最多。此外,企业软件中的漏洞比消费级软件更具吸引力,今年上半年大型厂商中的高危漏洞激增。

一、恶意软件和漏洞趋势与事件

2021年上半年,有几起网络事件引发主流关注。威胁主体利用严重漏洞在Accelion FTA软件、Microsoft Exchange Server、macOS和QNAP设备等受影响的系统上部署恶意软件,说明网络犯罪分子、勒索软件运营商和国家支持的组织都在迅速利用高价值的漏洞。

恶意软件利用Accellion FTA中的漏洞

2021年1月,Accellion确认其老旧FTA软件中存在漏洞。该公司声称,在2020年12月中旬首次发现该漏洞,随后该公司在72小时内发布了补丁,“尽可能减少了影响”。而在Accelion发布新闻稿后的几周内,其他多家公司披露因使用Accelion FTA而发生数据泄露事件。FTA攻击的受害者数据出现在CL0P LEAKS网站上,这表明,Clop勒索软件利用了未修复的漏洞CVE-2021-27101、CVE-2021-27102、CVE-2021-27103和CVE-2021-27104。

此外,威胁主体还利用FTA软件中的漏洞将DEWMODE web shell放置在受害者服务器上以非法转移文件,并通过SQL注入漏洞CVE-2021-27101获得初始访问。Accellion FTA中的零日漏洞是威胁主体访问服务器并进行利用的关键。

Microsoft Exchange Server中的漏洞成为目标

2021年3月,微软透露,Exchange Mail Server产品中的4个漏洞被利用,从2013年起(2016年、2019年),服务器中一直存在漏洞,微软当日发布了补丁修复漏洞。被利用的漏洞统称为ProxyLogon,编号为CVE-2021-26855、CVE-2021-27065、CVE-2021-26857和CVE-2021-26858。

微软称,研究人员发现许多受影响系统的环境中存在多个web shell。2021年3月期间,CISA发现9个与目标Exchange Server相关的web shell,CISA认为其为China Chopper web shell,至少从2013年起就被发现在野利用,攻击者通过将该工具用于漏洞利用后的阶段,在受影响的服务器上远程执行代码。China Chopper是活动服务器页面扩展(ASPX)web shell,比其他漏洞利用程序小,包含web shell命令和控制客户端二进制文件和基于文本的web shell的有效载荷。CISA在告警中提供了YARA规则和缓解建议。

恶意软件攻击MacOS

虽然2021年上半年影响Windows和网络设备的漏洞和恶意软件占据主导地位,但有报道称,利用macOS漏洞的恶意软件变体Shlayer和XCSSET以及广告软件变体Sliver Sparrow只利用JavaScript在macOS设备上执行。

2021年5月,苹果发布了安全更新修复漏洞CVE-2021-30713。该漏洞存在于macOS Big Sur 11.4最新版本中的透明许可和控制(TCC)框架中,由使用XCSSET的威胁主体利用。趋势科技的研究人员于2020年8月首次发现XCSSET,2021年3月发现XCSSET的新变体攻击使用M1芯片的苹果设备。2021年5月,Jamf Protect的研究人员发现,XCSSET间谍软件利用CVE-2021-30713漏洞在无需其他权限的情况下对用户桌面进行屏幕截图。Jamf的研究人员表示,XCSSET还利用该漏洞劫持截图以外的其他权限。

同月,苹果修复了Webkit引擎中的2个iOS RCE零日漏洞,VE-2021-30665和CVE-2021-30663,据称这2个漏洞也被积极利用利用。2021年4月,Shlayer恶意软件以macOS中的CVE-2021-30657漏洞为目标,卡巴斯基曾在2020年1月的报告中指出,对macOS中的恶意软件的检测中,Shlayer占近30%。

2021年2月中旬,安全运营公司Red Canary上报名为Silver Sparrow的新的下载器恶意软件家族,该恶意软件可利用JavaScript以一种新方式在macOS设备上执行,已感染美国、英国、加拿大、法国和德国等153个国家的近3万个macOS终端。Red Canary表示,该恶意软件的独特之处在于它的安装程序包使用macOS Installer JavaScript API执行命令,这在合法软件中十分常见,但对于macOS安装程序而言却很少见,因为macOS安装程序通常使用安装前或安装后脚本执行命令。

QLocker勒索软件利用QNAP设备中的漏洞

2021年5月21日,威联通科技公司(QNAP Systems Inc.)发布通告,建议其用户更新混合型备份同步(HBS 3)容灾应用程序,限制QLocker勒索软件对互联网上暴露的接入网络的存储设备的入侵。该公司指出,该勒索软件活动于2021年4月19日开始,该勒索软件运营商利用CVE-2021-28799漏洞攻击运行HBS 3特定版本的QNAP NAS。攻击者可将该漏洞作为后门帐户访问运行HBS 3过期版本的设备。此外,QNAP认为,威胁主体还在利用其产品中的其他漏洞:CVE-2020-2509和CVE-2020-36195。

二、恶意软件综述

2021年上半年,勒索软件和僵尸网络在恶意软件威胁方面占据主导地位。勒索软件运营商更新了TTP,在威胁活动中引入DDoS攻击并攻击Linux系统,该运营商攻击关键基础设施后在暗网论坛上遭到政府的干扰和排斥,导致其主要活动暂停。

2021年1月,执法部门对僵尸网络活动进行了调查,成功捣毁了Emotet僵尸网络,这为僵尸网络空间打开了一道缺口,为僵尸程序带来了机会,因而上一季度Trickbot、IcedID、BazarLoader和Qakbot等其他僵尸程序的使用增加。

勒索软件趋势

联盟计划和初始访问代理从攻击中获利

Chainalysis公司的报告显示,勒索软件攻击是去年网络犯罪分子十分成功的商业模式,2020年勒索软件运营商至少获得了3.5亿美元的赎金。2021年度H1报告介绍了2019至2021年的勒索软件发展。2020年,勒索软件运营商开始认可勒索网站和附属程序的价值,2021年随着越来越多的运营商开始雇佣分支机构提高攻击有效性,勒索软件的整体市场逐渐走向成熟。此外,勒索软件运营商通常依赖于“初始访问代理”的入侵访问,后者会通报对受影响网络的访问。

2021年第一季度勒索软件趋势:勒索软件针对大型科技公司

2021年第一季度,针对大型科技公司的勒索软件攻击事件引起媒体关注,尤其是以下3起事件:2021年2月8日HelloKitty勒索软件运营商于对波兰电子游戏开发商CD Projekt Red发起攻击,2021年3月3日披露的DarkSide勒索软件攻击影响美国IT解决方案提供商CompuCom,以及2021年3月19日披露了REvil(又名Sodinokibi)勒索软件运营商针对台湾计算机硬件和电子设计商宏碁发起集团的攻击。

在针对CompuCom的攻击中,DarkSide勒索软件运营商使用公司环境中安装的Cobalt Strike Beacon进行横向移动,窃取管理凭据,从而在2021年2月28日部署勒索软件有效载荷。

2021年第二季度勒索软件趋势:勒索软件活动停止后关键基础设施成为目标

勒索软件在2021年第二季度获得媒体的极大关注,尤其是科洛尼尔管道运输公司遭遇的DarkSide勒索软件攻击、针对爱尔兰国家医疗系统(爱尔兰健康服务管理署)的Conti勒索软件攻击、遍布全球的Avaddon勒索软件攻击以及针对JBS的REvil勒索软件攻击。这些攻击均严重影响服务,在科洛尼尔公司事件中,攻击导致各州出现紧急情况,美国各地天然气短缺。

然而,攻击引起媒体注意后,DarkSide勒索软件、Avaddon和REvil组织停止活动。2021年5月中旬,报道称,DarkSide勒索软件停止活动。2021年6月11日,Avaddon勒索软件运营商停止活动,并为受害者发布解密密钥,Emsisoft发布免费的Avaddon勒索软件解密工具,受害者可使用该工具恢复文件。2021年7月13日,媒体报道称,REvil勒索软件运营商停止活动。

此后,新勒索软件联盟计划BlackMatter于2021年7月成立,取代了DarkSide、REvil和LockBit。该组织在新闻发布会上表示:“BlackMatter勒索软件集DarkSide、REvil和LockBit的最佳功能于一身。”虽然据报道,这些勒索软件变体已根据其先前的命名规范停止使用,但很明显,一些功能进行了重新命名和更新得以保留。

勒索软件活动中加入DDoS攻击

勒索软件运营商还在其活动中引入更多DDoS攻击。法国保险公司安盛集团于2021年5月证实,该公司受到Avaddon勒索软件攻击的影响,威胁主体声称窃取了3TB的数据,并对安盛集团在泰国、马来西亚、香港和菲律宾的网站发起DDoS攻击。本月初FBI和澳大利亚网络安全中心(ACSC)发出警告,此后不久便传出此次攻击的消息,FBI和ACSC都发现,Avaddon勒索软件攻击的目标是全球和各行业组织。尽管Avaddon勒索软件于2021年6月停止活动并发布解密密钥,但我们预计Avaddon组织将继续使用该策略。DDoS攻击会产生大量网络流量,再加上文件加密和数据盗窃,迫使受害组织支付赎金,以避免进一步停机和数据丢失或泄漏,给受害组织带来巨大压力。

勒索软件运营商将目标转向Linux系统

2021年6月至7月期间,Recorded Future发现了3个勒索软件运营商,他们发布了针对Linux系统的勒索软件变体。2021年6月21日,名为“DarkRadiation”的新勒索软件变体攻击了Linux和Docker实例。DarkRadiation的感染链涉及多阶段攻击过程,值得注意的是,该变体主要依赖Bash脚本检索恶意软件并对受害者的文件进行加密。此外,REvil现在运行的“REvix”是恶意软件REvil的Linux可执行版本。之前REvil使用Sodinokibi攻击Windows系统,Sodinokibi是该组织第一款攻击Linux的虚拟机监控程序基础设施的软件,影响受攻击组织的所有虚拟(云)环境。最后,Recorded Future上报了勒索软件BlackMatter的新的Linux变体。

僵尸网络格局的转变

执法部门开展了“瓢虫行动”,成功捣毁了Emotet僵尸网络,为僵尸网络空间打开了一道缺口,导致上一季度对Trickbot、IcedID、BazarLoader和Qakbot等其他僵尸程序的使用增加。

2021年1月27日,各国执法机构联合宣布破获并捣毁Emotet基础设施,并逮捕了运营商(未披露数量)。2021年1月26日,Emotet的3个僵尸网络均开始推出更新配置,感染执法部门控制的“陷坑”https://www.secrss.com/articles/366s。此次更新之后,执法部门从Emotet的分层基础设施中截获了数百个服务器,导致Emotet之前的基层服务器停止响应正常的探测和信标。

Emotet僵尸网络尽管经常中断,但仍是2019年和2020年活动最频繁、利润最大的威胁之一。自“瓢虫行动”开展以来,其他恶意软件家族的活动一直持续到2021年第二季度。具体来说,Trickbot、IcedID、BazarLoader和Qakbot将自身定位为大型僵尸网络,其变体更新了下载器功能和交付方式,成为部署其他更具破坏性的恶意软件(尤其是勒索软件)的初始切入点。

三、漏洞综述

2020年12月披露的SolarWinds攻击事件突显了供应链漏洞带来的重大风险。2021年第一季度发生了两次重大恶意活动,通过第三方中的漏洞进行攻击的威胁形势持续引起关注。同时,攻击者还在两次攻击中利用企业的关键软件中的4个漏洞从受害组织中窃取数据:1. Clop勒索软件运营商对Accelion文件共享软件FTA发起攻击,FTA受到CVE-2021-27101、CVE-2021-27102、CVE-2021-27103和CVE-2021-27104漏洞的影响;2.利用CVE-2021-26855(ProxyLogon)、CVE-2021-26857、CVE-2021-26858和CVE-2021-27065漏洞对Microsoft Exchange Server发起攻击。

企业软件不仅仅瞄准消费类软件

上述两项活动在一定程度上体现了今年上半年的漏洞利用趋势,即相较于消费类软件,攻击者更青睐商业客户通常使用的技术。我们在2020年犯罪利益相关的十大漏洞的报告中发现,过去几年中被利用的许多漏洞都与信息技术普通用户使用的软件有关,例如,Microsoft Office中的漏洞CVE-2017-11882。而在2021年第一季度,漏洞利用的主要趋势是商业或企业技术,如Accellion FTA、Nagios XI、Microsoft Exchange和F5 BIG-IP。

2021年上半年大型厂商中的高危漏洞激增

2020年底,我们发现了这样一种趋势:到2021年第一季度,受高危漏洞影响的产品越来越广泛。微软的产品历来是漏洞利用的主要目标。2020年初,微软在高危漏洞列表中占据主导地位。在2021年第一季度发现的39个漏洞中,微软中的高危漏洞占不到25%。2021年第二季度的基本情况是:许多关键漏洞影响多个厂商,其中部分漏洞已在野利用,一些防御者感到事态紧急。在分析的防御相关的漏洞指标(易用性、技术堆栈中的漏洞分布、各漏洞的严重程度、受影响的产品类型等)时,我们发现的高危漏洞给试图防御针对单个设备、公司网络和企业软件的攻击的团队带来重大挑战。微软、苹果、谷歌、Adobe、戴尔、SonicWALL、QNAP和VMWare等知名厂商的多个产品中均存在易被利用的关键漏洞。此外,在许多情况下,这些漏洞在被披露时已被利用。

2021年第一季度,Accellion或Microsoft Exchange中的4个漏洞的覆盖率最高,但2021年第二季度,漏洞数量方面弥补了声誉方面的缺陷。Recorded Future数据集中的高危漏洞数量从第一季度的39个激增至第二季度的70个,被披露的漏洞利用数量从17个跃升至34个。本季度微软用户面临的是披露的名为“PrintNightmare”的CVE-2021-1675漏洞,该漏洞影响Windows 打印后台处理(Print Spooler)服务,十年前Stuxnet病毒也曾利用该公共服务。PrintNightmare的主要优点是可较易实现成功利用,而且低权限帐户也可利用。本季度,该漏洞的利用次数最多,在很大程度上是因为最初微软未成功修复该漏洞,这种情况在微软并不常见。本季度末,“PrintNightmare”还包括CVE-2021-34527漏洞。

2021年第二季度,苹果首次成为主要受影响厂商。对苹果软件和设备的恶意利用与2021年迄今为止对苹果产品的攻击趋势一致,例如,面向macOS的第二大恶意软件Silver Sparrow中内置有针对苹果在2020年11月推出的新M1芯片的程序。2021年第二季度,攻击者还利用苹果的MacOS、Safari、iPhone OS、iPad OS、tvOS和WatchOS中的漏洞。

四、展望

我们预计,勒索软件仍将是重大威胁,随着新威胁组织采用十分有效的双重勒索商业模式,新勒索软件运营商的数量将持续增加。就在2021年第三季度的前两天,IT管理公司卡西亚披露,REvil勒索软件利用零日漏洞CVE-2021-30116进行攻击,影响Virtual System Administrator的用户。勒索软件运营商利用零日漏洞进行攻击是一种新方式,体现出勒索软件市场的演进和发展。

2020年,勒索软件运营商开始认可勒索网站和联盟计划的价值。2021年,随着越来越多的运营商开始雇佣分支组织提高攻击的有效性,勒索软件市场逐渐成熟。此外,勒索软件运营商通常依赖对“初始访问代理”的入侵访问,这些代理还会通报对受影响网络的访问。勒索软件运营商可通过代理将工作负载发送给“承包商”或“分支组织”,提升技术熟练程度和攻击有效性。我们预计,非法地下市场将继续推动勒索软件活动,勒索软件运营商和攻击的数量不断增加,将导致市场扩张和对承包商的需求增加。因此,我们建议安全团队使用狩猎包主动搜索勒索软件的TTP和签名。

我们预计僵尸网络恶意软件交付将继续增加,特别是随着勒索软件的增加,这些释放程序通常用来协助开展勒索软件攻击。对这些释放程序进行跟踪和监控至关重要,因为防御者可通过该切入点阻止攻击并有效减少业务中断。

就漏洞的优先顺序而言,微软、苹果和谷歌产品中的零日漏洞必定是大多数防御者首先需要修复的漏洞,但2021年上半年主要是恶意利用许多产品和厂商中的漏洞。面对各种各样的漏洞利用方式,漏洞管理团队不能想当然地在其技术堆栈中使用任何软件或硬件,而是需要确认是否能够快速跟踪堆栈中使用的所有设备或软件等。

最后,我们预计苹果设备还将持续成为犯罪分子的目标,恶意软件运营商将通过新技术和新功能利用苹果设备。因此,在漏洞防护方面,依赖iOS或MacOS的组织应对这些系统采取与Windows或安卓等其他重要操作系统同等的安全防护措施。我们进一步建议,负责资产管理和漏洞管理的系统负责人需确保系统中不存在漏洞且不易受到已知攻击。

译者声明

小蜜蜂翻译组公益译文项目,旨在分享国外先进网络安全理念、规划、框架、技术标准与实践,将网络安全战略性文档翻译为中文,为网络安全从业人员提供参考,促进国内安全组织在相关方面的思考和交流。