官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

研究人员在“dompdf”(种基于php的HTML到PDF的转换器)中发现了一个未修补的安全漏洞,如果该漏洞被成功利用,可能会导致某些配置中的远程代码被执行。

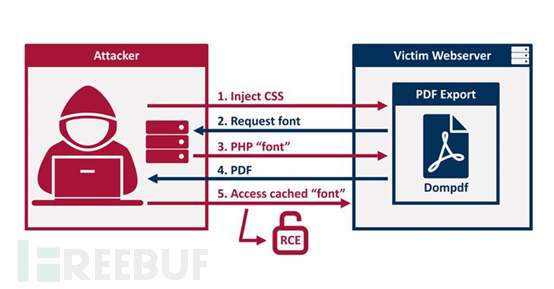

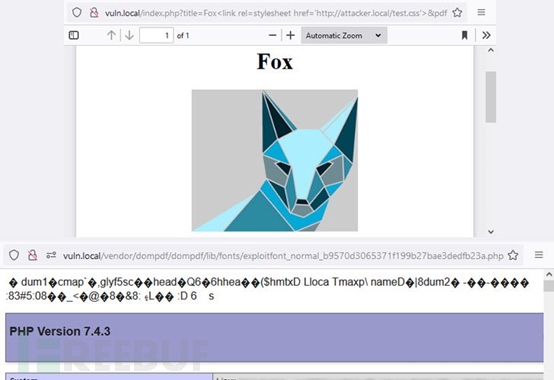

“通过将 CSS 注入到 dompdf 处理的数据中,它可以存储在一个.php缓存文件扩展名的恶意字段中,之后可以通过访问web以执行”,Positive security的研究人员Maximilian Kirchmeier 和Fabian Bräunlein在其发布的报告中如此写道。

换而言之,该漏洞允许恶意方将扩展名为.php的字段文件上传到web服务器,然后利用XSS漏洞将HTML注入到web页面中,最后将其呈现为PDF。这就意味着攻击者可能会导航到上传的php脚本,从而有效地使得远程代码在服务器上执行。

对于那些需要根据用户提供的数据(如票务购买和其他收据)在服务器端生成pdf的网站来说,这可能会导致严重后果,特别是当输入接口没有充分扫描杀毒以减少XSS缺陷的时候,或者是当程序库安装在公共可访问的目录中的时候。

根据GitHub上的统计数据,dompdf在将近59250个存储库中使用,这使得它成为在php编程语言中生成pdf的流行数据库。

1.2.0及其更早版本的dompdf位于web可访问目录中,并启用了“$isRemoteEnabled”设置,这显然是非常容易遭到攻击的。 但是,即使将此选项设置为false,该数据库的0.8.5及之前版本也会受到影响。

尽管早在2021年10月5日开源项目维护者就收到了该漏洞的报告,但对于预计何时修复却仍然毫无头绪。“安全漏洞通常是由于设计决策基于对底层或互联组件的错误假设而产生的”,研究人员解释道。“如果可能的话,将dompdf 更新到最新版本并关闭$isRemoteEnabled就可以免于其扰。”

参考来源:

https://thehackernews.com/2022/03/unpatched-rce-bug-in-dompdf-project.html