官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

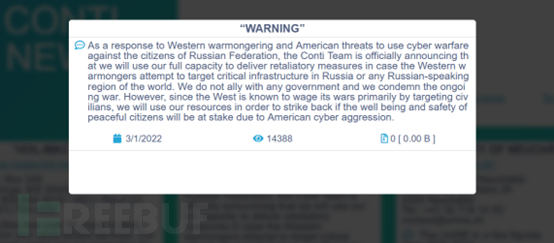

近日,黑客在推特上公开披露了新版本Conti勒索软件源代码。本次针对Conti的攻击和数据泄露是出对该组织支持俄罗斯入侵乌克兰的报复。此次攻击对Conti组织的活动产生了重大影响,因为其许多分支机构是乌克兰组织。

前些时间,一名能够访问Conti数据库XMPP聊天服务器的乌克兰研究人员在Conti宣布支持俄罗斯后披露了60694条内部聊天信息。

此后,该专家还披露了Conti勒索软件加密、解密和构建程序的旧源代码,以及管理面板和BazarBackdoor API,被披露的Conti源代码日期显示为2020年9月15日。

尽管该Conti源代码被保存在一个密码保护的档案中,而研究人员并没有泄露密码,但随后另一位专家破解了密码并将其公之于众。

如今,乌克兰安全研究人员最新披露了Conti勒索软件运行中更新的恶意软件源代码,并已将第三版的源代码上传到可疑文件分析服务的网站VirusTotal,Twitter上也分享了链接。此次披露的代码似乎比上一次披露的时间更近,代码日期显示为2021年1月25日。

“源代码编译没有任何修改而被原原本本地披露非常容易被其他攻击者修改,以使用他们自己的公共密钥或添加新的功能”,BleepingComputer网站对此如是报道,“譬如创建cryptor.exe, cryptor_dll.dll,和decryptor.exe等可执行文件。”

源代码遭到公开可能会暂时破坏Conti勒索软件的运行,因为安全专家可以执行逆向操作来确定它是如何运作的,并开发一个有效的解密程序。然而,从另一方面而言,其他攻击者同样可以执行逆向操作来开发自己的威胁程序。

正如最近,Babuk勒索软件的源代码被泄露到网上,几天之内其他攻击者就利用了它启动自己的攻击行动,诸如Rook勒索攻击。

这不得不令人感到担忧。

参考来源:

https://securityaffairs.co/wordpress/129296/cyber-crime/hacker-leaked-conti-ransomware-source-code.html