工具概述

SUDO_KILLER这款工具可以帮助我们通过多种渠道利用SUDO来在Linux环境下实现提权。该工具能够识别目标操作系统版本,并发现环境中sudo规则的错误配置、安全漏洞,以及不安全的代码,而研究人员就可以利用SUDO_KILLER所提供的功能来将权限提升为ROOT权限。

SUDO_KILLER将提供一份命令列表或本地漏洞利用信息,以帮助研究人员实现提权。需要注意的是,该工具本身并不会执行任何形式的漏洞利用操作,漏洞利用操作需要研究人员手动执行。

功能介绍

SUDO_KILLER可以执行的检测以及功能包括:

1、错误配置

2、危险代码

3、Sudo漏洞版本(CVE)

4、危险环境变量

5、凭证收集

6、识别可执行脚本的目录(可写)

7、可替换的代码

8、识别错误脚本

工具使用

参考样例:

./sudo_killer.sh-c -r report.txt -e /tmp/可用参数:

-k : 关键词

-e : 导出路径 (export/etc/sudoers)

-c : 使用CVE检测相应的sudo版本

-s : 提供用户密码进行sudo检测

-r : 需保存的输出报告名称

-h : 查看帮助信息

CVE检测

如需更新CVE漏洞数据库,请运行这个更新脚本:./cve_update.sh。

提供密码(重要)

当你需要输入密码来运行命令“sudo -l“时,如果你无法使用-s参数来提供有效密码,那么脚本将无法正常工作。

Docker-漏洞测试环境

我们建议大家使用Docker镜像来作为工具的测试环境,镜像中已包含多个跟SUDO使用相关的漏洞以及错误配置。

Docker镜像可以直接在Docker Hub上获取,并且在每次重构之后都可以自动更新:【点我下载】。

1、从Docker Hub获取SUDO_KILLER_DEMO这个Docker镜像:

service docker start

docker pull th3xace/sudo_killer_demo

docker run --rm -it th3xace/sudo_killer_demo

2、使用Dockerfile构建镜像:

service docker start

git clone https://github.com/TH3xACE/SUDO_KILLER.git

cd SUDO_KILLER

docker build -t th3xace/sudo_killer_demo .

docker run --rm -it th3xace/sudo_killer_demo

演示样例

下面是我们给出的部分工具使用场景以及参考样例:【视频集】(需科学上网)

视频一:【Docker-设置漏洞环境】

视频二:【场景1-CVE漏洞利用】

视频三:【场景2-危险代码】

视频四:【场景3-错误配置(通配符)】

视频五:【场景4-错误配置(过度权限)】

视频六:【场景5-错误配置(错误脚本)】

视频七:【场景6-凭证收集】

视频八:【场景7-环境变量利用】

项目地址

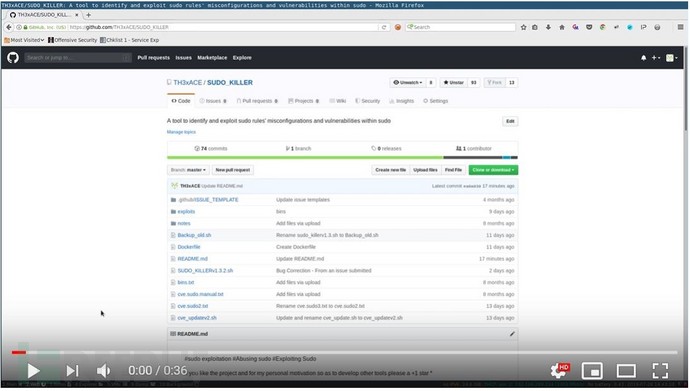

SUDO_KILLER:【GitHub传送门】

* 参考来源:TH3xACE,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh