2022.03.24~03.31

攻击团伙情报

金刚象组织VajraEleph针对巴基斯坦军方人员的网络间谍活动披露

透明部落活动使用新的定制恶意软件针对印度政府官员

疑似FIN7组织针对俄罗斯持不同政见者发起钓鱼攻击

Kimsuky使用关于加密货币的诱饵主题进行攻击

Lazarus组织利用Chrome漏洞CVE-2022-0609发起攻击

美国指控4名俄罗斯政府雇员与Energetic Bear有关并公布TTP

攻击行动或事件情报

攻击者发起“全自动”NPM 供应链攻击

“Purple Fox”攻击者使用 FatalRAT 新变种

Vidar 间谍软件隐藏在 Microsoft HTML帮助文件中

恶意代码情报

Hive 勒索软件使用新的 IPfuscation 技术以避免检测

攻击者利用伪造发票传递银行木马IcedID

Conti勒索软件仍然存在更新

Muhstik 僵尸网络利用最近披露的漏洞攻击 Redis 服务器

漏洞情报

Microsoft Defender for IoT 中发现严重漏洞

其他

全球高级持续性威胁(APT)2021年度报告

攻击团伙情报

01

金刚象组织VajraEleph针对巴基斯坦军方人员的网络间谍活动披露

披露时间:2022年03月31日

情报来源:https://mp.weixin.qq.com/s/B0ElRhbqLzs-wGQh79fTww

相关信息:

2022年2月,奇安信病毒响应中心移动安全团队关注到自2021年6月起至今,一个来自南亚某国背景的APT组织主要针对巴基斯坦军方展开了有组织、有计划、针对性的军事间谍情报活动。经过短短9个月的攻击,该组织已影响数十名巴基斯坦军方人员。我国国内用户不受其影响。

该组织通常使用公开的社交平台找到关注的目标后,结合色情话术等聊天诱导目标用户安装指定的诱饵聊天攻击应用进行钓鱼攻击。此外,攻击者还曾在国外某知名应用商店平台发布该恶意聊天应用,但目前相关链接已无法访问。

截至本报告发布之时,我们已经截获的该组织所有攻击活动,都是通过Android平台进行的,尚未发现任何通过Windows平台进行的攻击。

02

透明部落活动使用新的定制恶意软件针对印度政府官员

披露时间:2022年03月29日

情报来源:https://blog.talosintelligence.com/2022/03/transparent-tribe-new-campaign.html

相关信息:

透明部落,也称为 APT36 和 Mythic Leopard,研究人员发现该组织继续创建模仿合法军事和国防组织的虚假域。在威胁参与者进行的最新活动中,攻击者使用了多种交付方法,例如伪装成合法应用程序安装程序的可执行文件、存档文件和恶意文档以针对印度实体和个人。这些感染链导致部署了三种不同类型的植入物,其中两种我们以前没有观察到:

该活动使用模仿合法政府和伪政府组织的假域名来传递恶意负载,这是一种典型的透明部落攻击策略。

03

疑似FIN7组织针对俄罗斯持不同政见者发起钓鱼攻击

披露时间:2022年03月29日

情报来源:https://blog.malwarebytes.com/threat-intelligence/2022/03/new-spear-phishing-campaign-targets-russian-dissidents/

相关信息:

近日,研究人员确定了一项新的攻击活动,该活动疑似为FIN7组织针对俄罗斯公民和政府实体。根据电子邮件内容判断,攻击者很可能针对的是反对俄罗斯政府的人。

攻击者针对目标发送关于限制在俄罗斯访问 Telegram 应用程序的邮件,诱使受害者打开恶意附件或链接,最终导致 Cobalt Strike 感染。

这些电子邮件伪装成来自“俄罗斯联邦数字发展、电信和大众传播部”和“俄罗斯联邦通信、信息技术和大众传播监督局”。攻击者在相关的两个文档中都利用了 CVE-2021-40444,还利用了这个漏洞的一个新变种,称为 CABLESS。

04

Kimsuky使用关于加密货币的诱饵主题进行攻击

披露时间:2022年03月25日

情报来源:https://asec.ahnlab.com/en/32958/ ;https://asec.ahnlab.com/ko/33224/

相关信息:

近日,ASEC 分析团队发现了 Kimsuky 组织的 APT 攻击活动,该攻击使用包含加密货币信息的 Word 文件作为诱饵,针对加密货币公司。总共发现了三个用作攻击诱饵的 Word 文件。三个诱饵文件均带有恶意宏,宏的作者及其执行流程与此前该组织伪装成产品介绍的攻击活动相同,所有的 Word 文件都是由一位名叫 Acer 的作者修改的,宏代码运行后会都从远程服务器下载后续脚本执行。

在其最新的攻击活动中,攻击者利用大森林火灾捐款热点作为诱饵,以相同的攻击手法扩大攻击目标。

05

Lazarus组织利用Chrome漏洞CVE-2022-0609发起攻击

披露时间:2022年03月24日

情报来源:https://blog.google/threat-analysis-group/countering-threats-north-korea/

相关信息:

近日,研究人员发现Lazarus组织利用 Chrome 中的远程代码执行漏洞CVE-2022-0609针对美国组织的攻击活动,攻击目标涵盖新闻媒体、IT、加密货币和金融科技行业。

其中,针对新闻媒体和 IT 公司的活动与Operation Dream Job 一致,针对10 家不同的新闻媒体、域名注册商、网络托管服务提供商和软件供应商工作的 250 多名个人。这些目标收到包含虚假潜在工作机会的钓鱼邮件,并诱使受害者点击邮件中伪装为合法求职网站的链接,之后受害者将获得一个隐藏的 iframe,该 iframe 将触发漏洞利用工具包。

针对加密货币和金融科技组织的攻击活动,已被公开追踪为“AppleJeus 行动”,该组织利用相同的漏洞利用工具包针对加密货币和金融科技行业的 85 多名用户。研究人员已观察到攻击者通过虚假网站分发木马化的加密货币应用程序。

06

美国指控4名俄罗斯政府雇员与Energetic Bear有关并公布TTP

披露时间:2022年03月24日

情报来源:https://www.cisa.gov/uscert/ncas/alerts/aa22-083a

相关信息:

2022 年 3 月 24 日,美国司法部公开起诉三名俄罗斯联邦安全局 (FSB) 官员和俄罗斯联邦中央化学与力学科学研究所 (TsNIIKhM) 员工,将其与Energetic Bear组织联系起来,指控他们参与了2011 年至 2018 年全球能源部门入侵活动,以及2017 年使用 TRITON 恶意软件针对中东能源部门的破坏活动。

同时美国CISA、FBI 和 DOE三部门联合公布被起诉的 FSB 和 TsNIIKhM 参与者在针对全球能源部门的网络行动中使用的 TTP以及其在在 2016 年至 2018 年针对美国能源部门网络的 TTP。相关TTP详见链接。

攻击行动或事件情报

01

攻击者发起“全自动”NPM 供应链攻击

披露时间:2022年03月28日

情报来源:https://checkmarx.com/blog/a-beautiful-factory-for-malicious-packages/

相关信息:

近期,研究人员发现了数百个试图使用依赖混淆攻击的恶意程序包。通常,攻击者使用匿名的一次性 NPM 帐户发起攻击。但在此次攻击活动中,攻击者已经完全自动化了 NPM 帐户创建过程,并开设了专用帐户,每个包一个,这使得新恶意包批次更难被发现。

研究人员将此次攻击活动跟踪为“RED-LILI”,其全自动系统会创建 NPM 用户帐户,并在传递 OTP(一次性密码)验证请求的同时发布包,目前共发布了大约 800 个恶意包。

02

“Purple Fox”攻击者使用 FatalRAT 新变种

披露时间:2022年03月25日

情报来源:https://www.trendmicro.com/en_us/research/22/c/purple-fox-uses-new-arrival-vector-and-improves-malware-arsenal.html

相关信息:

自Purple Fox于 2018 年首次掀起波澜以来,在全球范围内感染了超过 30,000 名用户。最近的研究发现 Purple Fox 的新到达向量和与该僵尸网络背后的入侵团伙相关的早期访问加载程序。数据显示,用户通过安装伪装成合法应用程序安装程序的木马软件包而成为攻击目标,其在网上积极分发,以欺骗用户并增加整体僵尸网络基础设施。

此外,研究人员还观察到攻击者正在使用新的恶意软件更新他们的武器库,包括在不断升级的远程访问木马FatalRAT的变体。攻击者还试图改进其签名的 Rootkit 武器库,以便能够绕过安全检测机制。

03

Vidar 间谍软件隐藏在 Microsoft HTML帮助文件中

披露时间:2022年03月24日

情报来源:https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/vidar-malware-launcher-concealed-in-help-file/

相关信息:

近日,研究人员观察到一项有趣的电子邮件活动,该活动分发 Vidar 恶意软件。Vidar是一种‘信息窃取’类型的恶意软件。它从受害者的系统中获取尽可能多的数据,将其发送回攻击者,然后自行删除。这包括任何本地密码存储、Web 浏览器 cookie、加密钱包、联系人数据库和其他类型的潜在有价值的数据。

这次攻击活动使用的钓鱼邮件包含一个通用主题行和一个附件“request.doc”,它实际上是一个 .iso 磁盘映像。ISO 是一种磁盘映像文件格式,网络犯罪分子将其重新用作恶意软件容器。

ISO 附件包含两个文件,一个 Microsoft 编译的 HTML 帮助 (CHM) 文件“pss10r.chm”和一个可执行文件“app.exe”。一旦攻击者欺骗接收者提取“request.doc”的内容,CHM 文件就会被解压,进而通过JavaScript 片段运行 app.exe,即Vidar 间谍软件。

恶意代码情报

01

Hive 勒索软件使用新的 IPfuscation 技术以避免检测

披露时间:2022年03月29日

情报来源:https://www.sentinelone.com/blog/hive-ransomware-deploys-novel-ipfuscation-technique/

相关信息:

近期,研究人员在一次IR 项目中,发现Hive 勒索软件使用一个相当有趣的打包程序(又名加密程序或混淆器),它最终被用来构建和执行负责下载 Cobalt Strike Beacon 的 shellcode。这种有趣的混淆技术,将其称之为“IPfuscation”。

相关样本是 64 位 Windows 可执行文件,其包含一个混淆的有效负载,用于提供额外的植入程序。混淆的有效负载将自己伪装成一个 ASCII IPv4 地址数组。这些 IP 中的每一个都被传递给RtlIpv4StringToAddressA函数,该函数会将 ASCII IP 字符串转换为二进制。所有这些 IP 的二进制表示组合在一起形成一个 shellcode 块,相关流程如下:

02

攻击者利用伪造发票传递银行木马IcedID

披露时间:2022年03月28日

情报来源:https://www.intezer.com/blog/research/conversation-hijacking-campaign-delivering-icedid/

相关信息:

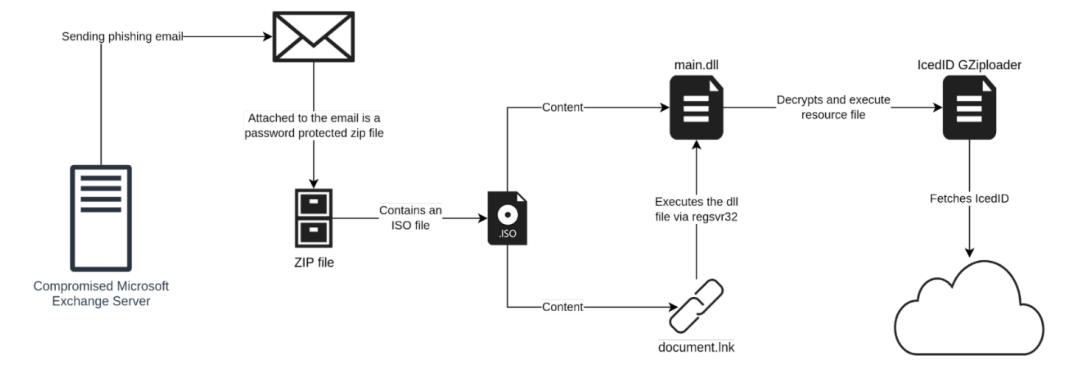

近日,研究人员发现,乌克兰基辅的一家燃料公司收到了一封鱼叉式钓鱼电子邮件,其中附有一张伪造的发票(似乎来自另一家燃料供应商)。附件是一个包含 IcedID 木马的 zip 文件。

ZIP文件内包括一个与 zip具有相同文件名的“ISO”文件,且该文件是在电子邮件发送前不久创建的。ISO 文件包括两个文件,一个名为“document”的 LNK 文件和一个名为“main”的 DLL 文件。

LNK 文件已通过其嵌入的图标文件看起来像一个文档文件。当用户双击链接文件时,它使用“regsvr32”来执行DLL文件。DLL 文件是 IcedID 有效负载的加载程序,最终在内存中解密执行 IcedID 有效负载。

03

Conti勒索软件仍然存在更新

披露时间:2022年03月25日

情报来源:https://www.zscaler.com/blogs/security-research/conti-ransomware-attacks-persist-updated-version-despite-leaks

相关信息:

2022年1月下旬,ThreatLabz研究人员发现了Conti 勒索软件的更新版本,此版本是在 2022年2月27日Conti源代码和聊天记录大量泄漏之前发布的。研究人员认为Conti背后的黑客组织在源代码泄漏事件发生后还在继续开展业务。

2022年1月版本的新变化包括:可在Windows 安全模式下重新启动系统,然后开始文件加密,以更大限度地增加加密文件的数量。添加了更改桌面墙纸的功能。更新了勒索通知,使用TOR URL通讯。简化了与受害者的沟通方式,以前的版本要求受害者访问门户,然后上传勒索记录,最新的Conti门户不再需要受害者进行身份验证。

04

Muhstik 僵尸网络利用最近披露的漏洞攻击 Redis 服务器

披露时间:2022年03月24日

情报来源:https://blogs.juniper.net/en-us/security/muhstik-gang-targets-redis-servers

相关信息:

Muhstik 是一个臭名昭著的僵尸网络,因通过 Web 应用程序漏洞传播而臭名昭著。近日,研究人员观察到Muhstik使用数据库系统中最近披露的漏洞针对 Redis 服务器。

分析发现,利用新漏洞的攻击于 2022 年 3 月 11 日开始,导致从远程服务器下载恶意 shell 脚本(“russia.sh”),该脚本 (russia.sh) 将进一步从C2下载并执行 linux 二进制文件。这些二进制文件被确定为 Muhstik bot 的变体,其会连接到 IRC 服务器以接收包括以下内容的命令:

漏洞相关情报

01

Microsoft Defender for IoT 中发现严重漏洞

披露时间:2022年03月28日

情报来源:https://www.sentinelone.com/labs/pwning-microsoft-azure-defender-for-iot-multiple-flaws-allow-remote-code-execution-for-all/

相关信息:

Defender for IoT 设计具有持续网络检测和响应 (NDR) 功能,支持各种 IoT、OT 和工业控制系统 (ICS) 设备,并且可以在本地和云端部署。近期,研究人员发布了在 Microsoft Defender for IoT 中发现了几个关键远程代码执行漏洞的详细信息。

其中,在令牌验证过程中发现 CVE-2021-42313 存在是因为 UUID 参数未经过清理。该漏洞允许攻击者“插入、更新和执行 SQL 特殊命令”。利用成功可从数据库中提取登录用户会话 ID,从而导致帐户完全接管。

CVE-2021-42310 则与 Azure 门户的密码恢复机制有关,该机制由 Python Web API 和 Java Web API 组成,容易出现 time-of-check-time-of-use (TOCTOU) 漏洞。该攻击可用于获取特权用户cyberx的密码,这可能导致以root权限执行代码。

其他

01

全球高级持续性威胁(APT)2021年度报

披露时间:2022年03月25日

情报来源:https://ti.qianxin.com/uploads/2022/03/31/4217b248a07f1f1c42b4bba4168efb4e.pdf

相关信息:

2021年,奇安信威胁情报中心首次使用奇安信威胁雷达对境内的APT攻击活动进行了全方位遥感测绘。监测到我国范围内大量IP地址与数十个境外APT组织产生过高危通信,北京地区以及广东、福建、浙江、江苏等沿海省份作为我国政治中心、经济发达地区,是境外APT组织进行网络攻击的主要目标地区。

2021年,0day漏洞攻击呈爆发趋势,在野利用的0day/1day漏洞数量超过70个,在网络安全历史上前所未见,奇安信威胁情报中心整理了十大(类)被APT组织使用的0day漏洞,覆盖了多个重要应用和系统;疫情热点信息继续成为APT活动常用诱饵;而针对安全产品的供应链攻击和定向勒索威胁成为APT活动。

本报告按照惯例,总结了2021年的主要APT攻击活动,包括新的 APT 组织和地缘 APT 组织的活动变化趋势,以及全球 APT 事件所呈现的趋势等等。

报告详情见情报来源链接。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh